Como fortalecer seus dispositivos para evitar ataques cibernéticos

O ataque de negação de serviço distribuído de 2016 no Dyn veio de mais de 100.000 dispositivos infectados. Ataques DDoS aproveitam grandes quantidades de dispositivos inseguros conectados à Internet para interromper os serviços de Internet em todo o mundo [DYN]. O ataque malicioso e sofisticado deu início a conversas sérias sobre segurança de rede e destacou a vulnerabilidade nos dispositivos da Internet das Coisas. Esses dispositivos infectados por IoT se conectam globalmente às redes dos setores público e privado, então a questão é:como podemos proteger nossas redes contra ataques maliciosos?

O ataque de negação de serviço distribuído de 2016 no Dyn veio de mais de 100.000 dispositivos infectados. Ataques DDoS aproveitam grandes quantidades de dispositivos inseguros conectados à Internet para interromper os serviços de Internet em todo o mundo [DYN]. O ataque malicioso e sofisticado deu início a conversas sérias sobre segurança de rede e destacou a vulnerabilidade nos dispositivos da Internet das Coisas. Esses dispositivos infectados por IoT se conectam globalmente às redes dos setores público e privado, então a questão é:como podemos proteger nossas redes contra ataques maliciosos? Neste blog, vamos nos concentrar nas múltiplas camadas da arquitetura e implementação de segurança do produto. Discutiremos os dispositivos de rede IoT industrial, como roteadores e switches, e os requisitos de proteção para mitigar os riscos de segurança (especialmente quando os atores estão dispostos a contornar violações de dados e intrusão de software).

Ataques maliciosos, conforme observado acima, não se limitam a dispositivos de consumidor IoT. Eles também causam interrupções significativas e consequências financeiras para empresas e serviços. Há apenas alguns meses, uma fábrica na Carolina do Norte perdeu um valioso tempo de produção quando os hackers implantaram um software corrompido [Carolina do Norte] projetado para interromper sua produção e forçar um retorno. Este é um dos principais fatores para violações de dados, conforme estimado em 2017, Cost of Data Breach Study [Ponemon].

Os designers de rede IoT industrial devem integrar a integridade do dispositivo e da plataforma - políticas de controle de acesso, detecção de ameaças e capacidades de mitigação em roteadores, switches e pontos de acesso sem fio implantados em fábricas ou locais externos - para proteger os dispositivos finais contra ataques. Deixar de abordar essas considerações importantes pode permitir que um invasor obtenha acesso a equipamentos de rede IoT industrial, abrindo caminho para violações de dados ou ataques contra o restante da infraestrutura. Vimos isso acontecer na [Irlanda].

Os designers de rede IoT industrial devem integrar a integridade do dispositivo e da plataforma - políticas de controle de acesso, detecção de ameaças e capacidades de mitigação em roteadores, switches e pontos de acesso sem fio implantados em fábricas ou locais externos - para proteger os dispositivos finais contra ataques. Deixar de abordar essas considerações importantes pode permitir que um invasor obtenha acesso a equipamentos de rede IoT industrial, abrindo caminho para violações de dados ou ataques contra o restante da infraestrutura. Vimos isso acontecer na [Irlanda]. Conforme discutido em Cisco Trustworthy Systems At-a-Glance [CTS-AAG], o cenário de ameaças evoluiu e é fundamental que as redes sejam protegidas contra ataques malévolos e produtos falsificados e adulterados. Enquanto a segurança do produto e as tecnologias de gerenciamento de segurança se espalham por todas as camadas do modelo Open Systems Interconnect, a proteção do dispositivo é um componente inicial - e obrigatório - dos sistemas confiáveis que ajudará a prevenir vários tipos de ameaças, como:

- Alterações de hardware do dispositivo e dispositivos invasores - Pára a porta aberta para o controle estrangeiro de dispositivos que se conectam à rede; evita a inserção de equipamentos falsificados na rede para causar comportamentos anormais.

- Mudanças no software do dispositivo - Impede a exfiltração de dados de software malicioso.

- Acesso de usuários não autorizados - Impede que os privilégios de usuários não autorizados obtenham acesso aos dispositivos e à segurança da rede.

- Acesso não autorizado à rede - Impede que um dispositivo de rede seja comprometido, o que inclui detecção de dados para exfiltração, varredura e reconhecimento de dispositivos em rede; ataques man-in-the-middle (MITM) secretamente retransmitem informações ou alteram a comunicação entre duas partes que acreditam estar se comunicando diretamente.

- DDoS por meio de protocolos de rede - Inibe o fluxo de entrada de dados para atrasar o processamento de tráfego válido; modificação dos comportamentos dos protocolos do plano de controle, ou seja, ataques IPv4 ARP e DHCP para subverter o processo de inicialização do host, ataques de roteamento para interromper ou redirecionar os fluxos de tráfego, spoofing da Camada 3 – Camada 4 para mascarar a intenção ou origem do tráfego, manipulação de cabeçalho e fragmentação para evadir ou sobrecarregar a rede (ou seja, ataque Smurf ou amplificação de transmissão).

- Malware se infiltra no aplicativo - De vírus à exploração de protocolo do aplicativo, dados maliciosos podem levar à exfiltração de dados, DDoS ou corrupção de dados (ou seja, ransomware e Spectre). Com o surgimento de Fog e Edge computing, os dispositivos de rede que hospedam aplicativos podem enfrentar os dois.

Esta é a aparência da rede IIoT e da segurança do dispositivo

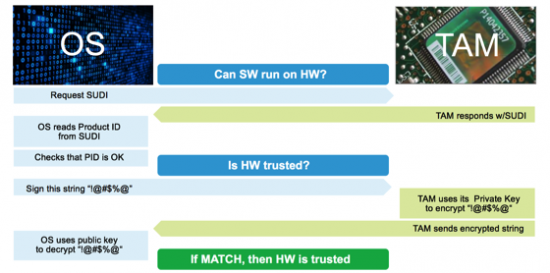

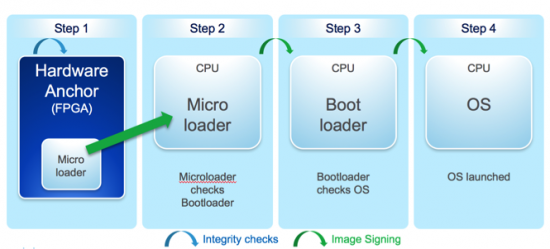

O portfólio Cisco Industrial IoT começa com o design inicial de um produto, conforme documentado no Cisco Secure Development Lifecycle [CSDL]. Cada plataforma de hardware incorpora um chipset ACT2, um Secure Unique Device Identity compatível com IEEE 802.1ar que contém informações de identidade do produto e uma cadeia de certificados (x.509) fornecida na fabricação. O certificado instalado garante uma âncora de confiança para a cadeia de inicialização, permitindo a detecção e recuperação da integridade do código de inicialização, conforme mostrado na Figura 1.

A integridade do software contra qualquer modificação de imagem de backdoor é obtida por meio de assinatura de imagem e suporte de inicialização segura, com características como:

- As imagens do carregador de inicialização Golden são sempre armazenadas em um flash de inicialização somente leitura permanente que é encapsulado em epóxi e tem uma etiqueta de proteção contra violação assinada.

- As imagens do carregador de boot FPGA são assinadas para que possam ser validadas pelo Cisco Secure Boot usando queimados em certificados em ACT2.

Este sistema protege a sequência de inicialização contra a alteração da sequência de inicialização, inicialização de um dispositivo alternativo, ignorar a verificação de integridade ou adicionar código persistente. Cada etapa da inicialização do software, conforme mostrado na Figura 2, é autenticada pela pilha anterior para garantir a integridade em todo o sistema.

Finalmente, uma vez que o dispositivo é inicializado, a integridade do dispositivo pode ser validada conforme documentado no Cisco IOS Software Integrity Assurance [CSIA], enquanto alguns comandos podem variar dependendo da plataforma.

A próxima etapa é fortalecer a funcionalidade da configuração do software seguindo as recomendações da proteção do Cisco IOS para proteger o acesso do usuário e o plano de controle da rede.

O importante é que nem sempre podemos ser perfeitos. “Você protege contra o que você sabe e reduz o risco contra o que você não sabe.”

Informe-nos sobre os problemas que sua organização está enfrentando. Sinta-se à vontade para compartilhar sua opinião nos comentários abaixo.

Tecnologia da Internet das Coisas

- Quão verde é o seu consumo de energia?

- Avaliando o risco de TI - como e por quê

- Conectando a IoT - A oportunidade de banda estreita

- 7 dicas essenciais para manter sua rede IoT em casa e segura

- Segurança inteligente:Como proteger seus dispositivos domésticos inteligentes de hackers

- O que é uma rede inteligente e como ela pode ajudar sua empresa?

- Como alimentar e cuidar de suas redes de sensores sem fio

- Quão perigosa é a ameaça de ataques em cadeia de destruição na IoT?

- Quatro tipos de ataques cibernéticos e como evitá-los

- Malware ataca dispositivos IoT que executam o Windows 7