O pacote de segurança funciona para mitigar ameaças de IoT

Quando falamos sobre segurança da Internet das Coisas (IoT) para qualquer fornecedor de chip, invariavelmente há uma reclamação de que os designers e fabricantes não estão levando a segurança a sério. Um motivo comum é que aumenta o custo de um produto, e por que alguém adicionaria se não fosse realmente essencial? Ou a outra observação é que a segurança muitas vezes não é projetada desde o início, então, quando adicionada como uma reflexão tardia, um dispositivo ainda pode ser facilmente comprometido.

Mas as agências governamentais em todo o mundo estão gradualmente introduzindo legislação sobre a segurança dos sistemas eletrônicos. Essas medidas incluem o SB-327 da Califórnia, que entrou em vigor em janeiro de 2020; O padrão ETSI da Europa que cobre a segurança cibernética para IoT do consumidor; e a proposta de nova lei do governo do Reino Unido sobre segurança de IoT do consumidor. Os fornecedores, enquanto isso, estão aprimorando o jogo ao criar consciência sobre a segurança da IoT.

Um desses anúncios esta semana foi do Silicon Labs, anunciando novos recursos de segurança baseados em hardware para seus sistemas sem fio no chip (SoCs) para dispositivos IoT. Sua tecnologia Secure Vault é um novo conjunto de recursos avançados de segurança projetados para ajudar os fabricantes de dispositivos conectados a lidar com as crescentes ameaças à segurança da IoT e pressões regulatórias. Ela os implementou em sua plataforma Wireless Gecko Series 2, que combina recursos de software de segurança com tecnologia de hardware de função fisicamente não clonável (PUF) para reduzir o risco de violações de segurança de IoT e propriedade intelectual comprometida.

De acordo com a Silicon Labs, os recursos de hardware do Secure Vault fornecem um nível otimizado de segurança implementado em uma solução de SoC sem fio e econômica. O subsistema de segurança, incluindo um núcleo dedicado, barramento e memória, é separado do processador host. Essa separação de hardware isola recursos críticos, como criptografia e gerenciamento de armazenamento de chaves seguro, em suas próprias áreas funcionais, tornando o dispositivo geral mais seguro. A nova combinação de recursos de segurança é ideal para empresas que trabalham para lidar com medidas regulatórias emergentes, como GDPR na Europa e SB-327 na Califórnia.

Ficamos curiosos em saber como isso difere de outros recursos de segurança do mercado, incluindo os ambientes de execução confiável (TEE). Gregory Guez, diretor sênior de marketing de produto para segurança de IoT da Silicon Labs, disse ao EE Times , “A arquitetura do Secure Vault realmente fornece uma camada de isolamento entre o elemento seguro e o aplicativo do cliente que se assemelha a um TEE, mas é realmente obtido em hardware e não em software. Além disso, o núcleo do aplicativo Arm Cortex M33 (com TrustZone) permite que o dispositivo seja compatível com PSA. Embora concordemos que outras empresas podem oferecer gerenciamento de chaves (muitas vezes com área de armazenamento limitada), a implementação do Secure Vault é baseada na tecnologia PUF, oferecendo armazenamento seguro de chaves por meio de criptografia e disponível em todo o espaço de memória. ”

Além disso, ele explicou, as chaves criptografadas são protegidas contra violação por meio de um conjunto completo de detectores e respostas configuráveis. “O Secure Vault fornece armazenamento de chaves seguro que é aproveitado por nossas pilhas sem fio, fornecendo uma camada adicional de proteção em cima dos protocolos padronizados. O Secure Vault vem com identidade segura na forma de certificados que podem ser verificados para provar a autenticidade do dispositivo, um recurso muito necessário no mercado de IoT e um requisito para autenticar tudo ”, disse ele.

Embora a segurança baseada em hardware seja frequentemente considerada a abordagem mais apropriada para a segurança de IoT, o problema é mais complicado. De acordo com Tanner Johnson, analista sênior de segurança cibernética da Omdia, “A segurança incorporada é um requisito fundamental para produtos IoT, e as atualizações de software sozinhas não podem resolver todas as vulnerabilidades presentes em hardware inseguro. Como resultado, os componentes de hardware podem constituir a linha de frente da defesa para a segurança do dispositivo, especialmente com a nova legislação que visa a segurança do produto IoT. ”

A Silicon Labs disse que o Secure Vault avança a segurança da IoT por meio de uma combinação de recursos de hardware e software que tornam mais fácil para os fabricantes de produtos protegerem sua marca, design e dados do consumidor. A integração de um sistema de segurança dentro do SoC sem fio ajuda os designers a simplificar o desenvolvimento e torna possível atualizar com segurança dispositivos conectados over-the-air (OTA) durante todo o ciclo de vida do produto. A entrega de software ou firmware genuíno e confiável para produtos conectados serve para mitigar explorações imprevistas, ameaças e medidas regulatórias.

A Silicon Labs espera que o Secure Vault aborde os quatro pilares da segurança da IoT - confidencialidade (garantir que os dados só possam ser lidos pelo destino proposto), autenticação (garantir que o suposto remetente seja o remetente real), integridade (garantir as informações na mensagem original é mantida intacta) e privacidade. Os principais recursos de segurança que agora oferece incluem o fornecimento de identidade de dispositivo seguro, gerenciamento e armazenamento seguro de chaves e detecção avançada de adulteração.

A identidade segura do dispositivo aborda um dos maiores desafios para dispositivos conectados:autenticação pós-implantação. O serviço de provisionamento de confiança baseado em fábrica da Silicon Labs com programação segura opcional fornece um certificado de identidade de dispositivo seguro durante a fabricação de IC, análogo a uma certidão de nascimento, para cada matriz de silício individual, permitindo a segurança pós-implantação, autenticidade e verificações de saúde baseadas em atestado. O certificado do dispositivo garante a autenticidade do chip por toda a sua vida.

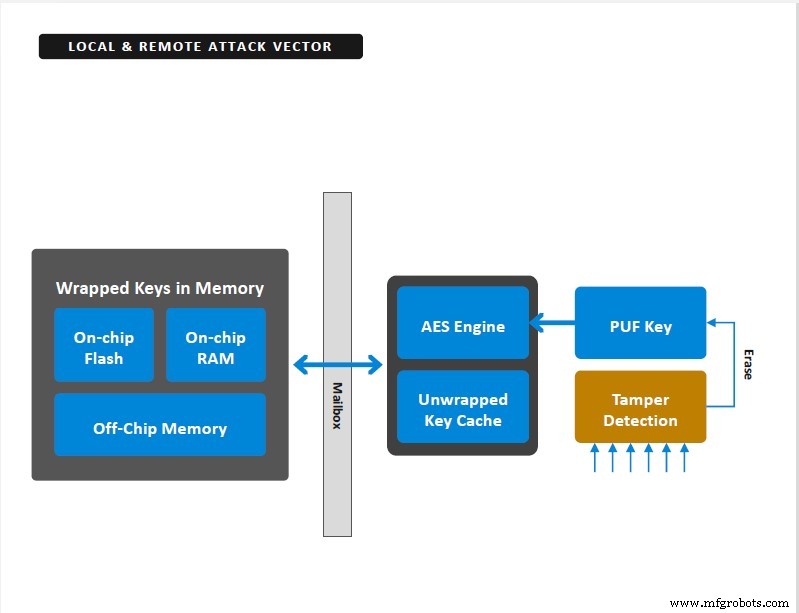

O Secure Vault fornece armazenamento seguro de chaves, com chaves criptografadas usando uma chave de criptografia mestre gerada por meio de um PUF (Imagem:Silicon Labs)

Em segundo lugar, a eficácia de um esquema de segurança para acesso ao dispositivo e aos dados depende diretamente do sigilo da chave. Com o Secure Vault, as chaves são criptografadas e isoladas do código do aplicativo. O armazenamento de chaves seguras virtualmente ilimitado é oferecido, pois todas as chaves são criptografadas usando uma chave mestra de criptografia gerada por meio de um PUF. As assinaturas de inicialização são exclusivas para um único dispositivo e as chaves mestras são criadas durante a fase de inicialização para eliminar o armazenamento da chave mestra, reduzindo ainda mais os vetores de ataque.

Com relação à detecção de violação, a empresa disse que esse recurso oferece uma ampla gama de recursos, desde resistência à violação de invólucro de produto fácil de implementar até detecção de violação sofisticada de silício por meio de manipulações de tensão, frequência e temperatura. Os hackers usam essas mudanças para forçar o hardware ou software a se comportar de maneira inesperada, criando vulnerabilidades para ataques de falhas. Os recursos configuráveis de resposta à violação permitem que os desenvolvedores configurem ações de resposta apropriadas com interrupções, reinicializações ou, em casos extremos, exclusão de chave secreta.

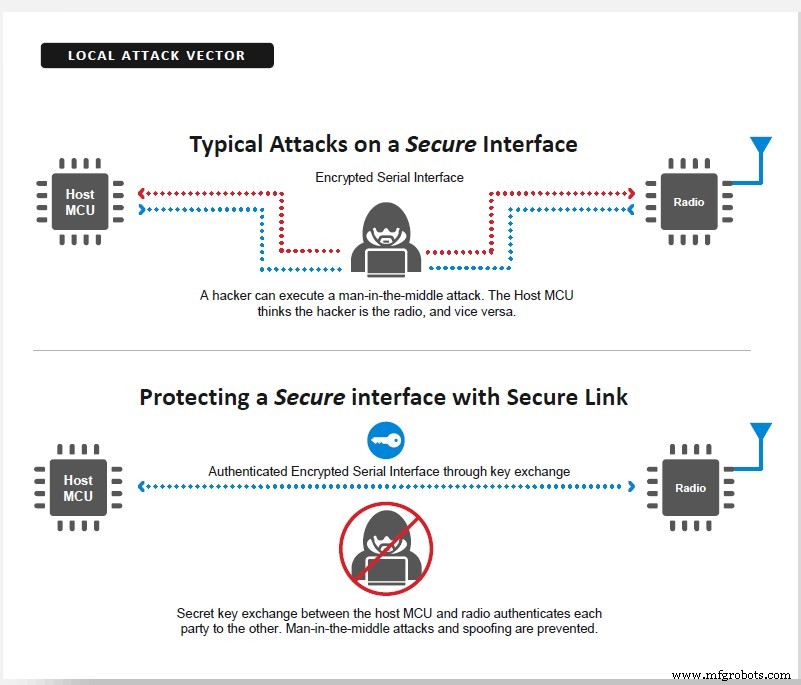

Secure Link criptografa a interface entre um microcontrolador e um chip Wi-Fi para evitar que um invasor analise a interface para aprender SSIDs de rede e chaves de acesso para obter acesso à rede. (Imagem:Silicon Labs)

Outros recursos do Secure Vault incluem prevenção anti-reversão e link seguro. O primeiro impede que o firmware assinado digitalmente mais antigo seja recarregado em um dispositivo para expor novamente as falhas corrigidas; isso pode acontecer se um invasor tiver conhecimento de uma falha de segurança em uma versão de firmware mais antiga. O último criptografa a interface entre um microcontrolador e um chip Wi-Fi para evitar que um invasor analise a interface para aprender SSIDs de rede e chaves de acesso para obter acesso à rede. A interface criptografada usa trocas de chaves de algoritmo Diffie-Hellman por sessão, por dispositivo, com o link protegido exclusivamente em um determinado dispositivo e as chaves regeneradas a cada ciclo de energia; explorar o link é, portanto, mais complexo, pois as chaves são freqüentemente reiniciadas e não podem ser transferidas. Além disso, as chaves devem ser mutuamente autenticadas antes de ativar a comunicação segura, evitando assim a comunicação com uma parte não confiável.

A Silicon Labs está atualmente testando novos SoCs sem fio habilitados para Secure Vault, que devem ser lançados no final do segundo trimestre de 2020.

Integrado

- Como a IoT está tratando das ameaças à segurança em petróleo e gás

- O caminho para a segurança industrial da IoT

- Segurança industrial IoT construída em hardware

- Bluetooth MCU aprimora a segurança da IoT

- Segurança da IoT - de quem é a responsabilidade?

- Tudo está indo muito

- Segurança IoT - Uma barreira para a implantação?

- Em busca de um ecossistema gerenciado de IoT que funcione

- Protegendo a IoT por meio de engano

- Segurança da IoT:o que podemos aprender com as ameaças recentes