Segurança de IoT - Anatomia de ataques cibernéticos de IoT

Nota do Editor:Proteger a Internet das Coisas é crítico não apenas para a integridade dos fluxos de dados e software dentro de cada aplicativo IoT, mas também para a integridade dos recursos corporativos vinculados a esses aplicativos. A segurança da IoT é um problema complexo, exigindo uma abordagem sistemática para a compreensão de possíveis ameaças e métodos de mitigação correspondentes.

Nota do Editor:Proteger a Internet das Coisas é crítico não apenas para a integridade dos fluxos de dados e software dentro de cada aplicativo IoT, mas também para a integridade dos recursos corporativos vinculados a esses aplicativos. A segurança da IoT é um problema complexo, exigindo uma abordagem sistemática para a compreensão de possíveis ameaças e métodos de mitigação correspondentes. Adaptado de Internet of Things for Architects, por Perry Lea.

Capítulo 12. Segurança de IoT

Por Perry Lea

Anatomia dos ataques cibernéticos de IoT

A área de segurança cibernética é um tópico amplo e massivo que está além do escopo deste capítulo. No entanto, é útil compreender três tipos de ataques e explorações baseados em IoT. Como a topologia da IoT consiste em hardware, rede, protocolos, sinais, componentes de nuvem, estruturas, sistemas operacionais e tudo o mais, agora detalharemos três formas de ataques predominantes:

-

Mirai :O ataque de negação de serviço mais prejudicial da história, gerado a partir de dispositivos IoT inseguros em áreas remotas.

-

Stuxnet :Uma arma cibernética de estado-nação que visa dispositivos industriais de IoT SCADA que controlam danos substanciais e irreversíveis ao programa nuclear iraniano.

-

Reação em cadeia :Um método de pesquisa para explorar redes de área PAN usando nada além de uma lâmpada - sem necessidade de Internet.

Ao compreender os comportamentos dessas ameaças, o arquiteto pode derivar tecnologias e processos preventivos para garantir que eventos semelhantes sejam mitigados.

Mirai

Mirai é o nome do malware que infectou dispositivos Linux IoT em agosto de 2016. O ataque veio na forma de um botnet que gerou uma enorme tempestade DDOS. Alvos de alto perfil incluíam Krebs on Security, um blog popular sobre segurança na Internet, Dyn, um provedor de DNS muito popular e amplamente usado para a Internet, e Lonestar cell, uma grande operadora de telecomunicações na Libéria. Alvos menores incluíram sites políticos italianos, Minecraft servidores no Brasil e sites de leilões russos. O DDOS no Dyn teve efeitos secundários em outros provedores extremamente grandes que usavam seus serviços, como servidores Sony Playstation, Amazon, GitHub, Netflix, PayPal, Reddit e Twitter. No total, 600.000 dispositivos IoT foram infectados como parte do coletivo de botnet.

O código-fonte do Mirai foi lançado em hackforums.net (um site de blog de hackers). Da fonte e por meio de rastros e registros, os pesquisadores descobriram como o ataque Mirai funcionou e se desenrolou:

-

Verificar vítimas :Execute uma varredura assíncrona rápida usando pacotes TCP SYN para sondar endereços IPV4 aleatórios. Ele procurou especificamente pela porta 23 e 2323 do TCP SSH / Telnet. Se a varredura e a porta foram conectadas com êxito, ele entrou na fase dois. Mirai incluiu uma lista negra codificada de endereços a serem evitados. A lista negra consistia em 3,4 milhões de endereços IP e continha endereços IP pertencentes aos US Postal Services, Hewlett Packard, Ge e ao Departamento de Defesa. Mirai era capaz de escanear cerca de 250 bytes por segundo. Isso é relativamente baixo no que diz respeito a um botnet. Os ataques como o SQL Slammer geraram varreduras a 1,5 Mbps, sendo que o principal motivo é que os dispositivos IoT normalmente têm muito mais poder de processamento do que os dispositivos desktop e móveis.

-

Telnet de força bruta: Nesse ponto, Mirai tentou estabelecer uma sessão Telnet funcional com uma vítima, enviando 10 pares de nome de usuário e senha aleatoriamente usando um ataque de dicionário de 62 pares. Se o login fosse bem-sucedido, Mirai registrava o host em um servidor C2 central. Variantes posteriores do Mirai desenvolveram o bot para realizar exploits RCE.

-

Infectar: Um programa carregador foi então enviado para a vítima potencial do servidor. Ele era responsável por identificar o sistema operacional e instalar malware específico do dispositivo. Em seguida, ele procurou outros processos concorrentes usando a porta 22 ou 23 e os eliminou (junto com outro malware que já poderia estar presente no dispositivo). O binário do carregador foi então excluído e o nome do processo foi ofuscado para ocultar sua presença. O malware não residia em armazenamento persistente e não sobreviveu a uma reinicialização. O bot agora permaneceu adormecido até receber um comando de ataque.

Os dispositivos visados foram dispositivos IoT compreendendo câmeras IP, DVRs, roteadores de consumidor, telefones VOIP, impressoras e decodificadores. Eles consistiam em binários de malware ARM de 32 bits, MIPS de 32 bits e X86 de 32 bits específicos para o dispositivo IoT sendo hackeado.

A primeira varredura ocorreu em 1º de agosto de 2016, em um site de hospedagem na web dos Estados Unidos. A varredura levou 120 minutos antes de encontrar um host com uma porta aberta e senha no dicionário. Após um minuto adicional, 834 outros dispositivos foram infectados. Em 20 horas, 64.500 dispositivos foram infectados. Mirai dobra de tamanho em 75 minutos. A maioria dos dispositivos infectados que se transformaram em botnets estavam localizados no Brasil (15,0%), Colômbia (14,0%) e Vietnã (12,5%), embora os alvos dos ataques DDOS estivessem em outras regiões.

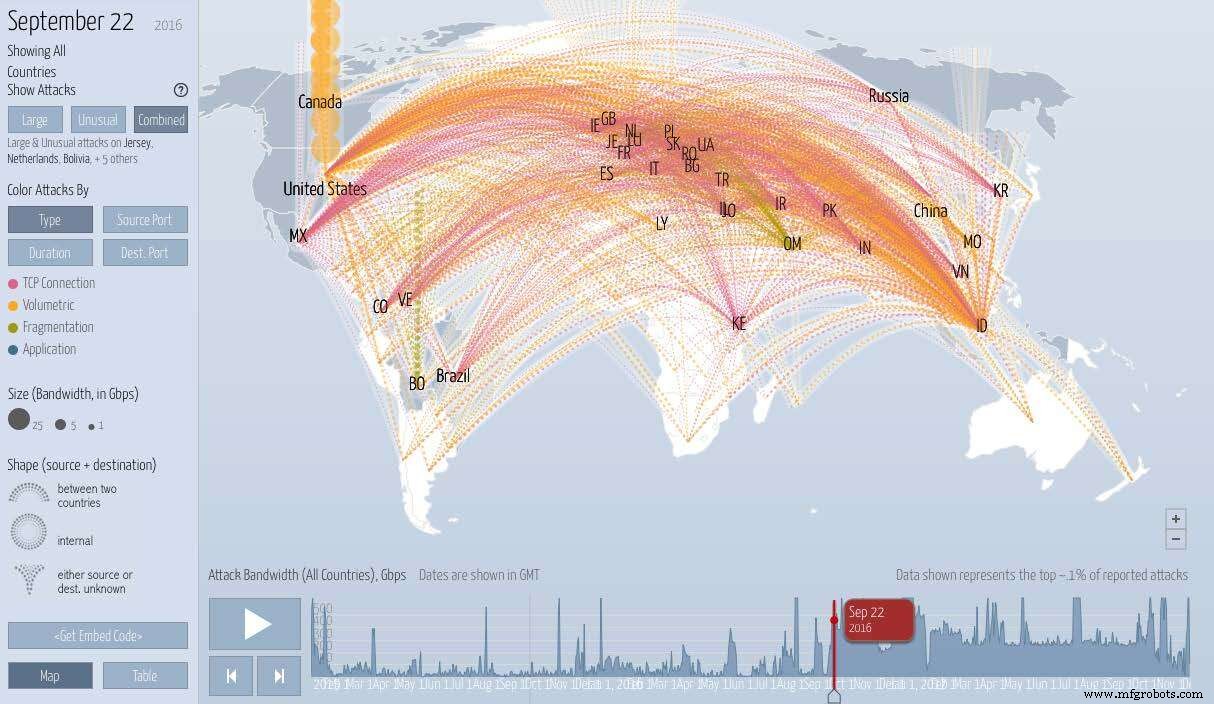

O dano foi confinado a ataques DDOS. Os ataques DDOS vieram na forma de inundações de SYN, inundações de rede GRE IP, inundações de STOMP e inundações de DNS. Ao longo de cinco meses, 15.194 comandos de ataque individuais foram emitidos pelos servidores C2 e atingiram 5.042 sites da Internet. Em 21 de setembro de 2016, o botnet Mirai desencadeou um ataque DDOS massivo no blog Krebs on Security e gerou 623 Gbps de tráfego. Isso foi responsável pelo pior ataque DDoS de todos os tempos. A seguir está uma captura de tela em tempo real capturada durante o ataque Mirai usando www.digitalattackmap.com:uma colaboração entre NETSCOUT Arbor e Google Jigsaw.

clique para ampliar a imagem

Uma visão do ataque Mirai DDOS no site Krebs on Security; cortesia de www.digitalattackmap.com

Stuxnet

Stuxnet foi a primeira arma cibernética documentada conhecida lançada para danificar permanentemente os ativos de outra nação. Nesse caso, era um worm que foi lançado para danificar Controladores Lógicos Programáveis baseados em SCADA Siemens ( PLC ) e usou um rootkit para modificar a velocidade de rotação dos motores sob o controle direto do PLC. Os designers fizeram o possível para garantir que o vírus visasse apenas dispositivos com taxas de rotação rotacional de unidades escravas de frequência variável conectadas a PLCs Siemens S7-300 girando a 807 Hz e 1210 Hz, visto que são normalmente usados para bombas e centrífugas de gás para urânio enriquecimento.

Continue para a página dois deste artigo>>

Tecnologia da Internet das Coisas

- O caminho para a segurança industrial da IoT

- Protegendo a IoT contra ataques cibernéticos

- Protegendo o vetor de ameaça IoT

- Segurança da IoT - de quem é a responsabilidade?

- Tudo está indo muito

- Segurança IoT - Uma barreira para a implantação?

- Segurança cibernética e a Internet das coisas:segurança IoT à prova de futuro

- A adoção crescente de dispositivos IoT é o maior risco de segurança cibernética

- Protegendo a IoT por meio de engano

- O que você precisa saber sobre IoT e segurança cibernética