A memória desempenha um papel vital na segurança

Os recursos de segurança para memória não são novos, mas o aumento da conectividade, agravado pelo aumento da pandemia no trabalho remoto, significa que a proteção dos dados é mais crítica e ainda mais desafiadora. Os desafios de segurança são amplificados em casos de uso emergentes em que os dados são compartilhados pela infraestrutura de comunicações, incluindo 5G.

Enquanto isso, habilitar a segurança adiciona complexidade aos designs de memória.

Mesmo antes do crescimento explosivo da computação de ponta, da Internet das coisas (IoT) e dos carros conectados, os recursos de segurança da memória proliferavam. A memória somente leitura programável apagável eletricamente (EEPROM) é preferida para cartões de crédito, cartões SIM e sistemas de entrada sem chave, enquanto o "S" no cartão SD significa "seguro" e os SSDs baseados em flash há anos incluem criptografia.

A segurança tem sido constantemente incorporada na memória e nos dispositivos de rede que são distribuídos por todos os sistemas de computação e ambientes de rede. Mas esses recursos de segurança baseados em memória ainda devem levar em conta o erro humano. Os profissionais de segurança da informação devem lidar com as consequências de os usuários abrirem anexos falsos ou de um roteador ser configurado incorretamente.

Da mesma forma, os benefícios dos recursos de memória segura não serão totalmente percebidos, a menos que configurados corretamente e em harmonia em um sistema que também inclui software.

Você poderia dizer que os dois SoCs - centros de operações de segurança e sistemas no chip - estão se fundindo.

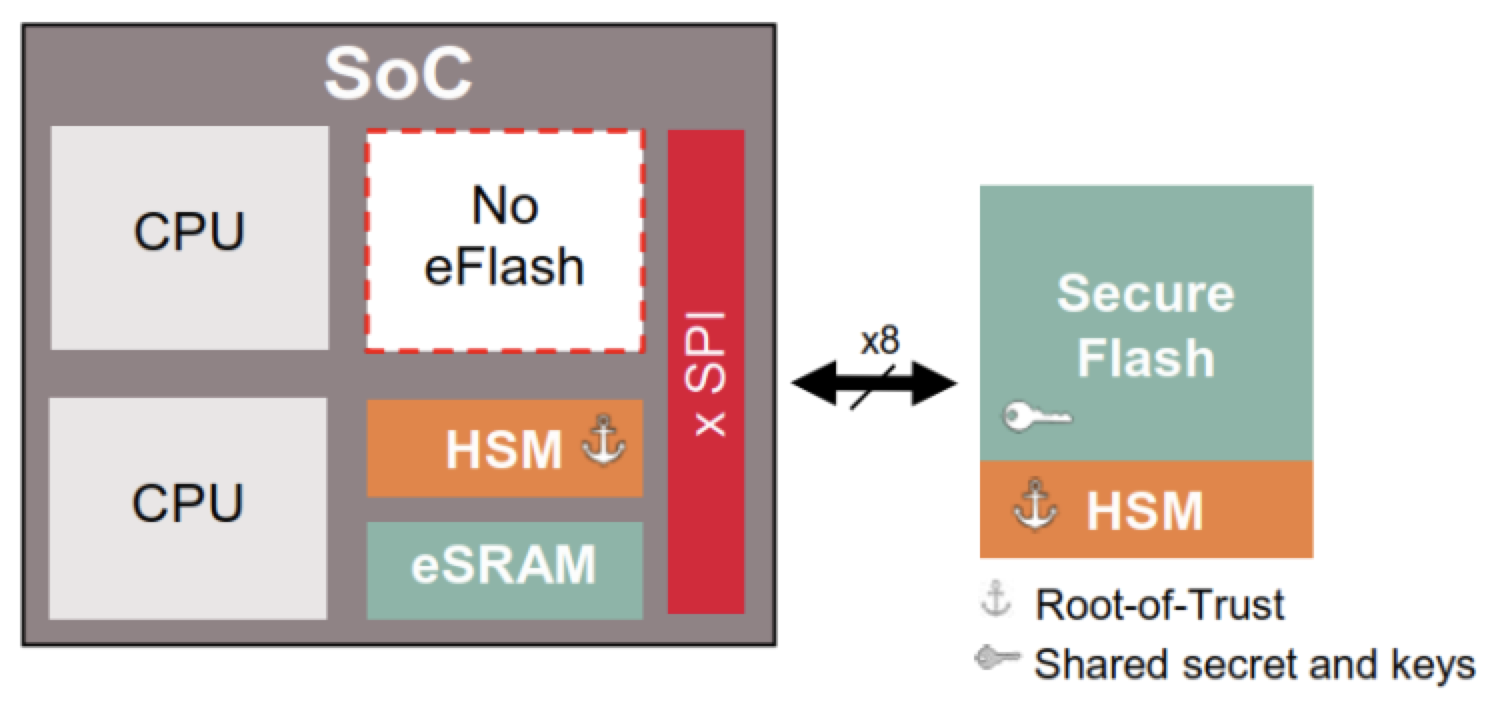

O flash Semper Secure NOR da Infineon serve como uma raiz de confiança do hardware, ao mesmo tempo que realiza diagnósticos e correção de dados para segurança funcional. (Fonte:Infineon)

Empresas como a Rambus oferecem produtos que visam proteger cada conexão em resposta aos requisitos de largura de banda de conectividade de servidor em nuvem e edge computing. Enquanto isso, a Infineon Technologies expandiu sua memória flash Cypress Semiconductor Semper NOR para refletir a inevitabilidade de cada sistema sendo conectado - com hackers adulterando o conteúdo de um dispositivo flash.

Essa violação pode afetar qualquer número de plataformas de computação diferentes, incluindo um veículo autônomo, que é essencialmente um servidor sobre rodas. Acrescente a isso cenários industriais, médicos e de IoT aprimorados pela rede 5G. A segurança não só precisa ser integrada, mas também gerenciada durante a vida útil de muitos dispositivos diferentes, alguns dos quais podem durar uma década com memória incorporada. Os aplicativos com muita memória continuam sendo os mais atraentes para os hackers.

O gerenciamento de chaves de criptografia continua crítico para sistemas de segurança, disse o analista Thomas Coughlin. Associar a segurança aos sistemas embarcados é cada vez mais importante à medida que a tecnologia de memória não volátil se prolifera. Isso ocorre porque os dados persistem mesmo quando um dispositivo é desligado.

O desafio não é tanto adicionar recursos de segurança, disse Coughlin. Os dados em um SSD podem ser criptografados, por exemplo. “A grande questão é se é fácil para o usuário usar esses recursos porque geralmente o elo mais fraco é o link humano.”

O smartphone atua como agente de autenticação, com a biometria substituindo a senha tradicional. Esse cenário deixa em aberto a possibilidade de que dados não criptografados sejam expostos acidentalmente. Coughlin disse que o perigo está nas falhas de implementação ou na complexidade. “Facilitar a segurança é a chave, e isso vai além de criptografar dados e colocá-los no hardware.”

A criptografia de SSDs vai apenas até certo ponto, disse Scott Phillips, vice-presidente de marketing da Virtium, uma fornecedora de SSD e memória. É necessária uma abordagem gerenciada em várias camadas. Embora as especificações de armazenamento, como a especificação Opal do Trusted Computing Group, possam atingir o nível do BIOS para autenticação pré-inicialização, as configurações e o gerenciamento centralizado são essenciais para proteção contra hacks, disse Phillips.

“Mesmo uma empresa de tamanho decente não permite muita segurança holística e sofisticada”, acrescentou.

À medida que o 5G aumenta, esforços estão em andamento para habilitar a proteção do caminho de dados até o data center e entre eles, mas os desafios permanecem para perceber os benefícios da segurança baseada em hardware.

Requisitos de integração

Nos mercados industriais, a consolidação requer a integração de diferentes sistemas. Enquanto isso, hiperescaladores como Amazon Web Services e Microsoft Azure estão promovendo segurança de dados, disse Phillips. Ainda assim, essas defesas devem ser implementadas até o usuário final.

Apesar de uma lista crescente de padrões e requisitos, problemas de compatibilidade permanecem para metodologias de segurança. Os fornecedores ainda estão tentando se posicionar como líderes em produtos e serviços seguros, disse Phillips.

“Os hackers estão sempre um passo à frente”, acrescentou. “Eles sabem onde estão todas essas pequenas lacunas. Essas são as coisas que eles verificam. É preciso realmente uma pessoa ou departamento de TI supermeticuloso e centralizado para superar e fechar todas essas lacunas. ”

A ideia de embutir segurança em um dispositivo de memória em vez de fixá-lo não é diferente das abordagens de software. “DevSecOps” trata de tornar a segurança e a privacidade parte integrante do processo de desenvolvimento de aplicativos.

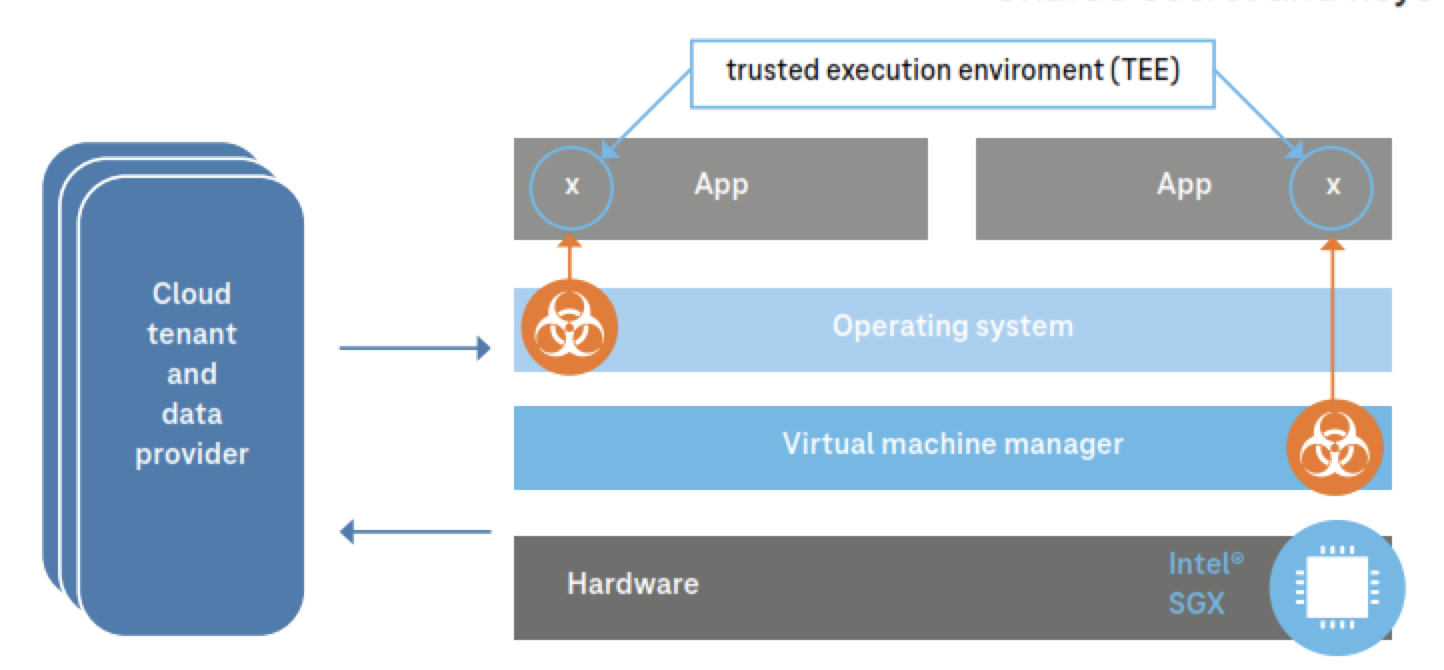

Uma estrutura emergente chamada “computação confidencial” foi projetada para proteger os dados em uso, isolando os cálculos dentro de um ambiente de execução confiável baseado em hardware (TEE). Os dados são criptografados na memória e em qualquer lugar fora da CPU, enquanto estão sendo processados.

Intel SGX permite a criação de um ambiente de execução confiável é uma área segura de um processador principal que garante que o código e os dados carregados dentro dele sejam protegidos com respeito à confidencialidade e integridade.

A computação confidencial está sendo promovida por fornecedores de software e hardware, incluindo o Google, que recentemente anunciou recursos para aplicá-la a cargas de trabalho de contêineres. A Intel também permite TEEs para provedores de nuvem como o Microsoft Azure por meio de suas extensões Intel Software Guard.

A computação confidencial requer responsabilidade compartilhada pela segurança. Simon Johnson, engenheiro sênior da Arquitetura de Segurança e Garantia de Produto da Intel, disse que os humanos continuam sendo o elo mais fraco.

A Intel apóia os desenvolvedores na execução de código para proteger os dados, disse Johnson. Enquanto isso, o movimento da computação confidencial origina-se dos requisitos corporativos para processar dados sem levar em conta a origem, incluindo informações confidenciais de saúde, registros financeiros e propriedade intelectual.

Johnson disse que o provedor da plataforma não deveria ser capaz de ver os dados. “Você quer manter o máximo possível de pessoas fora de suas coisas.”

Intel SGX inclui criptografia de memória baseada em hardware que isola códigos e dados de aplicativos específicos na memória. Ele permite que o código em nível de usuário aloque “enclaves” de memória privada, projetados para serem isolados dos processos em execução em níveis de privilégio mais altos. O resultado é um controle e proteção mais granulares para evitar ataques, como ataques de inicialização a frio contra a memória na RAM.

A estrutura da Intel também foi projetada para ajudar a proteger contra ataques baseados em software, mesmo se o sistema operacional, drivers, BIOS ou gerenciador de máquina virtual estiverem comprometidos.

A computação confidencial permitiria cargas de trabalho, como análises em grandes conjuntos de dados não pertencentes ao usuário. Também permite a execução de chaves de criptografia mais próximas da carga de trabalho, melhorando a latência. “Hoje nós realmente só temos software para fornecer proteção”, disse Johnson. “Não temos proteção de hardware nesse tipo de ambiente.”

A computação confidencial protegeria o processamento de dados ou código, disse Johnson, por meio de hardware e do ecossistema de software, representado pelo mandato do Consórcio de Computação Confidencial.

A facilidade de uso quase sempre aumenta a segurança, observou Phillips da Virtium. A criptografia de memória com botão de pressão é o objetivo, “ao passo que a segurança total virá de funções adicionais além disso”, acrescentou.

A ideia não é apenas criptografar a memória, mas garantir o isolamento total dos dados para garantir um ambiente seguro, disse ele. “A computação confidencial é uma história mais ampla do que apenas criptografar a memória.”

É também acomodar um mundo heterogêneo. “Quando os dados estão em uso, você deve fornecer uma camada de controle de acesso e ser capaz de demonstrar que está usando o software e que os dados estão em uma determinada área. Isso constrói todas essas coisas em uma escada. ”

>> Este artigo foi publicado originalmente em nosso site irmão, EE Times.

Integrado

- O papel de ‘Fatiar’ na impressão 3D

- Função e responsabilidades do engenheiro de segurança em nuvem

- Memória somente leitura (ROM)

- Gerenciando a segurança IIoT

- O Cervoz atualiza a memória DDR4-2666 de próxima geração

- Segurança industrial IoT construída em hardware

- Trust Platform traz segurança baseada em hardware pronta para uso

- Bluetooth MCU aprimora a segurança da IoT

- A inspeção não destrutiva desempenha um papel fundamental na base aérea

- A consistência desempenha um papel crítico no programa de confiabilidade de Ash Grove