Ransomware catalisa a revolução da segurança industrial

O hack do ransomware Colonial Pipeline custou US $ 4,4 milhões em resgate e outros milhões em lucros cessantes, danos à reputação e escrutínio governamental. Após o ataque, o volume e a gravidade crescentes dos ataques cibernéticos estão forçando as agências federais a incentivar revisões da segurança cibernética. Mas por trás dos apelos do governo por mudanças estão as lutas das indústrias para abraçar a revolução digital.

Embora existam aplicações de automação orientada a dados espalhadas por setores industriais, essas inovações coexistem com fluxos de trabalho que compartilham dados por meio de pranchetas e perdem horas ou mesmo dias e semanas esperando que as informações dos parceiros sejam capturadas, circuladas e implementadas.

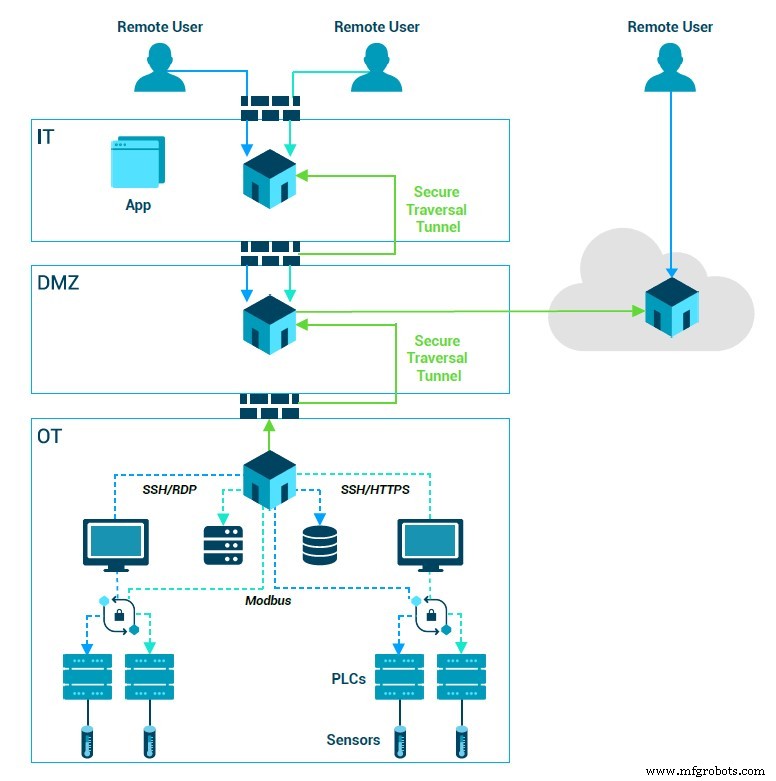

Um diagrama de um sistema de confiança zero.

Agora, com a ordem executiva de Biden para melhorar a postura de segurança cibernética do país, o plano de 100 dias para lidar com a segurança de uma rede elétrica envelhecida e a nova diretriz do Departamento de Segurança Interna para oleodutos dos EUA, setores que ainda não adotaram totalmente a tecnologia moderna estão sendo fortemente encorajado a aprimorar os processos e tecnologias de segurança cibernética para proteger as operações - um desafio que pode ser complexo e caro de enfrentar.

Para muitas operações, essa tarefa parece tão difícil quanto necessária. Consertar os problemas de segurança herdados da união de equipamentos novos e legados (uma abordagem comum e muitas vezes necessária no mundo industrial) requer mais do que uma nova solução de segurança pronta para uso; requer uma mentalidade totalmente nova.

A segurança não pode mais ser considerada apenas uma tática defensiva. Em vez disso, precisa ser entendida como a base para a transição para uma infraestrutura "inteligente" - uma visão que circula há quase uma década, mas se tornou mais popular na teoria do que na prática.

A visão de uma rede elétrica inteligente, por exemplo, é mais ou menos assim:

Subestações elétricas são gerenciadas por dispositivos IoT que podem se comunicar com administradores, parceiros e clientes em tempo real; vários ativos de energia - eólica, hídrica, solar, nuclear e combustíveis fósseis - são combinados automaticamente para otimizar a geração e distribuição; Espaços com alto consumo de energia, como data centers ou grandes edifícios de escritórios, bem como residências, todos têm termostatos inteligentes que aproveitam o aprendizado de máquina para otimizar o aquecimento e o resfriamento, reduzindo os custos e o consumo de energia.

Embora essas ideias não sejam novas, foi necessária uma série de ataques cibernéticos de alto perfil para provar que essa visão para uma rede inteligente (ou qualquer infraestrutura conectada) se baseia em uma postura de segurança cibernética suficiente.

Por exemplo, a única maneira de habilitar ajustes de tensão totalmente automáticos em uma subestação elétrica ou de se comunicar em tempo real com termostatos, postes de luz e sistemas de aquecimento de escritórios é tornar essas interações seguras. Caso contrário, os investimentos em grande escala na infraestrutura de digitalização criariam muitas vulnerabilidades cibernéticas para compensar o incômodo.

Duncan Greatwood

Agora que sabemos que a segurança cibernética é um componente essencial da infraestrutura inteligente, o que vem a seguir? De acordo com a recente ordem executiva de Biden, a estratégia de segurança que poderia oferecer uma resposta é um desvio completo dos modelos tradicionais. A diretiva incentiva as operadoras a adotarem uma arquitetura de confiança zero, a alternativa moderna à segurança baseada em perímetro.

Você pode pensar em confiança zero como colocar uma fechadura em todas as portas de sua casa, incluindo a geladeira, a despensa e o micro-ondas - com cada membro da família possuindo uma chave de acesso exclusiva para cada local. Isso contrasta com a abordagem de segurança tradicional, em que fechaduras normais, com apenas uma chave mestra, são colocadas nas portas dianteiras e traseiras.

Dentro dessa arquitetura de confiança zero, os administradores de serviços públicos dariam a cada usuário, dispositivo e aplicativo sua própria identidade exclusiva com protocolos de acesso específicos. E, na chance de um criminoso cibernético entrar, o sistema isolaria a entidade e ajustaria seus controles para evitar que ela acesse qualquer coisa mais.

A falta de controle granular é precisamente por que incidentes como o hack de ransomware Colonial Pipeline podem facilmente escalar a um ponto em que a operação é forçada a encerrar, e é por isso que quase todas as semanas vemos um novo ataque cibernético em grande escala paralisar outra operação crítica.

Com uma estratégia de confiança zero implementada para proteger tudo, desde sistemas com 20 anos de idade sem senhas ou criptografia até futuros dispositivos IoT com identidades digitais, as operadoras começarão a sentir os benefícios da transformação digital. Eles terão acesso remoto fácil, compartilhamento eficiente de dados e colaboração conveniente com parceiros, tudo resultante de uma tática anteriormente considerada puramente defensiva e cara.

Com mandatos e incentivos para adotar uma abordagem diferente, a administração Biden não está apenas elevando o papel da segurança na construção de infraestrutura inteligente; está redefinindo o que significa estar seguro. No processo, e talvez sem perceber totalmente, eles estão incentivando o mundo industrial a iniciar uma nova revolução digital própria.

- Duncan Greatwood é CEO da Xage

>> Este artigo foi publicado originalmente em nosso site irmão, EE Vezes.

Tecnologia da Internet das Coisas

- Lidando com as vulnerabilidades de segurança da IoT industrial

- Elevando os padrões de qualidade com a Revolução Industrial 4.0

- Adaptação da cibersegurança

- A revolução industrial do retrofit

- Protegendo a IoT industrial:Um desafio crescente de segurança - Parte 1

- Por que a TÜV SÜD diz que é uma líder em segurança cibernética industrial

- Ataques genéricos aumentam o perfil da segurança cibernética industrial

- Malware Trisis descoberto em outras instalações industriais

- Uma lista de verificação de segurança ICS

- Por que a segurança da automação industrial deve ser um foco renovado