Manter os ativos de manufatura seguros na nuvem

Com as ferramentas certas de segurança baseadas em nuvem, os fabricantes podem bloquear e isolar equipamentos de chão de fábrica de possíveis hackers

As histórias de horror de segurança cibernética são abundantes, o suficiente para dar pesadelos frequentes aos chefes de segurança de dados de manufatura. Como se as histórias do Stuxnet e os casos de ransomware “Wanna Cry” não fossem suficientes, relatórios surgiram recentemente em várias publicações, incluindo o Wall Street Journal, de hackers na Austrália roubando dados confidenciais em ativos de equipamentos de defesa de alto perfil, incluindo o F-35 Joint Strike Fighter (JSF). Na grande maioria dos casos, erros humanos, como não seguir protocolos de segurança cibernética adequados e usar senhas fáceis de adivinhar, parecem ser os principais culpados. Isso deixa os dados em bancos, infraestrutura de energia, aeroespacial/defesa e manufatura vulneráveis a ameaças cibernéticas cada vez maiores.

Uma das melhores maneiras de melhorar a segurança cibernética é a aplicação diligente de patches de software. Na infame violação da Equifax, a empresa não conseguiu aplicar patches críticos ao software Apache Struts, um programa de código aberto usado em seu sistema de segurança cibernética. Isso permitiu que hackers se infiltrassem nos bancos de dados da Equifax para roubar informações de até 143 milhões de pessoas nos EUA e mais no Reino Unido e no Canadá.

Uma imprensa ruim como essa pode dar uma má reputação ao software em nuvem e às operações de negócios baseadas na nuvem. A realidade é que as práticas de segurança cibernética na nuvem não são muito diferentes daquelas usadas para instalações apenas no local, mas estar na nuvem conectado à Internet oferece aos hackers mais oportunidades de entrar por portas destrancadas.

Protegendo a Fábrica

Redes de energia, instituições financeiras e varejistas estão sujeitos a ataques cibernéticos. As operações de fabricação não relataram muitas invasões importantes, mas de acordo com um estudo divulgado em setembro, até metade das pequenas e médias empresas (SMBs) pagará um resgate em dispositivos da Internet das Coisas (IoT) para recuperar seus dados .

O estudo da Arctic Wolf Networks Inc. (Sunnyvale, CA), um fornecedor de centro de operações de segurança (SOC) como serviço, observou que 13% das SMBs sofreram um ataque baseado em IoT, mas muitas ainda não estão tomando as devidas providências. medidas de segurança. Conduzido em colaboração com a Survey Sampling International, o estudo descobriu que a maioria das SMBs não possui recursos avançados de detecção e resposta para ransomware, ameaças persistentes avançadas (APT) e ataques de dia zero, como o Stuxnet.

Profissionais de segurança e especialistas em manufatura concordam que as etapas para proteger dados na nuvem espelham aquelas para usuários de dados locais e não em nuvem.

“As pessoas erroneamente assumem que os dados na nuvem são seguros, quando são tão seguros quanto você os torna”, disse Brian NeSmith, cofundador e CEO da Arctic Wolf Networks. “Isso significa implementar um firewall, monitorar atividades suspeitas e controlar o acesso a dados confidenciais.

“A responsabilidade não é do provedor de serviços em nuvem, mas da equipe de TI de uma empresa para proteger quaisquer dados baseados em nuvem”, continuou NeSmith. “Empresas em setores regulamentados tendem a pensar que conformidade é segurança. A conformidade é uma maneira de avaliar os controles, mas definitivamente não é segurança.”

O benefício dos sistemas on-premises é que o usuário tem maior controle sobre a rede a partir da qual os dados podem ser acessados, disse ele. “Para dados baseados em nuvem, qualquer pessoa com conexão à Internet pode tentar obter acesso aos dados. Controles e processos de segurança diligentes são a chave, estejam os dados na nuvem ou no local. Por exemplo, se você fornecer acesso inadvertidamente à sua rede interna, qualquer pessoa que encontrar esse buraco poderá acessar seus dados, estejam os dados na nuvem ou no local.”

Idealmente, os fabricantes devem ter um centro de operações de segurança (SOC) que esteja coletando, analisando e investigando possíveis ameaças à segurança cibernética 24 horas por dia, 7 dias por semana, afirmou NeSmith. “O SOC deve ser composto por especialistas em segurança em tempo integral. Ter a TI fazendo isso como um trabalho de meio período não é suficiente.

“A retrospectiva mostrou que quase todos os principais hacks eram evitáveis”, continuou NeSmith. “A Equifax tinha um patch de segurança que eles não conseguiram instalar. A Target tinha alarmes, mas eles estavam enterrados no barulho de seus sistemas. A segurança cibernética não é fácil, e muitas empresas cometem o erro de pensar que segurança cibernética eficaz significa comprar os produtos certos. A segurança não tem a ver com os produtos, mas com a eficácia das suas operações de segurança.”

Nuvem + Segurança robusta

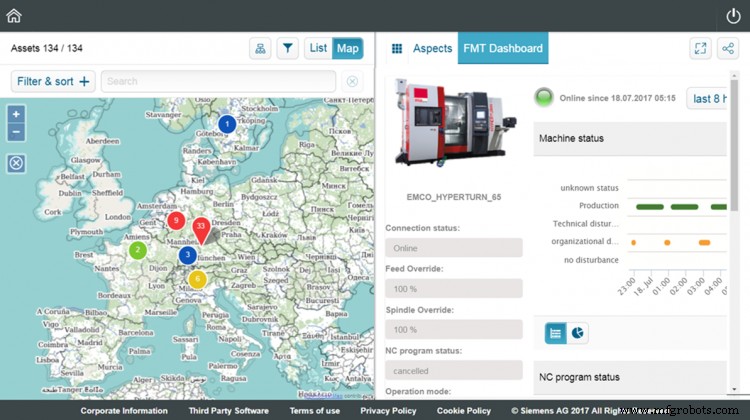

Os fabricantes que usam as soluções da Siemens podem aproveitar uma combinação de protocolos e hardware de segurança de rede reforçado, como as linhas Siemens Scalance e Ruggedcom, bem como novas ofertas de nuvem. A Siemens também opera seus Centros de Operações de Segurança Cibernética, que oferecem monitoramento de segurança de dados 24 horas por dia, 7 dias por semana e assistência de remediação em caso de ataques cibernéticos (consulte “Antecipando o Inevitável Ataque de Hack”, Engenharia de Manufatura , outubro de 2017).

Com o Siemens Plant Security Services, ameaças e malware podem ser detectados antecipadamente, vulnerabilidades analisadas e medidas de segurança adequadas iniciadas, de acordo com Henning Rudoff, chefe de Plant Security Services, Siemens PLM Software (Plano, TX). Ele acrescentou que o monitoramento contínuo oferece transparência de segurança aos operadores da planta.

O software de segurança cibernética baseado em nuvem pode oferecer implantação mais fácil e melhores opções de operação em comparação com implantações tradicionais no local para clientes não vinculados a soluções locais por leis ou restrições internas, de acordo com Rudoff. “A Siemens oferece software de segurança cibernética baseado em seu sistema operacional IoT, MindSphere, para ajudar os clientes a implementar a digitalização e a segurança em paralelo”, disse ele.

Os operadores de operações industriais normalmente devem começar com uma avaliação para basear suas necessidades de segurança e status atual, por exemplo, com base na IEC 62443, aconselhou Rudoff. “As medidas de segurança necessárias podem ser organizacionais, como treinar a força de trabalho para aumentar a conscientização, ou técnicas, como a implementação de uma segmentação de rede ou o fortalecimento de dispositivos de automação.

“Além dos conceitos de proteção, os clientes com necessidades avançadas também devem implementar conceitos de detecção e remediação”, continuou ele. “A detecção pode ser alcançada, por exemplo, com sistemas de Informações de Segurança e Gerenciamento de Eventos [SIEM] que ajudam os clientes a monitorar o comportamento de seus sistemas [por exemplo, novos dispositivos na rede ou eventos de login com falha]. Em caso de incidente de segurança, recomenda-se uma análise forense; ele responde a duas perguntas – como o sistema pode ser trazido de volta ao comportamento normal e como futuros incidentes podem ser evitados?”

Para evitar invasões, a Siemens recomenda enfaticamente que os fabricantes apliquem as atualizações do produto assim que estiverem disponíveis e sempre usem as versões mais recentes do produto. Para obter informações sobre atualizações de produtos, os clientes podem assinar o feed RSS da Siemens Industrial Security em http://www.siemens.com/industrialsecurity.

Vantagens do Cloud Security

Sistemas fortes e aplicação de due diligence são essenciais para provedores de nuvem, observou Srivats Ramaswami, CTO e vice-presidente de TI para o desenvolvedor de software de sistemas de execução de fabricação (MES) 42Q (San Jose, CA).

“Os fabricantes lidam com dados confidenciais todos os dias:dados de rastreabilidade, informações de garantia, registros de histórico de dispositivos e, especialmente, as especificações de engenharia de um produto são altamente confidenciais. Confiar esses dados em um sistema baseado em nuvem requer a devida diligência para garantir que o provedor tenha tomado as medidas adequadas para proteger os dados”, disse Ramaswami. Ele aconselha os usuários a procurar os principais recursos de segurança cibernética, como:

- Uma abordagem de segurança multicamada que abrange o código do aplicativo, defesa física no data center e barreiras lógicas no firewall, bem como monitoramento contínuo de atividades e verificação de malware.

- Contratos com terceiros que realizam testes de segurança, com relatórios disponibilizados aos clientes.

- Certificação como SOC 2 do AICPA (American Institute of Certified Public Accountants), que exige que as empresas estabeleçam e sigam políticas e procedimentos rígidos de segurança da informação.

Quão seguros são os dados baseados em nuvem de uma operação de fabricação? “Quando os dados de fabricação são armazenados na nuvem, a segurança geralmente é melhorada em vez de diminuído”, afirmou Ramaswami. “Isso ocorre porque os fornecedores de nuvem dedicam enormes recursos para garantir que seus sistemas sejam o mais seguros possível e sejam constantemente atualizados para reagir a possíveis ameaças. Embora as tentativas de invasão ocorram dezenas de vezes todos os dias em sistemas baseados em nuvem, até o momento não houve grandes violações de segurança nos sistemas usados pelos fabricantes.”

Há uma percepção errônea comum de que os dados baseados em nuvem não são tão seguros quanto os servidores locais, de acordo com Ramaswami. “A verdade é que a maioria dos sistemas locais fica muito aquém da segurança que os melhores provedores de nuvem implantaram. Na verdade, eu pessoalmente vi senhas para sistemas supostamente “seguros” postadas em post-its ao lado de um rack de servidores onde o aplicativo está sendo executado. A arquitetura de segurança de provedores de nuvem avançados é praticamente impossível de duplicar em uma solução local”, acrescentou Ramaswami. “Por exemplo, o sistema de armazenamento em nuvem utilizado pela 42Q foi projetado para 99,999999999% de durabilidade e até 99,99% de disponibilidade de objetos em um determinado ano; devido ao alto custo desse sistema, está fora do alcance de praticamente todas as organizações de TI. Implantar ferramentas como essas em um ambiente local exigiria não apenas grandes investimentos em infraestrutura, mas também grandes equipes para gerenciá-las.”

Ramaswami observou que a Equifax não usa um provedor de nuvem externo, mas cria e gerencia sua própria infraestrutura e aplicativos. “De acordo com as informações divulgadas até agora, parece que a Equifax poderia ter feito mais para proteger a segurança dos dados – o hack aconteceu em maio”, observou ele, “enquanto um patch para a vulnerabilidade explorada estava disponível mais de dois meses antes! Este é um exemplo de por que as empresas devem procurar provedores de serviços em nuvem de alta qualidade que monitoram dados e segurança de rede em tempo real.

“Não existe bala mágica para segurança na nuvem; é preciso uma empresa com segurança em seu DNA e atenção aos detalhes diariamente”, continuou Ramaswami. Ele observou que a segurança da 42Q inclui defesa física dentro do data center e barreiras lógicas no firewall, padrões para codificação e força de senha, monitoramento contínuo de atividades e verificação de malware e testes de terceiros.

Dados de usinagem da nuvem

Na maioria das vezes, os dados estão em boas mãos na nuvem – se as etapas ou medidas comuns de segurança cibernética forem tomadas e seguidas à regra, de acordo com os defensores da nuvem.

“Boas práticas de segurança são boas práticas, independentemente da localização física da computação e do armazenamento, no local ou na nuvem”, disse Chuck Mathews, evangelista de nuvem da MachiningCloud Inc. (Camarillo, CA e Stans, Suíça). “Nosso top 10 incluem:

- Mantenha software, BIOS e firmware atualizados,

- Mantenha a detecção de antivírus e malware atualizada,

- Faça backup de informações importantes,

- Use senhas fortes, não senhas padrão ou nomes de conta,

- Ative a autenticação de dois fatores quando disponível,

- Não compartilhe contas ou senhas,

- Pense antes de compartilhar informações,

- Use criptografia em redes sem fio,

- Mantenha o conhecimento dos princípios de segurança do computador e,

- Limite o acesso e as funções ao necessário.

“De um modo geral, os dados baseados em nuvem são mais seguros do que os dados no local”, concordou Mathews. “As empresas de nuvem empregam especialistas em segurança e têm a responsabilidade fiduciária de fornecer altos níveis de segurança; é o que eles fazem. A loja média normalmente não tem essa experiência na equipe.”

MachiningCloud é um fornecedor independente de ferramentas de corte CNC e dados de produtos de fixação que oferece recuperação de dados baseada em nuvem de dados de usinagem para maquinistas e fabricantes.

“A maioria de nós nos Estados Unidos usa serviços baseados em nuvem todos os dias da semana”, acrescentou Mathews. “Navegar na web, enviar um e-mail, reservar um avião ou hotel, serviços bancários, pagar nossas contas – todos são serviços baseados em nuvem. No entanto, o uso de sistemas baseados em nuvem em CAD/CAM é muito limitado; a maioria dos softwares CAD/CAM é baseada em desktop e só pode acessar serviços em nuvem para licenciamento, atualizações de software ou dados/bibliotecas de referência.”

Muitos eventos de hackers altamente divulgados são atípicos, coisas que poderiam ter sido facilmente evitadas com medidas adequadas de segurança cibernética, de acordo com Mathews. “No entanto, alguns serviços baseados em nuvem, como logon único [versus logons de autenticação dupla], apresentam riscos de segurança inerentes e devem ser evitados em situações de alta segurança”, disse ele.

Tecnologia de nuvem não é para todos

Em alguns casos, os dados baseados em nuvem podem não ser perfeitos para alguns aplicativos, incluindo CAD/CAM ou aplicativos de alta resposta, e em algumas tecnologias operacionais (OT) encontradas na automação quase em tempo real no chão de fábrica.

“O consenso geral é que as medidas de segurança cibernética somente na nuvem nunca serão suficientemente robustas para remover completamente a ameaça cibernética à infraestrutura crítica”, disse JC Ramirez, diretor de engenharia, gerente de produto da ADL Embedded Solutions (San Diego), desenvolvedor de sistemas embarcados PCs e hardware de automação. “Portanto, a tendência é aproximar as soluções de hardware/software de segurança contra ameaças cibernéticas a esses ativos críticos. Isso se assemelha a tendências semelhantes na IoT/IIoT industrial com novos paradigmas, como a computação Fog e Mist, aproximando a computação em nuvem da borda da malha por vários motivos relacionados ao controle robusto do sistema industrial, mas também à segurança de ameaças cibernéticas aprimoradas para alto valor. ativos industriais”.

A segurança cibernética para ativos industriais e de infraestrutura usa muitas das mesmas medidas de segurança de rede comuns há anos em sistemas de TI, observou Ramirez. “A diferença crítica é que as ameaças à infraestrutura e equipamentos críticos podem ter repercussões significativas na vida real para pessoal, segurança pública ou ativos de alto valor. Por esse motivo, as melhores medidas de segurança cibernética devem contar com uma abordagem baseada em equipe que inclua não apenas o pessoal de TI, mas também engenheiros de controle, operadores, representantes de gerenciamento no local e pessoal de segurança física no local, no mínimo”. Ele acrescentou que a publicação 800-82 do National Institute of Standards and Technology (NIST), “Guide to Industrial Control Systems (ICS) Security”, é uma boa referência.

Alguns fornecedores de automação parecem estar protegendo suas apostas em sistemas em nuvem, talvez por um bom motivo. Em setembro, a Rockwell Automation Inc. (Milwaukee) lançou um novo serviço de detecção de ameaças no local destinado a ajudar as empresas a detectar e se recuperar de invasões. Possui tecnologia da desenvolvedora de aplicativos OT Claroty (Nova York) que visa oferecer “clareza” ao espaço OT.

O serviço de detecção de ameaças é uma solução de segurança passiva e não intrusiva e adota uma abordagem independente do produto para criar um inventário de ativos em sistemas de TI e OT em uma operação industrial, de acordo com Umair Masud, gerente de portfólio de serviços de consultoria da Rockwell. O sistema se aprofunda nos protocolos de rede industrial e usa software de detecção de ameaças para mapear os ativos de rede do usuário final e como eles se comunicam.

“Ainda existe, talvez com razão, a apreensão de conectar ambientes OT diretamente à nuvem”, disse Masud. “Esta é uma abordagem on-premise disciplinada e responsável.”

O sistema Claroty, em fase piloto há cerca de três anos, está sendo implementado agora, disse Masud. Além da Rockwell, o sistema também está sendo usado pela Schneider Electric e outros fornecedores de automação.

“Queremos ajudar os clientes a se defenderem”, disse Masud. “Em um continuum de ataque, há o que você está fazendo antes, durante e depois de um ataque. Você precisa estar ciente do que tem e criar contramedidas para protegê-lo, usando coisas como firewalls de zona e autenticação de dois fatores ou duas etapas. E após um ataque, você precisa garantir que seus recursos e as pessoas envolvidas possam se recuperar com as ferramentas adequadas de backup e recuperação.”

Sistema de controle de automação

- Três áreas críticas a serem consideradas antes de migrar dados para a nuvem

- Evite desastres de nuvem, abrace o SLA

- O que é segurança em nuvem e por que é necessária?

- Risco de segurança na nuvem que toda empresa enfrenta

- A segurança na nuvem é o futuro da cibersegurança

- Por que o futuro da segurança de dados na nuvem é programável

- A nuvem está acabando com os empregos do data center?

- Como gerenciar riscos de segurança na nuvem

- O Impacto dos Sensores na Manufatura

- Superando os gargalos:o poder da análise na fabricação