Projetando segurança na IoT industrial

Todos nós já ouvimos falar da Internet das coisas (IoT) e da Internet das coisas industrial (IIoT). Sabemos que os dois são diferentes:IoT é comumente usado para uso do consumidor e IIoT é usado para fins industriais.

Mas como um grupo profissional como o Industrial Internet Consortium (IIC) realmente define a IIoT?

O grupo vê o IIoT como um sistema que conecta e integra ambientes de tecnologia operacional (OT), incluindo sistemas de controle industrial (ICS), com sistemas corporativos, processos de negócios e análises.

Esses sistemas IIoT diferem de ICS e OT porque estão amplamente conectados a outros sistemas e pessoas. E eles diferem dos sistemas de TI porque usam sensores e atuadores que interagem com o mundo físico, onde mudanças descontroladas podem levar a condições perigosas.

Os benefícios do IIoT são a capacidade dos sensores ou dispositivos conectados, como parte de um sistema de malha fechada, de coletar e analisar dados e, em seguida, fazer algo com base no que os dados revelam. A própria conectividade, no entanto, também aumenta o risco de ataque - e, cada vez mais, de ataques cibernéticos - por aqueles que podem querer derrubar o sistema.

Um dos muitos projetos sob um programa do Departamento de Energia (DoE) para reduzir os incidentes cibernéticos, está sendo conduzido pela Intel, em busca de segurança aprimorada para a borda do sistema de energia.

Como os dispositivos de borda da grade se comunicam entre si diretamente e por meio da nuvem, a pesquisa está desenvolvendo aprimoramentos de segurança para enfatizar a interoperabilidade e fornecer consciência situacional em tempo real.

Primeiro, isso precisa ser feito na forma de um gateway seguro para dispositivos brownfield, ou legados, do sistema de energia, depois como uma atualização do FPGA (field programmable gate array) interno projetado como parte dos dispositivos greenfield ou atuais.

O objetivo é reduzir a superfície de ataque cibernético de uma forma que não impeça o funcionamento normal das funções críticas de entrega de energia.

Sven Schrecker, arquiteto-chefe de soluções de segurança IoT da Intel e co-presidente do grupo de trabalho de segurança da IIC, disse que a segurança não deve ser a única consideração ao projetar e implantar dispositivos para sistemas IIoT, mas os desenvolvedores devem pensar mais amplamente sobre cinco fatores-chave gerais:

-

segurança

-

confiabilidade

-

segurança

-

privacidade

-

resiliência

Embora os engenheiros de design possam ter que implementar elementos de segurança em um chip, software ou plataforma, eles podem não estar necessariamente cientes de como seu trabalho se encaixa nas políticas de segurança de sua empresa em geral. “A política de segurança deve ser criada pela equipe de TI e pela equipe de OT em conjunto para que todos saibam qual dispositivo pode falar com o quê”, disse Schrecker.

Construindo uma cadeia de confiança

Um tema comum é estabelecer uma política de segurança e uma cadeia de confiança desde o início e, em seguida, garantir que seja mantida durante o design, desenvolvimento, produção e todo o ciclo de vida de um dispositivo. A confiança deve ser construída no dispositivo, na rede e em toda a cadeia de abastecimento.

Haydn Povey, membro do conselho da IoT Security Foundation e CEO e fundador da Secure Thingz, disse que a segurança precisa ser tratada em quatro níveis:

-

nível CxO

-

arquiteto de segurança

-

engenheiro de desenvolvimento

-

gerente de operações

Os engenheiros de desenvolvimento ou design são os que precisam seguir a política de segurança da empresa. Eles também podem definir fatores como como identificar e verificar se um produto é deles e como fornecer atualizações de software e hardware com segurança e implementar isso em chips ou software.

A quarta parte da cadeia é onde os OEMs estão envolvidos na fabricação de produtos para redes IIoT ou na implantação desses produtos. Aqui, o gerente de produção ou operações precisa garantir que cada componente eletrônico tenha sua própria identidade exclusiva e possa ser autenticado com segurança em cada ponto da cadeia de suprimentos.

Ao discutir a falta de uma cadeia de confiança em hardware e software, Robert Martin, engenheiro principal sênior da MITER Corporation e membro do comitê de direção da CII, disse:“Os sistemas industriais conectados têm tantas tecnologias diferentes”.

Na verdade, ele advertiu:“Uma pequena mudança em um microprocessador pode ter um impacto não intencional no software executado nele. Se recompilarmos o software e o executarmos em um sistema operacional diferente, ele funcionará de maneira diferente, mas ninguém será responsável por falhas de software resultantes das mudanças. ”

Ele acrescentou:“Compare isso com o comércio de construção, onde você seria penalizado por fazer alterações que afetassem a segurança - há regulamentação, certificação. Mas simplesmente não temos o mesmo regime em tecnologias baseadas em software. ”

Considerações de design para segurança IIoT

Então, por onde começar com o projeto de segurança para a IIoT e quais considerações de projeto devem ser consideradas?

Existem várias diretrizes do setor, como a Estrutura de Segurança de IoT da IIC junto com seu perfil de fabricação fornecer detalhes para a implementação da Estrutura na planta ou na Estrutura do Instituto Nacional de Padrões e Tecnologia de Segurança Cibernética .

A principal tarefa do engenheiro de projeto é determinar como traduzir uma política de segurança ou estrutura de segurança no projeto e gerenciamento do ciclo de vida de um dispositivo que forma todo ou parte de um endpoint IIoT.

As considerações variam desde a habilitação de dispositivos com identidades exclusivas até a capacidade de proteger o dispositivo, identificar um ataque, recuperá-lo, remediá-lo e corrigir o dispositivo.

“O processo não é diferente de proteger outros sistemas”, disse Chet Bablalk, vice-presidente de soluções para dispositivos IoT da Arm. “Precisamos pensar sobre a segurança desde o início.”

Ele explicou:“A primeira parte é a análise - quais são os vetores de ameaça e o que você está tentando proteger?”

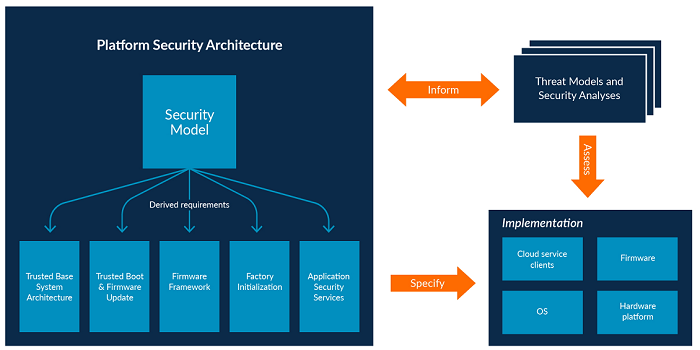

A Arm apresentou sua própria arquitetura de segurança de plataforma (PSA) no ano passado para oferecer suporte aos desenvolvedores de dispositivos IoT. Babla diz que o PSA é independente de dispositivo porque a empresa está tentando encorajar a indústria a pensar sobre segurança.

Analisar, arquitetar, implementar

A estrutura PSA compreende três estágios - analisar, arquitetar e implementar. “A análise é a parte central do que estamos tentando enfatizar”, disse Babla.

Isso significa, por exemplo, conduzir uma análise de modelo de ameaça, e a Arm introduziu três documentos de análise para casos de uso comuns em rastreadores de ativos, medidores de água e câmeras de rede. Esta análise é essencial e compartilhada por outros.

Martin, da MITER Corp., comentou:“Precisamos começar a falar sobre quais são as possíveis fraquezas do hardware e ser capazes de emular padrões de ataque e fazer casos de teste”.

Os engenheiros de projeto precisam pensar em todo o ecossistema, do chip à nuvem, em termos de implementação de um sistema que compreende um dispositivo imutável ou com uma identidade imutável; habilitar inicialização confiável; e garantir que as atualizações e autenticação over-the-air (OTA) possam ser realizadas com segurança. “Então você pode pensar sobre mitigação em silício, os pontos de acesso e a nuvem”, disse Babla.

A estrutura PSA da Arm incentiva os designers a primeiro considerar as ameaças e, em seguida, olhar para o design e implementação. (Fonte:Arm)

Tecnologia da Internet das Coisas

- Protegendo a IoT industrial:a peça que faltava no quebra-cabeça

- O caminho para a segurança industrial da IoT

- Desenho industrial na era da IoT

- Lidando com as vulnerabilidades de segurança da IoT industrial

- Protegendo a IoT contra ataques cibernéticos

- Protegendo o vetor de ameaça IoT

- Construindo segurança em infraestrutura legada

- De mãos dadas - Por que a IoT precisa de SD-WAN

- Protegendo a IoT Industrial:Adotando uma abordagem de próxima geração - Parte 2

- A segurança potencializa o verdadeiro potencial da IoT