Melhorar a privacidade e segurança no ciclo de vida do medidor inteligente

A Internet das Coisas (IoT) está crescendo a uma taxa espetacular. A capacidade de controlar dispositivos remotamente e obter informações valiosas de dados está nos levando ao que se espera ser um trilhão de dispositivos conectados em 2035, entregando ordens de magnitude a mais de dados do que vemos hoje. Uma área em que estamos observando um grande crescimento no número de dispositivos conectados é em torno dos medidores inteligentes. De acordo com a iHS Markit, os gastos com Infraestrutura de Medição Avançada (AMI) devem aumentar para US $ 13 bilhões em 2023, em comparação com US $ 9 bilhões em 2018. As empresas que fornecem nosso aquecimento, luz e água estão se beneficiando de leituras automatizadas de medidores, faturamento preciso, além de recursos de conexão e desconexão remota - tudo com menos recursos do que era possível anteriormente.

Mas esse crescimento sem precedentes cria uma superfície de ataque em constante expansão para que os cibercriminosos se aproveitem da infraestrutura essencial ou se infiltrem e roubem informações de indivíduos e empresas. Por exemplo, os hackers de malware utilizaram o malware ‘Crash Override’ para obter o controle da rede elétrica da Ucrânia em dezembro de 2016 e fechar 30 subestações, escurecendo a cidade de Kiev e reduzindo a cidade a um quinto de sua capacidade de energia.

As ameaças à segurança podem assumir muitas formas diferentes ao longo da vida operacional de um medidor inteligente. As concessionárias devem considerar vários fatores e estar preparadas para diferentes vetores de ataque, a fim de garantir a proteção de seus clientes. Por exemplo, um ataque de canal lateral envolve espionagem e análise de consumo de dados por meio de Análise de Energia de Correlação (CPA) para obter credenciais e acesso à infraestrutura. Os fornecedores de energia e os fabricantes de equipamentos originais (OEMs) precisam aplicar a segurança do dispositivo à nuvem. Eles também precisam ser capazes de atualizar seu firmware over-the-air (OTA) para garantir resiliência para o ciclo de vida de um dispositivo. Então, como as empresas de serviços públicos podem garantir que suas implantações de medidores inteligentes mantenham a segurança e a privacidade de todas as partes interessadas?

Dados importantes de uso do cliente, alguns dos quais podem ser informações de identificação pessoal (PII), residem dentro dos medidores, o que significa que a segurança dos medidores inteligentes tem implicações diretas na privacidade. Os dados podem ser usados por concessionárias para prever a demanda de energia, configurar a resposta à demanda e oferecer recomendações sobre o consumo de energia. Esses dados precisam ser acessados de maneira responsável e gerenciados de acordo com uma série de regulamentações, como o Regulamento Geral de Proteção de Dados (GDPR) da União Europeia. Tal aplicação de política requer uma base para dados confiáveis com segurança infundida na coleta de dados, análise de dados e no próprio dispositivo. Isso requer raiz de confiança nos dispositivos, acesso baseado em autenticação e criptografia de dados em repouso e em trânsito.

Seis maneiras de uma plataforma IoT permitir medidores inteligentes seguros e privados

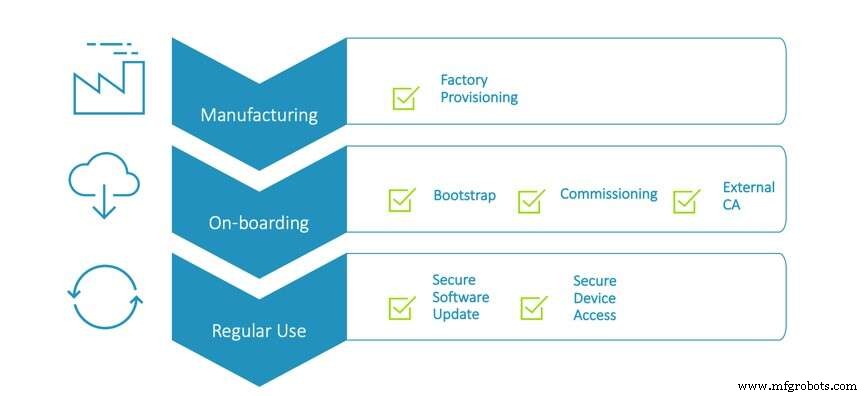

Garantir a segurança do medidor inteligente e a privacidade dos dados requer uma abordagem de ciclo de vida que se estende desde a fabricação até a integração e o uso regular (Figura 1). Com uma plataforma IoT, como a plataforma Arm Pelion IoT, o suporte de ciclo de vida necessário é integrado ao gerenciamento de dispositivos da plataforma e aos recursos de controle de acesso. As seções a seguir descrevem seis maneiras pelas quais uma plataforma de IoT aborda os requisitos de segurança do ciclo de vida, tão críticos para garantir a privacidade.

Figura 1:Um exemplo de ciclo de vida de um dispositivo seguro. (Fonte:plataforma Arm Pelion IoT)

1 Garantindo uma raiz de confiança para o grande volume de implantação de medidor inteligente em escala durante o provisionamento de fábrica

As instalações de produção encarregadas de fabricar medidores inteligentes precisam equilibrar escalabilidade com resiliência, o que garantirá que um dispositivo seja confiável, oferecendo uma base segura para a vida útil do medidor no campo. Uma raiz de confiança (ROT) constitui uma série de funções dentro de um enclave seguro que é confiável para o sistema operacional do medidor inteligente. Injetar credenciais em um único dispositivo pode atenuar esse risco, mas a capacidade de escalar esse processo para milhões de dispositivos é fundamental para manter o equilíbrio entre eficiência e segurança. A questão de confiar em uma fábrica se torna mais preocupante quando você considera que as concessionárias de serviços públicos não são fabricantes e frequentemente terceirizam a produção e a confiança para OEMs. Então, como tornamos uma fábrica terceirizada "confiável"?

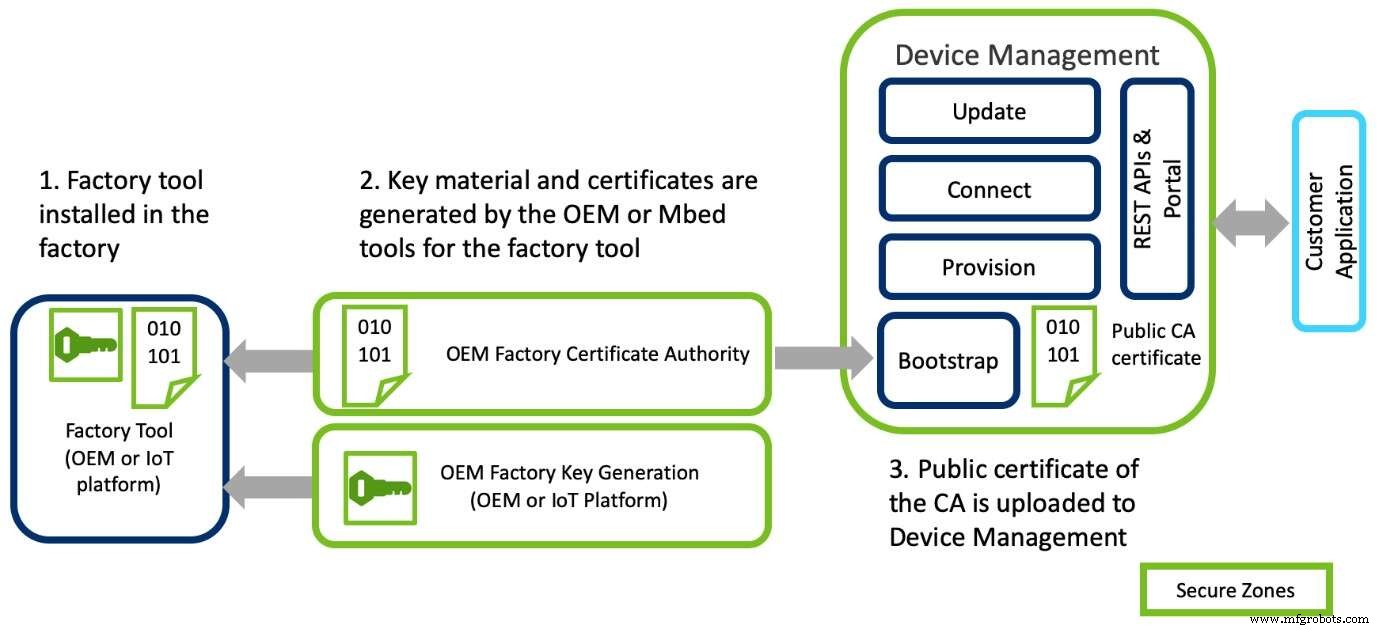

A confiança é instilada pela administração de autoridades de certificação que fazem referência cruzada da plataforma IoT, bootstrap e servidores leves M2M (LwM2M). Uma gama de ferramentas fornecidas pelo provedor da plataforma IoT oferece um processo linear para a configuração da autoridade de certificação (CA) que garante que apenas medidores que possuem um certificado assinado por uma CA e uma chave pública podem estabelecer uma conexão entre o dispositivo e seu dispositivo Gerente.

clique para ampliar a imagem

Figura 2:Um exemplo de provisionamento de fábrica seguro (Fonte:plataforma Arm Pelion IoT)

Uma vez que o CA é configurado e vinculado à conta individual do fabricante, a linha de fábrica está pronta para dispositivos de provisionamento em massa. Este processo de cinco estágios envolve:

-

Injeção da imagem do software

-

Gerando chaves do dispositivo (diagrama acima), certificados e parâmetros de configuração para o dispositivo

-

Usando uma ferramenta de fábrica para injetar as chaves, certificados e parâmetros de configuração gerados no dispositivo na linha de fabricação

-

Usando um gerenciador de configuração principal e APIs de cliente configurador de fábrica (FCC) no dispositivo para validar as informações

-

Finalizar o processo de provisionamento e bloquear o código FCC na imagem de produção para garantir que ele não possa ser acessado após o provisionamento

2. Conexões confiáveis com a rede durante a integração

Conforme mencionado anteriormente, os OEMs que produzem medidores inteligentes podem muitas vezes ser um passo à frente do usuário final, o que significa que a flexibilidade no processo de provisionamento é frequentemente necessária para atender aos processos existentes. Por exemplo, alguns optam por criar suas chaves e certificados internamente antes de agrupá-los em um utilitário configurador de fábrica (FCU). A FCU fica dentro da linha de fábrica e funciona junto com a ferramenta de fábrica do fabricante para configurar e injetar um dispositivo com as credenciais, que por sua vez valida os parâmetros operacionais do medidor inteligente. Como alternativa, alguns optam por injetar diretamente no dispositivo. Embora o primeiro seja um método mais eficiente, ambos são igualmente seguros.

Como o OEM não tem ideia do ponto de fabricação onde o medidor inteligente será implantado ou a conta à qual será associado, é essencial que a eventual conexão com a rede seja uma ação confiável. Portanto, os fabricantes e empresas de serviços públicos utilizam chaves pré-compartilhadas (PSK) envolvendo uma lista de inscrição. Este processo verifica a ID exclusiva para corresponder as credenciais às informações de inscrição em uma conta de gerenciamento de dispositivo específica, o dispositivo é então atribuído a essa conta. Isso só acontece se o ID do dispositivo corresponder ao ID carregado no portal IoT do provedor de utilitários.

Os PSKs fornecem aos dispositivos e à plataforma IoT uma chave comum que foi provisionada com segurança em um dispositivo e constitui o nível mais básico de segurança. É considerado básico porque existe o risco de que a credencial passada para o medidor inteligente durante a fabricação e a lista confidencial de credenciais armazenadas nos servidores possa ser comprometida, deixando milhões de medidores e dados de usuários expostos. No entanto, uma infraestrutura de chave pública (PKI) é uma abordagem mais segura.

A PKI faz a introdução entre um dispositivo e a plataforma IoT e adiciona uma camada de criptografia assimétrica que amarra a assinatura criptográfica ao terceiro que autentica o medidor. Usar esse terceiro é uma forma muito mais segura de autenticação, já que as credenciais são geradas apenas no próprio dispositivo e não existem em nenhum outro lugar.

Ao fornecer esse nível de flexibilidade para um OEM, qualquer parceiro IoT que se preze manterá a segurança e garantirá uma identidade única durante o estágio de bootstrap. A interação ocorre como parte da transferência de dados com o Bootstrap Server sobre comunicações criptografadas de segurança da camada de transporte (TLS), que são projetadas para evitar espionagem, adulteração ou falsificação de mensagens.

Tecnologia da Internet das Coisas

- Dados inteligentes:a próxima fronteira na IoT

- Segurança cibernética e a Internet das coisas:segurança IoT à prova de futuro

- Os segredos de uma infraestrutura IoT com uma cidade inteligente

- Garantindo a segurança cibernética e a privacidade na Adoção de IoT

- Os desafios de segurança das redes de comunicação de última geração

- O futuro está conectado e cabe a nós protegê-lo

- A quimera inteligente da fábrica

- A IoT e a computação em nuvem são o futuro dos dados?

- A ascensão de empresas e consumidores rurais inteligentes

- O futuro da integração de dados em 2022 e além