Ajustar e esquecer:a ameaça representada pela IoT não configurada

A marcha da tecnologia "inteligente" viu todos os dispositivos concebíveis em nossas casas e escritórios "aprimorados" com alguma forma de conectividade. Embora isso ofereça funcionalidade adicional para alguns, diz Ken Munro, parceiro da Pen Test Partners , Para outros, esses aprimoramentos inteligentes são excedentes aos requisitos.

Afinal, por que conectar sem fio sua máquina de lavar se você gostaria de usar os controles manualmente? Inevitavelmente, isso significa que os dispositivos da Internet das Coisas (IoT) estão sendo comprados e usados sem conectá-los e isso cria um problema real.

Os dispositivos IoT que não estão configurados ainda agem efetivamente como pontos de acesso sem fio abertos não criptografados, tornando-os vulneráveis a comprometimento. Este é um problema que parece ter escapado à atenção dos fabricantes e reguladores. Apesar da publicação de várias diretrizes de consultoria, nenhuma delas trata desse assunto, incluindo nosso próprio Código de Prática para Segurança de IoT do Consumidor.

Vetores de ataque

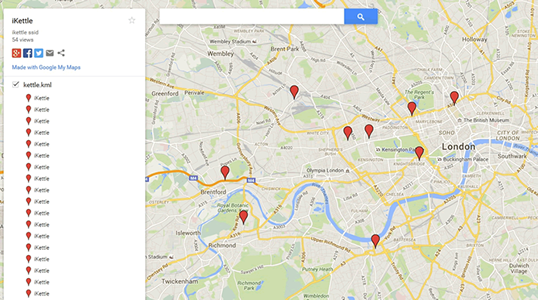

Conectar-se a um dispositivo IoT não configurado é trivial. Um invasor pode identificar o SSID do dispositivo usando um site de geolocalização, como wigle.net. Os dispositivos são prontamente identificáveis, por exemplo, chaleiras usam o SSID:iketttle, banheiras de hidromassagem:BWGSPa, Google Chromecast:Chromecast, aparelhos de ar condicionado LG:LGE_AC e EcoWater amaciantes de água inteligentes:H2O-6c. Tudo o que eles precisam fazer é baixar o aplicativo, navegar pelo local, conectar-se ao ponto de acesso sem fio e pronto, eles têm o controle.

Dispositivos que usam conectividade Bluetooth correm um risco ainda maior do que aqueles que usam Wi-Fi. Isso ocorre porque esses dispositivos geralmente não têm nenhum processo em vigor para autenticar ou autorizar o dispositivo móvel ao qual estão se conectando, permitindo que qualquer pessoa dentro do alcance se conecte.

Uma vez comprometidos, esses dispositivos podem sofrer abusos de várias maneiras. Eles podem ser usados para criar uma porta dos fundos na rede, por exemplo. Já vimos isso em um ambiente empresarial onde um screencaster não configurado instalado por um engenheiro de AV (e, portanto, não no radar do departamento de segurança) conectou a rede corporativa com e sem fio.

Considere também que muitos desses dispositivos estarão definhando na cadeia de suprimentos, presos em um depósito em algum lugar até serem despachados, o que significa que geralmente procuram atualizar seu software depois de configurados. Desconfigurados e executando softwares desatualizados, eles podem ser explorados e um alvo principal para firmware desonesto.

Uma vez que o firmware não autorizado foi carregado, ele pode ser usado para modificar o dispositivo, potencialmente vendo-o usado para espionagem, por exemplo. Deixar de atualizar os dispositivos também é um problema para outros dispositivos IoT de longo prazo, desde lâmpadas inteligentes até termostatos, que provavelmente permanecerão in situ por um longo tempo e que o usuário pode não se importar em atualizar.

Resolvendo o problema

Existem algumas soluções de design que podem resolver o problema da IoT não configurada. Uma opção é instalar fisicamente um botão no dispositivo que o usuário deve usar para autenticar, seja para conectividade sem fio ou emparelhamento Bluetooth.

Isso, então, garante que o dispositivo só possa ser feito manualmente para se conectar ao aplicativo no dispositivo dos usuários quando ele estiver nas proximidades. A menos que a chave seja interceptada em trânsito, isso reduz enormemente o potencial de comprometimento, no entanto, com a segurança muitas vezes sendo considerada tardia, muito poucos dispositivos têm um mecanismo de controle físico como este.

Uma solução mais econômica seria obrigar todos os dispositivos IoT a ter seus rádios de radiofrequência desligados por padrão. Pode parecer que vai contra o ponto da IoT, mas acredito que precisamos estar no controle de nossa tecnologia, e não o contrário.

O fato de o produto ser enviado como inteligente não significa que o usuário o usará como pretendido. Os consumidores devem poder escolher como desejam usar o dispositivo. Caso contrário, corremos o risco de nossas casas inteligentes se tornarem suscetíveis a ataques locais via Wi-Fi.

O autor é Ken Munro, parceiro, Pen Test Partners.

Tecnologia da Internet das Coisas

- A sinergia de IoT celular e Bluetooth LE

- A crescente ameaça da IoT habilitada para Wi-Fi

- Protegendo o vetor de ameaça IoT

- Uma introdução ao hackeamento de hardware embarcado de dispositivo IoT

- O tráfego de IoT na empresa está aumentando, assim como as ameaças

- A importância de US $ 6 trilhões dos padrões e regulamentos de segurança na era IoT

- Atenuando os riscos cibernéticos da IoT e encontrando soluções

- AIoT:A poderosa convergência de AI e IoT

- A função da IoT na saúde durante a Covid-19

- Descobrindo o ponto cego da IoT em um mundo pós-pandêmico