Protegendo designs incorporados de IoT com ICs de segurança

Neste artigo, discutimos algumas ameaças de segurança importantes que você deve conhecer ao projetar para a IoT, funções de segurança importantes e como a proteção desses projetos está se tornando mais fácil com os avanços em ICs de segurança.

Você está trabalhando muito para desenvolver a próxima geração de seu dispositivo inteligente e conectado. Ele aprimora os recursos de seu antecessor ao adicionar alguns novos recursos. Então você pega a manchete mais recente sobre um dispositivo IoT que foi hackeado. É tarde demais para proteger seu design?

Nunca é tarde demais para projetar em segurança - e também é mais importante do que nunca. A IoT traz grande comodidade para a maneira como vivemos, trabalhamos e nos divertimos. Mas, se ficarem desprotegidos, os dispositivos inteligentes podem fornecer um ponto de entrada para redes maiores e dados confidenciais.

De imitadores a danos ao cliente

Algumas violações de design da IoT chamam mais a atenção do que outras. A falsificação e a clonagem são ameaças comuns, resultando em perda de receita para o OEM e, frequentemente, um impacto na qualidade que afeta os clientes. Ter peças autênticas ou genuínas fornece garantia de que as peças funcionarão conforme o planejado e também ajuda a garantir que vírus não sejam introduzidos no ambiente. Em uma fábrica automatizada ou em uma planta de serviço público, por exemplo, o equipamento que foi adulterado pode causar um mau funcionamento que leva a paralisações dispendiosas, danos ou até mesmo danos ao cliente.

Depois, há os ataques que podem ser potencialmente fatais. Por exemplo, considere um marca-passo habilitado para WiFi. No ano passado, o Departamento de Segurança Interna dos Estados Unidos emitiu um aviso informativo de que os hackers poderiam facilmente obter acesso a uma marca de desfibriladores cardíacos implantados. De acordo com o departamento, um invasor com acesso de curto alcance ao produto em questão poderia, ao ligar o rádio do produto, injetar, reproduzir, modificar e / ou interceptar dados na comunicação de telemetria.

Outra preocupação com os dispositivos médicos é a renovação do produto. Embora permitido pela Food and Drug Administration dos EUA, reformar um dispositivo médico pode criar problemas. A maior ameaça são os periféricos de uso limitado. Embora o processo de recondicionamento possa restaurar o periférico para que fique como novo, ele também pode anular suas propriedades de uso limitado.

ICs de segurança com recursos criptográficos avançados podem proteger nós sensores de IoT em usinas de energia e aplicativos semelhantes de ameaças à segurança.

Figura 1. ICs de segurança com recursos criptográficos avançados podem proteger nós sensores de IoT em usinas de energia e aplicativos semelhantes de ameaças à segurança.

Criptografia sem ser um especialista

Manter os designs de IoT protegidos contra ameaças requer:

- Comunicação segura e autenticidade de endpoints

- Gerenciamento de chaves forte para proteger e criptografar dados confidenciais

- Inicialização segura para validar o firmware e se defender contra ataques de malware

- Controle de recursos para que você possa ativar e desativar com segurança várias opções de fábrica

Os ICs de segurança continuam a fornecer níveis avançados de proteção para designs existentes e novos. E uma das vantagens de projetar com esses dispositivos é que você pode aproveitar as funções de criptografia robustas sem precisar ser um especialista em criptografia. Uma abordagem baseada em software exigiria muito mais esforço de desenvolvimento, ao mesmo tempo que introduz vulnerabilidades que os hackers podem explorar. Vamos dar uma olhada nos principais recursos em um CI de segurança que você desejará ter para manter seus designs de IoT protegidos.

Tecnologia de função fisicamente não clonável (PUF)

Se você deseja uma proteção forte contra ataques invasivos e de engenharia reversa, a tecnologia PUF está aqui para ajudar. Um circuito PUF depende das características analógicas aleatórias de ocorrência natural de dispositivos MOSFET fundamentais para produzir chaves criptográficas. Como a chave é gerada apenas quando necessária e não é armazenada em nenhum lugar do chip, um invasor não tem nada para roubar. Se um invasor tenta sondar ou observar a operação do PUF, essa atividade modifica as características do circuito subjacente, evitando que o invasor descubra a chave secreta.

O PUF é como uma impressão digital única, tornando-o inestimável para a implementação de chaves secretas e privadas conforme utilizadas pelo IC de segurança. Por exemplo, uma chave secreta derivada de PUF é usada para criptografar todas as informações armazenadas na memória EEPROM do IC de segurança. Um ataque de segurança que recupera o conteúdo da EEPROM é definitivamente impedido, pois o conteúdo é criptografado e a chave PUF necessária para a descriptografia não pode ser extraída.

Algoritmos assimétricos e simétricos

Os algoritmos criptográficos bloqueiam ou desbloqueiam funções criptográficas, como autenticação, autorização e criptografia. Existem dois tipos de algoritmos:simétricos e assimétricos. Os algoritmos simétricos envolvem chaves privadas entre o remetente e o receptor. Suas chaves compartilhadas são armazenadas com segurança e nunca compartilhadas com ninguém.

O remetente e o destinatário autenticam os dados usando essa chave compartilhada, que fornece a ambos a garantia de que a fonte da informação pode ser confiável. Um algoritmo assimétrico usa uma chave que é armazenada de forma privada e uma segunda que é pública. Os dados assinados com uma chave privada só podem ser verificados por sua chave pública associada.

Padrão de criptografia avançado (AES)

O algoritmo AES é um algoritmo simétrico de largura fixa ideal para criptografia em massa. Ele embaralha e substitui os dados de entrada com base no valor de uma chave de entrada de forma reversível, resultando em texto cifrado (informações criptografadas ou codificadas). A mensagem de entrada é preenchida primeiro para garantir que caiba no número “n” de blocos de 128 bits. Cada bloco de 128 bits é alimentado no algoritmo de criptografia junto com uma chave de criptografia.

O algoritmo então executa um certo número de rodadas de obscurecimento dos bits do bloco de entrada com base no número de bits na chave de criptografia. O obscurecimento consiste em embaralhar bits de dados, onde partes dos dados são substituídas por valores de uma tabela de consulta e operações XOR são realizadas para inverter bits de 0 a 1 com base em valores de bits em um conjunto de chaves redondas geradas a partir da criptografia de entrada chave. Para decodificar os dados do bloco de entrada original, a função de descriptografia AES executa o inverso das operações na função de criptografia usando a mesma chave de criptografia.

Assinaturas digitais

Um elemento padrão em criptografia, as assinaturas digitais fornecem aos destinatários um motivo para confiar que a mensagem foi criada por um remetente conhecido e que não foi alterada durante o trânsito. Em outras palavras, a capacidade de assinar dados verifica se o dispositivo e os dados são genuínos. Os algoritmos simétricos e assimétricos são usados para gerar assinaturas digitais.

Utilizando SHA e ECDSA para inicialização segura

O algoritmo Secure Hash (por exemplo, SHA-2 ou SHA-3) utiliza hash, que pega dados de tamanhos variáveis e os condensa em saídas de sequência de bits de tamanho fixo. Por exemplo, com SHA-256, a saída de hash tem 256 bits. O algoritmo de assinatura digital da curva elíptica (ECDSA) permite a comunicação confiável ao gerar uma assinatura digital para uma mensagem de entrada com base em uma chave privada. Uma chave pública está matematicamente relacionada à chave privada e é fornecida e usada por outros para verificar a autenticidade do comunicador.

Juntos, SHA-256 e ECDSA fornecem recursos que permitem a inicialização segura de um processador host da seguinte maneira. Dentro do ambiente de desenvolvimento OEM, um hash SHA-256 é calculado sobre o arquivo de firmware que é executado por um microcontrolador. Esse valor de hash é então assinado por ECDSA com uma chave privada que reside e é protegida dentro dos limites do ambiente de desenvolvimento.

O firmware e a assinatura ECDSA são armazenados no aplicativo final, por exemplo, na memória flash. Além disso, na aplicação final, o microcontrolador armazena a chave pública ECDSA para verificar se o firmware é autêntico e não modificado antes da execução, ou seja, um processo de inicialização seguro. Para realizar essa verificação, o microcontrolador calcula o hash SHA-256 sobre o firmware armazenado e, em seguida, usa esse valor de hash e a chave pública armazenada para realizar uma operação de verificação na assinatura ECDSA. Se a verificação for aprovada, o micro pode confiar e executar o firmware.

ICs de segurança avançada agora são projetados com esses recursos de segurança integrados. Um coprocessador criptográfico com baixo consumo de energia fornece uma boa opção para designs existentes e novos. Um dos benefícios é que o coprocessador pode liberar o microprocessador host (não seguro) do gerenciamento de criptografia complexa e armazenamento de chaves seguro. Consumindo pouca energia, esses dispositivos funcionam bem para projetos IoT alimentados por bateria.

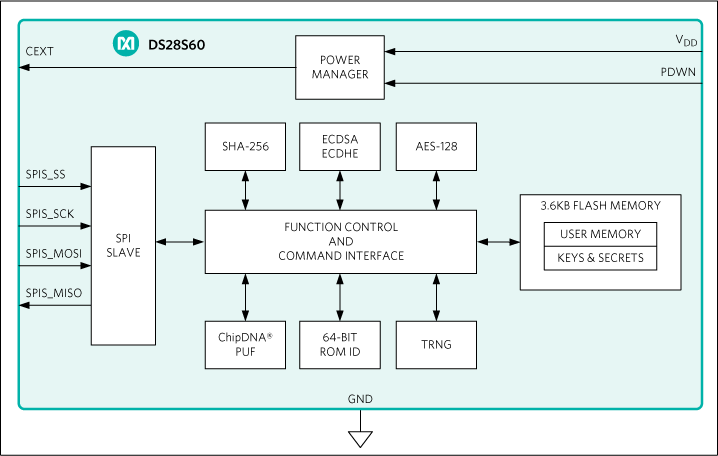

Um exemplo de tal coprocessador criptográfico é o DS28S60 de baixa potência, que apresenta tecnologia PUF, uma interface SPI de alta velocidade de 20 MHz para rápida transferência de operações de segurança, assinatura digital baseada em SHA-256 e assinatura ECDSA-P256 e verificação para inicialização segura, e troca de chave integrada para criptografia ponta a ponta.

Figura 2. Diagrama de blocos simplificado DS28S60

Resumo

À medida que os designs incorporados, incluindo nós sensores de IoT alimentados por bateria, se tornam mais difundidos em nossas vidas diárias, é essencial garantir que eles estejam protegidos contra ameaças de segurança. Os ICs de segurança de hoje são integrados a uma série de funções criptográficas que facilitam a proteção desses projetos sem a necessidade de ser um especialista em criptografia.

Este artigo foi coautor de Zia Sardar e Nathan Sharp, também da Maxim Integrated.

Artigos do setor são uma forma de conteúdo que permite aos parceiros do setor compartilhar notícias, mensagens e tecnologia úteis com os leitores do All About Circuits de uma forma que o conteúdo editorial não é adequado. Todos os artigos da indústria estão sujeitos a diretrizes editoriais rígidas com a intenção de oferecer aos leitores notícias úteis, conhecimentos técnicos ou histórias. Os pontos de vista e opiniões expressos nos Artigos da Indústria são do parceiro e não necessariamente da All About Circuits ou de seus redatores.

Tecnologia da Internet das Coisas

- O caminho para a segurança industrial da IoT

- IBASE:Gateways IoT com segurança TPM

- Combate a incêndio com IoT

- Segurança da IoT - de quem é a responsabilidade?

- Os operadores devem combinar suas estratégias de segurança de IoT com suas ambições no mercado de IoT

- ICs de segurança ‘não clonáveis’ com tecnologia ChipDNA lançados para proteger clientes IoT

- Tudo está indo muito

- Segurança IoT - Uma barreira para a implantação?

- Ser versátil com IoT

- Protegendo a IoT por meio de engano