Como proteger seu produto IoT de hackers

A segurança da IoT é difícil e arriscada. Uma violação de segurança pode colocar vidas humanas em risco, porque os hackers podem obter o controle de objetos do mundo real. Para piorar as coisas, os produtos IoT fornecem aos hackers um novo ponto de ataque:o dispositivo físico. Como você pode garantir que seu produto IoT esteja protegido em todas as camadas da pilha?

Imagina isto. Você está bebendo seu café da manhã de domingo quando vê no noticiário que hackers assumiram o controle de um dispositivo conectado. Conforme o repórter conta a história e relata os danos, você percebe que eles estão falando sobre seu produtos! Os hackers exploraram uma falha de segurança que você não sabia que você possuía. As coisas não estão parecendo boas para você ou para o seu produto!

O motivo pelo qual coloquei você no centro desse cenário é para ajudá-lo a perceber que pensar:“Isso nunca vai acontecer comigo” pode te colocar em apuros.

Pense nisso:antes da IoT, um ataque cibernético se concentraria na negação de serviço, milhões de dólares perdidos em vendas, roubo de identidade, números de cartão de crédito ou previdência social roubados, etc.

Mas como a IoT fornece acesso ao mundo real objetos, então um ataque pode causar danos no mundo real às pessoas e até mesmo resultar na perda de vidas.

Considere esses cenários. E se os hackers assumirem o controle de:

- Um elevador em um arranha-céu, prendendo todos os passageiros

- Carros que dirigem sozinhos - aqui está uma experiência muito assustadora de hackear um carro em movimento

- O controlador de uma turbina de aeronave, forçando-a a funcionar mal

- Um braço robótico em uma fábrica, instruindo-o a acertar tudo ao seu redor

- As fechaduras de todas as portas em uma casa inteligente, tornando-a vulnerável a intrusos

- Equipamentos médicos em um hospital, prejudicando as pessoas conectadas a eles

[tweetherder] Uma violação de segurança da IoT pode colocar vidas humanas em risco. [/ tweetherder]

É por isso que a segurança deve ser a prioridade. Os ataques são muito reais e precisamos estar um passo à frente. Em vez de ser uma reflexão tardia, a segurança deve ser incorporada na maneira como você constrói produtos IoT.

Mas, como gerente de produto, você provavelmente não é um especialista em segurança. Então, por onde você começa a abordar um tópico tão grande?

Avalie a segurança em cada camada da pilha IoT

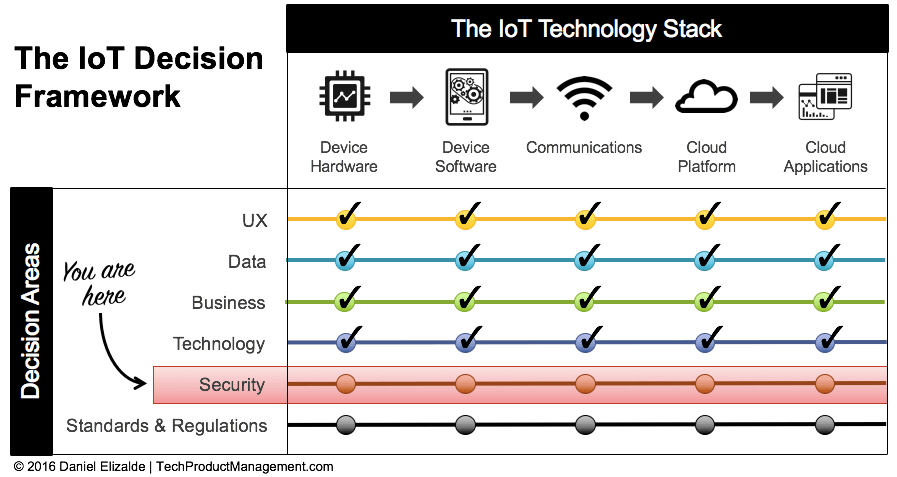

O termo "segurança" é muito nebuloso, por isso é difícil saber por onde começar. É por isso que incluí a segurança como uma área de decisão em minha estrutura de decisão de IoT. Ao avaliar a segurança em cada camada da pilha de IoT, você terá uma visão mais focada e será capaz de planejar um roteiro de segurança acionável.

Postagem relacionada: Assuma o controle de sua estratégia de IoT com o IoT Decision Framework.

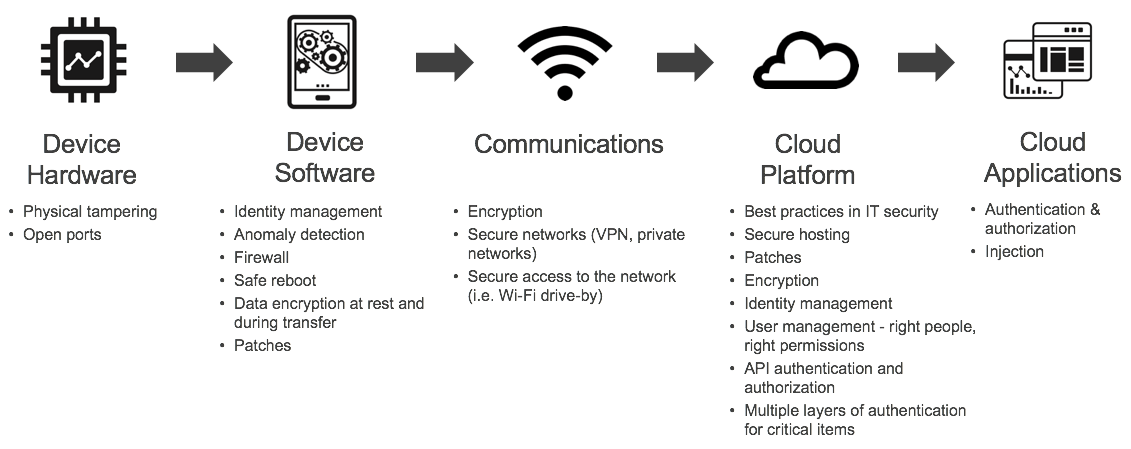

Com base na IoT Technology Stack, os dois principais vetores de segurança que você precisa proteger são:

- Adulteração física na camada de dispositivos

- Segurança cibernética nas outras quatro camadas (software integrado, comunicações, plataforma em nuvem e aplicativos)

1. Proteção contra adulteração física

Com a IoT, estamos instalando milhões de dispositivos ao alcance das mãos, o que abre uma nova oportunidade para os hackers adulterarem o dispositivo e obterem o controle dele.

Aqui está um exemplo do mundo real:um hospital investiu milhões de dólares em segurança cibernética para evitar o acesso não autorizado à sua rede. Para sua surpresa, não muito depois de concluída a reformulação da segurança, eles encontraram um cavalo de Tróia em sua rede. O chefe da segurança cibernética ficou chocado e não conseguiu descobrir de onde veio o ataque, pois todos os pontos de ataque cibernético possíveis estavam protegidos. Os servidores foram corrigidos, as senhas foram aplicadas, os firewalls foram instalados, você escolhe.

Então, como os invasores entraram na rede do hospital?

Aqui está o chute. Um dia, uma enfermeira desavisada decidiu carregar seu telefone Android usando uma dessas portas USB. O telefone tinha um cavalo de Tróia que entrou na rede do hospital. Opa.

Cada vez que saio, fico surpreso com o número de portas facilmente acessíveis (USB, cartões SD, Ethernet, etc.) que você encontra em todo o lugar, em hospitais, aeroportos, lojas de varejo e muito mais. É assustador quando você começa a prestar atenção.

A adulteração física pode ser feita de várias maneiras diferentes. Inclui desde a conexão a portas expostas até a interrupção da alimentação do dispositivo, roubo do dispositivo, remoção de peças, etc.

Como gerente de produto, você precisará fazer sua própria análise de como alguém pode adulterar seu dispositivo. Comece pensando:

- O que aconteceria se alguém obtivesse acesso físico ao meu dispositivo?

- Que tipo de dano eles podem causar?

- Eles poderiam usar isso como uma porta dos fundos para o meu sistema ou rede do meu cliente?

Em seguida, pense em como você pode evitar esses ataques. Aqui estão alguns exemplos concretos:

- Certifique-se de que seu produto não tenha portas ou conectores expostos.

- Implemente bloqueios ou outras maneiras de garantir que apenas pessoas autorizadas tenham acesso ao seu produto.

- Tanto quanto possível, planeje que seu produto seja instalado fora do alcance normal (por exemplo, em uma sala segura ou em um teto alto).

2. Proteção contra ataques de cibersegurança

As práticas padrão de segurança cibernética se aplicam a todas as camadas restantes da pilha de IoT:desde software integrado até aplicativos. Como Gerente de Produto, sua função é garantir que a segurança seja consistente em toda a pilha, já que diferentes camadas da pilha são frequentemente desenvolvidas por diferentes equipes de engenharia.

A segurança cibernética tem muitas considerações, que vão da criptografia ao gerenciamento de identidade, autenticação, autorização, etc. Meu conselho é acompanhar a IoT Technology Stack com sua equipe e avaliar quais são os riscos e vulnerabilidades em cada camada da pilha.

Em seguida, descreva as etapas que você precisa seguir para proteger cada camada da pilha. O resultado pode ser mais ou menos assim:

Conclusão

Como gerente de produto IoT, seu objetivo não é ser o especialista no assunto de segurança. Em vez disso, seu objetivo é garantir que a segurança seja considerada em cada camada da pilha de IoT, combatendo a violação física e as vulnerabilidades de segurança cibernética.

Ao usar o IoT Decision Framework para identificar áreas de risco, você será capaz de identificar lacunas e criar uma estratégia para proteger seu produto.

Além disso, lembre-se de que a segurança não é algo único. Os hackers estão sempre procurando novas maneiras de explorar vulnerabilidades e causar danos, então a segurança precisa se tornar uma parte padrão da construção e gerenciamento de seu produto.

Em postagens futuras, darei dicas sobre como garantir que seu produto não seja hackeado dentro de sua própria empresa. Inscreva-se para ser notificado assim que novas postagens forem lançadas. (Seu e-mail nunca é compartilhado e você pode cancelar a inscrição a qualquer momento.)

Se você gostou deste post, eu realmente apreciaria se você o compartilhasse com sua rede!

Tecnologia da Internet das Coisas

- Como proteger o alumínio da corrosão

- Como a IoT está tratando das ameaças à segurança em petróleo e gás

- Criando seu projeto de segurança IoT / OT:Por onde começar?

- Protegendo a IoT industrial:um guia para selecionar sua arquitetura

- Avaliando o risco de TI - como e por quê

- Segurança inteligente:Como proteger seus dispositivos domésticos inteligentes de hackers

- Como a localização da IoT móvel está mudando o cenário da IoT

- Protegendo a IoT da camada de rede à camada de aplicativo

- Internet of Warnings:Como a tecnologia inteligente pode ameaçar a segurança de sua empresa

- Como proteger seu motor contra danos; Etapas para prolongar a vida útil do motor