Evitando o inevitável ataque hacker

Os fabricantes devem lutar com os “Black Hats” do mundo cibernético para manter os processos seguros

Não é uma questão de se, mas de quando você será hackeado.

Assim dizem os especialistas em segurança cibernética, citando a recente onda de ataques de ransomware, incluindo o infame malware “Wanna Cry” que explodiu globalmente na primavera passada, criptografando os dados dos usuários até que eles pagassem ou encontrassem uma maneira de desbloquear seus sistemas.

Para combater criminosos cibernéticos cada vez mais inteligentes, as operações de fabricação devem recorrer a uma forte combinação de soluções de software de segurança cibernética e hardware “reforçado” em seus controles de automação de fábrica e equipamentos de rede, além de implantar novos padrões e melhores práticas de segurança cibernética. Com essas ferramentas em mãos, os fabricantes têm mais chances de prevenir ataques ou resolvê-los depois que eles acontecerem.

“Os ataques são generalizados e constantes”, disse Timothy Crosby, consultor sênior de segurança da Spohn Security Solutions (Austin, TX), uma empresa de consultoria em segurança cibernética. Ele observou que muitos sistemas industriais são vulneráveis porque usam sistemas operacionais incorporados mais antigos, incluindo Windows XP, Windows 2003 e Windows 2000. , eles serão alvos regularmente”, disse ele. “É preciso haver uma abordagem holística – não existe uma bala de prata.”

As violações de dados aumentaram 40% em 2016, de acordo com um relatório divulgado em janeiro pelo Identity Theft Resource Center (Scottsdale, AZ) e CyberScout (San Diego). O número de violações atingiu um recorde de 1.083 em 2016, superando facilmente o quase recorde de 780 violações relatadas em 2015, com roubos atingindo uma ampla gama de instituições comerciais, educacionais, governamentais/militares, de saúde/médicas e bancárias/financeiras. Pelo oitavo ano consecutivo, os tipos de ataques de hacking, skimming e phishing foram a principal causa de incidentes de violação de dados, respondendo por 55,5% das violações gerais, um aumento de 17,7% em relação a 2015, segundo o relatório.

Adotando a Abordagem Holística

Ataques recentes como o Wanna Cry, ou a grande interrupção na Ucrânia com o malware Petya que surgiu em 2016, têm como alvo infraestruturas críticas, incluindo serviços públicos e outras instalações governamentais. “Quando os ataques acontecem, eles normalmente saem do site”, disse Ken Modeste, engenheiro-chefe da UL LLC (Northbrook, IL). Em comparação com as da Ucrânia, as instalações nos EUA e no resto da América do Norte têm mais apoio do FBI e de outras agências governamentais para retomar as operações críticas, acrescentou.

No ano passado, a UL lançou o UL Global Cybersecurity Assurance Program (UL CAP) que ajuda a mitigar os riscos de segurança e desempenho que acompanham a proliferação de dispositivos em rede na Internet das Coisas Industrial (IIoT). O UL CAP ajuda as empresas a identificar riscos de segurança seguindo a série UL 2900 de padrões de segurança cibernética e sugere métodos para minimizar riscos em sistemas de controle industrial, dispositivos médicos, automotivo, automação predial e outras áreas.

“Os padrões que construímos em nossos testes são [baseados nas melhores práticas das corporações]”, disse Modeste. O uso de senhas codificadas – aquelas que estão embutidas nos dispositivos e não podem ser alteradas – é um exemplo do que não fazer, acrescentou. “Essa é uma falha fundamental”, disse ele. “O ransomware está chegando às organizações em métodos de phishing. Eles clicam nele e esse malware começa a se propagar. É assim que o ransomware chega na maioria das vezes.”

Treinar funcionários em segurança cibernética é uma grande chave para impedir ataques cibernéticos. “A formação é uma forma monumental de resolver este problema. O phishing é um grande problema. Os bandidos estão fazendo reconhecimento físico”, disse Modeste. “As probabilidades estão a seu favor.”

Ataques recentes de ransomware mostraram as vulnerabilidades dos ambientes industriais, afirmou Henning Rudoff, chefe de serviços de segurança de plantas da Siemens PLM Software (Plano, TX). “Para proteger plantas, sistemas, máquinas e redes contra ameaças cibernéticas, é necessário implementar – e manter continuamente – um conceito holístico de segurança industrial de última geração, conforme descrito, por exemplo, pela IEC 62443”, Rudoff disse. “Com o aumento da digitalização, a segurança industrial se torna cada vez mais importante.

“A segurança industrial é um elemento central da Digital Enterprise, a abordagem da Siemens a caminho da Indústria 4.0”, observou Rudoff. “Ao contrário de ataques dedicados anteriores em alvos focados, os ataques de ransomware atuais são amplos e podem afetar qualquer operador de redes industriais.”

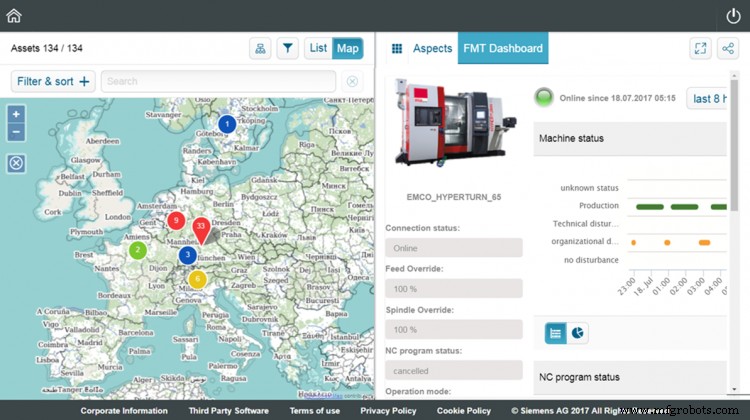

A Siemens está enfrentando ameaças cibernéticas em muitas frentes, incluindo a criação de seus CSOC (Cyber Security Operations Centers) globalmente com operações de segurança em Munique, Lisboa e Milford, OH, onde especialistas em segurança industrial monitoram instalações em todo o mundo em busca de incidentes de segurança e reagem com contramedidas apropriadas ( consulte "Protegendo dados de fabricação na nuvem", Engenharia de fabricação , julho de 2016.)

O que mais pode ser feito pelas empresas para impedir que hackers interrompam as operações de fabricação ou se infiltrem nas instalações do governo e na infraestrutura de serviços públicos? “Todos os níveis devem ser protegidos simultaneamente e de forma independente – desde o nível de gerenciamento da planta até o nível de campo e do controle de acesso à proteção contra cópia”, disse Rudoff. “É por isso que a abordagem da Siemens para proteção abrangente oferece defesa em todos os níveis – defesa em profundidade.” Isso é baseado nas recomendações do ISA99/IEC 62443, o padrão líder para segurança em aplicações industriais.

Para fazer isso, os produtos e soluções da Siemens passam por desenvolvimento contínuo para torná-los mais seguros, acrescentou Rudoff. Para seus próprios produtos industriais, a Siemens definiu um conceito de segurança holística industrial (HSC), baseado na IEC 62443, disse ele. “O HSC protege a integridade e salvaguarda a confidencialidade do ambiente de desenvolvimento e fabricação. As medidas HSC são definidas e monitoradas nos departamentos de desenvolvimento e produção ao longo do ciclo de vida dos produtos, soluções e serviços.”

O HSC da Siemens tem cinco alavancas:conscientização, funcionalidade de última geração, melhoria de processos, tratamento de incidentes e segurança dos produtos, solução, serviço e segurança na infraestrutura de TI circundante, acrescentou Rudoff. “A Siemens recebeu a certificação IEC 62443 da TÜV [Associação de Inspeção Técnica] alemã para seus processos de desenvolvimento nas divisões Digital Factory e Process and Drives, demonstrando seu compromisso em proteger os próprios processos de desenvolvimento da empresa. Além disso, sistemas industriais como o PCS 7 foram certificados de acordo com os padrões IEC 62443.”

A aplicação de atualizações do produto o mais rápido possível e o uso das versões mais recentes do produto são altamente recomendados, disse Rudoff. “Além de tornar nossos próprios produtos industriais mais seguros, a Siemens oferece recursos avançados de segurança para nossos produtos de automação e nossos próprios produtos de segurança de rede e serviços de segurança. Os recursos de segurança dos controladores S7, por exemplo, incluem a proteção de know-how de blocos de programa PLC, proteção contra cópia, proteção de acesso e integridade de comunicação. Os produtos de segurança de rede da Siemens [como as linhas Scalance e Ruggedcom] suportam casos de uso para acesso remoto, construção de zonas desmilitarizadas, redundância segura e proteção de células”, disse Rudoff.

A Siemens Plant Security Services representa uma abordagem holística, disse ele. Ameaças e malware são detectados em um estágio inicial, vulnerabilidades analisadas e medidas de segurança abrangentes iniciadas. “O monitoramento contínuo dá aos operadores da planta transparência em relação à segurança de suas instalações industriais.”

Integrando segurança com segurança cibernética

A ameaça global do ransomware acabou com a sensação de complacência da indústria. “O NotPetya atingiu com sucesso a infraestrutura crítica da Ucrânia e afetou mais de 80 outros países; os mais atingidos foram Alemanha, Rússia e Reino Unido”, observou Crosby, da Spohn Security Solutions, que disse que 49% das empresas dos EUA têm programas dedicados de segurança de TI/dados. “Na Europa, as porcentagens mais altas que vi foram 37% para o Reino Unido e 34% para a Alemanha. Dado o funcionamento do NotPetya, existe a possibilidade de que outros ataques ocorram com credenciais colhidas durante o estágio Mimikatz [uma ferramenta usada por hackers]. Com base em uma pesquisa da Tripwire, a maioria das organizações não estará muito melhor preparada se isso ocorrer do que antes do WannaCry e do NotPetya chegarem em maio e junho.”

Nos ataques Petya/NotPetya, o malware de criptografia generalizado visava a negação de serviço distribuído (DDoS) para as empresas afetadas, observou Lee Lane, diretor de segurança de produtos da Rockwell Automation Inc. (Milwaukee). “Isso causou danos reais a empresas como Maersk, FedEx e algumas empresas de ciências da vida. Com a negação de serviço, eles provocam vários servidores para atacar alvos de uma só vez. Seria um estilo diferente de ataque, mas teria um impacto enorme”, disse Lane. “Eles estão chegando e impedindo que o alvo final seja capaz de operar.”

Essas paralisações não apenas prejudicam as empresas diretamente afetadas, mas também têm um efeito de reação em cadeia, disse ele. “Pense no que [aconteceria] sem seu software ERP [planejamento de recursos empresariais] de manufatura”, disse Lane. “Isso tiraria todos os pedidos, todos os planos de fabricação e informações sobre para onde você está enviando”.

O código malicioso – seja ransomware, DDoS ou malware de dia zero, como o código Stuxnet que está inativo e em estado atrasado até ser ativado – é empregado por uma ampla variedade de ciberataques. “Existem muitos dos chamados ‘maus atores’, desde estados-nação que procuram atingir a Lockheed ou outras empresas de defesa, até um que muitas pessoas não percebem:insiders, funcionários de uma empresa”, disse Lane.

Grupos terroristas como ISIS e hacktivistas também estão atacando infraestruturas cruciais, como redes elétricas e serviços públicos, disse ele. “Um relatório recente de inteligência de segurança da IBM observou que, de 2015 a 2016, houve um aumento de 110% no número de ataques, e isso é exatamente o que foi relatado”, acrescentou Lane.

A Rockwell Automation, focada exclusivamente em automação industrial, desenvolve não apenas o hardware e software envolvidos na integração de segurança com segurança, mas também oferece aos clientes consultoria em segurança industrial, automação e segurança cibernética. “Você precisa ter as pessoas, os processos e as ferramentas certas”, disse Lane, “e o mesmo vale para a segurança cibernética. Você tem que ter pessoas disponíveis para defender suas redes.”

Identificar e documentar ativos é um ponto de partida fundamental, disse ele. “As ameaças cibernéticas são reais, estão em ascensão e podem causar danos materiais”, observou Lane. “Você tem que identificar e pesar a criticidade do ativo.” Usar a estrutura de segurança cibernética do Instituto Nacional de Padrões e Tecnologia também é um bom ponto de partida, acrescentou Lane.

A Rockwell oferece seu software FactoryTalk Asset Manager juntamente com recursos de segurança e proteção para proteção de segurança cibernética. “Antes de adquirir um sistema de automação, converse com uma empresa e veja se ela possui um programa de segurança. Roteiro de como os recursos de segurança e proteção são feitos em toda a empresa”, disse Lane. “Procure produtos com recursos de proteção que sejam mais capazes de resistir a um ataque cibernético. Por exemplo, se você for atingido por uma tempestade de dados, seu sistema de comunicação simplesmente desliga ou adormece?”

Algumas proteções incluem a capacidade de detectar alterações no hardware, como os sistemas de controle ControlLogix da Rockwell, que podem alertar os operadores sobre a existência de malware, permitindo que eles desliguem o sistema e/ou corrijam o problema. “Você pode proteger o PLC com senha”, disse Lane. “Há um interruptor de chave no controle. Cada PLC tem uma porta, bem como um switch keyport.” O sistema também oferece aos usuários uma capacidade de arquivamento que ajuda na recuperação. A recuperação automática ou controlada dessas situações é um recurso fundamental das ferramentas avançadas de segurança cibernética.

“Hoje, temos sistemas de segurança que estão em fabricação há anos. Se você tiver uma violação cibernética, não poderá confiar em muitos desses sistemas de segurança”, disse Lane. “Juntar os dois é fundamental. É a prática certa. Segurança e proteção têm sido tradicionalmente separados.”

O programa UL CAP oferece aos usuários diretrizes e ferramentas para combater ameaças cibernéticas. No ano passado, a UL publicou a primeira edição de seu padrão UL CAP e a UL está testando 35 produtos hoje, observou Modeste. “Eles têm ferramentas antimalware e estão começando a adicionar mais ferramentas de ransomware”, disse ele. Controles do sistema operacional, como evitar a substituição do registro de inicialização ou a administração do sistema de arquivos, são importantes, disse ele. “Mais e mais ferramentas estão chegando e há sensores implantados em muitos produtos diferentes.”

Esperando

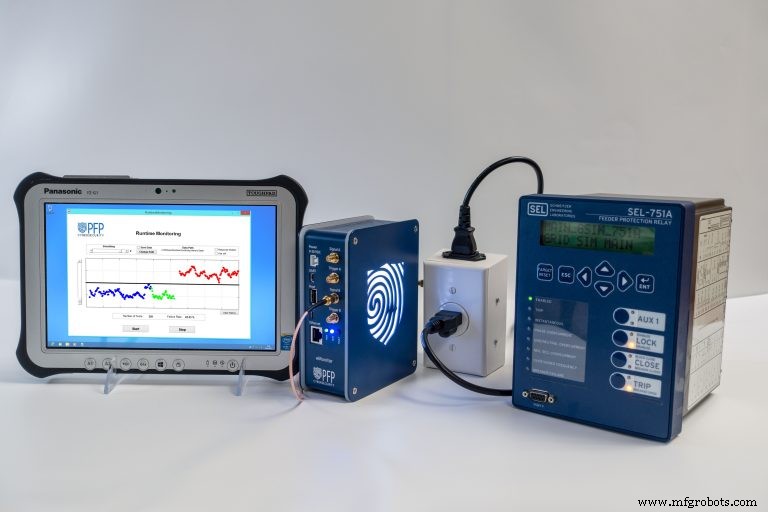

Em alguns casos, os ataques cibernéticos não são descobertos até bem depois da invasão, dificultando ainda mais a resolução. Os ciberataques instalaram com sucesso malware no firmware dos roteadores Cisco em 2015, em sistemas da Agência de Segurança Nacional (NSA) e até mesmo em componentes eletrônicos instalados em aplicativos militares, observou Steve Chen, cofundador e CEO da PFP Cybersecurity (Viena, VA ), formalmente chamada Power Fingerprinting Inc.

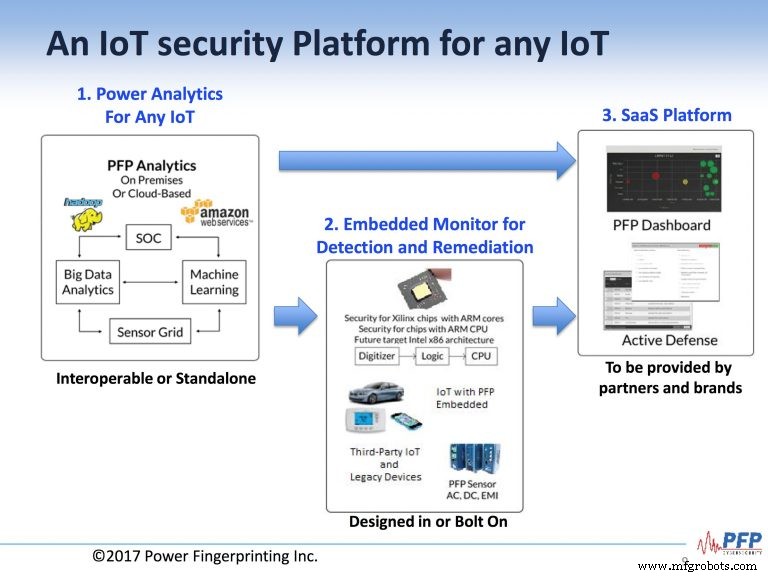

O sistema de segurança cibernética da PFP usa monitoramento de dispositivos, processamento de sinal com radiofrequência (RF), análise de Big Data e ferramentas de detecção e remediação em tempo de execução. Usando tecnologia licenciada da Virginia Tech, a PFP Cyber começou a obter alguns contratos governamentais e no ano passado recebeu quatro novas patentes, além de duas patentes anteriormente licenciadas, para seu sistema de segurança cibernética, disse Chen.

“Usamos detecção de anomalias em vez de detecção de assinaturas”, disse Chen. “O próximo desafio é como detectar malware mais rapidamente. O chamado intervalo de detecção é de cerca de 200 dias normalmente. Acreditamos que podemos detectar e remediar um ataque, e demonstramos isso.”

A PFP mostrou seu sistema na conferência Black Hat USA, realizada em Las Vegas em julho. “Você não pode impedir um ataque”, disse Chen. “Você tem que assumir que será atacado.” A empresa tem dois modelos de implantação, um internamente dentro do dispositivo e outros do lado de fora, acrescentou.

“Se estivermos dentro, podemos detectar [anomalias] e remediar automaticamente”, disse Chen.

O PFP visa oferecer uma plataforma de segurança para dispositivos IoT, usando software e serviços baseados em nuvem, ou para software local, com sua tecnologia de varredura de RF para detectar e remediar malware. O PFP Dashboard da empresa é utilizado em uma plataforma SaaS (Software-as-a-Service) fornecida por seus parceiros.

“Tentamos imitar o que é o Stuxnet”, disse Chen. “Não pode ser visto.”

Além da detecção de malware, o sistema pode ser usado para detecção de chips falsificados sem abrir as caixas em que os produtos são enviados, disse Chen. “Neste caso, o cliente pode testá-los às cegas. Ele faz uma varredura suave do chip de memória.” Isso potencialmente pode economizar muito dinheiro, acrescentou ele, para empresas que compram seus produtos a granel no exterior.

“Temos uma patente pendente sobre isso. Usamos o mesmo processo, a mesma matemática, a mesma solução”, disse Chen. “Neste caso, apenas colocamos energia, radiofrequência, em um dispositivo que não está ligado.”

Chen espera eventualmente licenciar a tecnologia da PFP para fabricantes de semicondutores. O kit de cibersegurança da empresa atualmente é voltado para aplicativos corporativos e governamentais, mas o objetivo é sair com uma antena para roteadores Cisco que foram alvos de ataques de implantes de firmware.

“Para o usuário doméstico, nosso plano era lançar um scanner portátil”, disse Chen. “O mundo será mais seguro. No momento, com todos os dispositivos IoT, não há segurança.”

Sistema de controle de automação

- The Economist:A impressão 3D industrial decola

- Protegendo a IoT contra ataques cibernéticos

- Adoção da Internet das Coisas de Robótica acelera

- Protegendo a Internet das Coisas Industrial

- Quão perigosa é a ameaça de ataques em cadeia de destruição na IoT?

- Os utilitários norte-americanos são seguros contra ataques cibernéticos?

- Melhorando o lote do trabalhador da cadeia de suprimentos global

- RaaS:Ataques de ransomware na cadeia de suprimentos simplificados

- Iniciando projetos com terceirização

- MEP tira vantagem da fabricação de peças aeroespaciais