Segurança de dados na computação em nuvem:quão seguros são seus dados?

Liderança e parceria em segurança na nuvem

As definições são críticas; essencial mesmo. O termo “liderança”, por exemplo, é definido simplesmente pelo dicionário Google, como “A ação de liderar um grupo de pessoas ou uma organização”. Na phoenixNAP, liderar em nosso setor faz parte de nosso DNA e cultura. Definimos liderança como a criação de soluções inovadoras, confiáveis, de custo otimizado e de classe mundial que nossos clientes podem consumir facilmente.

Nesse sentido, o termo “Cloud Infrastructure” (ou seu antecessor “Cloud Computing”) tende a representar vários cenários e soluções diferentes, criados por equipes de marketing excessivamente zelosas. Sem uma definição clara, a clareza em torno dos termos é complicada na melhor das hipóteses. A “segurança na nuvem”, no entanto, é mais frequentemente descrita como representando preocupações em torno da confidencialidade dos dados, privacidade, conformidade regulatória, recuperação, recuperação de desastres e até viabilidade do fornecedor. Nosso objetivo é trazer clareza, especificidade e confiança para esse espaço por meio de nossas soluções Data Security Cloud.

O caminho à frente:o cenário de segurança

De acordo com Heng &Kim (2016) do Gartner, até 2020, 60% das empresas sofrerão algum tipo de falha, diretamente atribuída à incapacidade de sua equipe interna de TI de gerenciar riscos de forma eficaz. 87% dos quase 1.200 executivos globais de nível C pesquisados pela E&Y dizem que precisavam de 50% a mais de financiamento para lidar com o aumento do cenário de ameaças. Agrave esse problema pelo fato de estarmos enfrentando uma escassez global de habilidades em tecnologia e serviços de segurança. Esses problemas afetam diretamente a capacidade das organizações de manter e reter sua tecnologia da informação e agora sua equipe de segurança cibernética.

Enquanto o setor se prepara para essa potencial epidemia de segurança, as previsões indicam que ocorrerá uma consolidação do grande número de provedores de serviços de segurança , juntamente com um maior foco e dependência de ferramentas de automação e aprendizado de máquina. Apesar da preocupação pública, isso pode não ser uma coisa tão ruim. A crescente sofisticação dessas ferramentas, a capacidade de realizar análises e correlações em várias dimensões e os recursos de automação podem criar eficiências ou, potencialmente, avanços em nossas capacidades defensivas.

Os fornecedores líderes do setor neste espaço não estão de braços cruzados. Como tal provedor, phoenixNAP está na vanguarda de muitas iniciativas, desde locais até internacionais. Por exemplo, é fundamental que comecemos a promover o conhecimento em crianças desde a escola primária para ganhar interesse no campo. Trabalhando com organizações do setor, patrocinamos eventos e assumimos papéis de liderança nas organizações para apoiar o desenvolvimento e a conscientização do currículo. Estamos liderando esforços no compartilhamento de inteligência de ameaças e no uso de diferentes fontes de dados da dark web para criar uma análise preditiva que pode ser operacionalizada para a identificação precoce de vetores de ameaças. Além disso, fizemos uma parceria com as Forças Armadas dos Estados Unidos e o Departamento de Assuntos de Veteranos dos EUA para fornecer caminhos para os militares interessados, ter uma baixa barreira de entrada e ter um sistema de suporte dedicado, para que possam fazer a transição com sucesso para o cyber papéis como civis.

“Liderança”, entendemos como nossa responsabilidade social e nossa contribuição para aprimorar a postura de segurança do nosso segmento de mercado.

Por que isso é relevante para a segurança na nuvem?

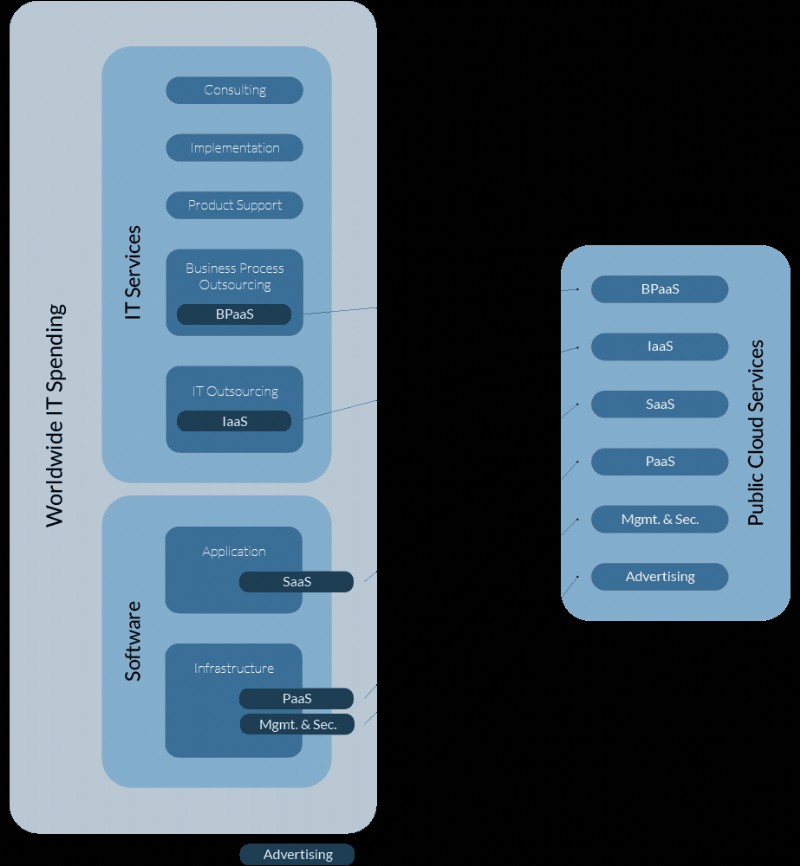

Um estudo do Gartner de 2015 previu uma taxa de crescimento anual de 16% ano a ano. A realidade é que, à medida que nos aproximamos da marca de 2020, vemos um aumento de 32% nos gastos de TI em serviços em nuvem. Esse mesmo estudo identificou que cerca de 40% dos orçamentos de TI agora são alocados para serviços relacionados à nuvem ou SaaS.

Soluções seguras de nossa perspectiva única

É seguro assumir que você já está na nuvem ou está indo para lá. Nosso foco é educar sobre o que acreditamos serem os componentes mais significativos de uma infraestrutura de nuvem segura e como esses componentes complementam e suportam as necessidades de segurança dos negócios modernos. Assim como a teoria do caminho-meta enfatiza a importância do relacionamento para o alcance da meta, como provedor de serviços de tecnologia, acreditamos na parceria com nossos clientes e nos esforçamos para nos tornarmos consultores mutuamente confiáveis na criação e manutenção de produtos. A nuvem está em seu futuro não muito distante. Deixe-nos mantê-lo seguro e protegido e guiá-lo ao longo do caminho.

Na phoenixNAP, temos uma perspectiva única. Como provedor de infraestrutura, oferecemos um portfólio de serviços de ferramentas e serviços complementares para fornecer às organizações soluções holísticas, seguras e baseadas em nuvem. Com isso em mente, identificamos uma lacuna no espaço de pequenas e médias empresas (SMB) e suas barreiras de entrada para acesso a tecnologia de ponta como esta. Sabíamos o que tínhamos que fazer:desenvolvemos as ferramentas para ajudar essas empresas com acesso a uma oferta de solução segura de classe mundial baseada em nuvem, que atendeu e deu suporte às suas necessidades regulatórias. Definimos o padrão de desempenho, capacidade de recuperação, continuidade de negócios, segurança e agora conformidade bem alto. Nossa paixão por pequenas e médias empresas e dedicação à segurança é o motivo pelo qual construímos o Data Security Cloud. Nosso Data Security Cloud é uma aspiração de criar a oferta de nuvem mais segura do mundo.

Queríamos uma maneira de construir uma solução que fosse o Gold Standard em segurança, mas também totalmente acessível a todos. Para que isso acontecesse, precisávamos comoditizar as ofertas de serviços de segurança tradicionalmente consultivos e oferecê-los a uma estrutura de custo OpEx acessível. Isso é exatamente o que fizemos.

A segurança na nuvem é uma responsabilidade compartilhada

A Pesquisa de Adoção da Nuvem de 2017 descobriu que 90,5% dos entrevistados acreditam que a computação em nuvem é o futuro da TI. Até 50,5% desses entrevistados ainda identificaram a segurança como uma preocupação. Dessas preocupações, as seguintes áreas foram de particular interesse:

- Desafios de integração de dados e aplicativos

- Desafios de conformidade regulatória (54% indicaram requisitos de conformidade com PCI)

- Preocupa-se com o "bloqueio" devido a plataformas proprietárias de nuvem pública

- Desconfiança de grandes provedores de nuvem

- Custo

Nós arquitetamos nossa solução desde o início, com essas perspectivas em mente. Identificamos que precisávamos monitorar, defender ativamente e fornecer recursos a um Centro de Operações de Segurança para responder a incidentes 24 horas por dia, 7 dias por semana em todo o mundo. Projetamos uma solução em que fazemos parceria com cada um de nossos clientes para compartilhar a responsabilidade de proteger seu meio ambiente. Em última análise, essa estratégia contribui para proteger a privacidade e a confidencialidade de seus clientes subsequentes privilegiados, financeiros, de saúde e dados pessoais/demográficos. Nós nos propusemos a projetar um sistema para capacitar seus objetivos em relação à sua postura de segurança.

Nosso desafio, como vimos, era comoditizar e desmistificar os tipos de segurança na computação em nuvem. Investimos recursos significativos na integração de ferramentas e levamos os fornecedores a fazer a transição de um modelo de custo CapEx tradicional para um modelo OpEx pay-as-you-grow. Em última análise, esta estratégia permite estruturas de preços favoráveis a este segmento de mercado e elimina qualquer barreira de entrada, para que os nossos clientes possam aceder às mesmas ferramentas e técnicas anteriormente reservadas ao espaço empresarial.

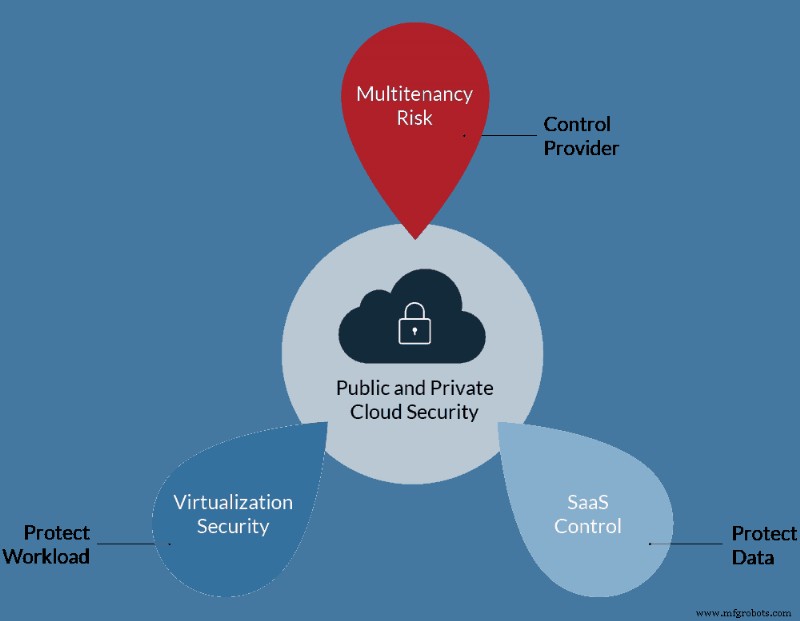

O que são serviços de nuvem?

Ao falar de Cloud Services, temos que definir o contexto de:

Nuvem privada

- Uma nuvem privada normalmente representa a solução de virtualização que você possui internamente ou uma que você ou sua organização pode hospedar em uma localização de data center.

- Otimizando o uso do tempo ocioso em uma carga de trabalho de computação típica, agregando várias cargas de trabalho em um único host, a nuvem privada aproveitará o provisionamento excessivo de recursos inerente a uma plataforma de hypervisor bare metal.

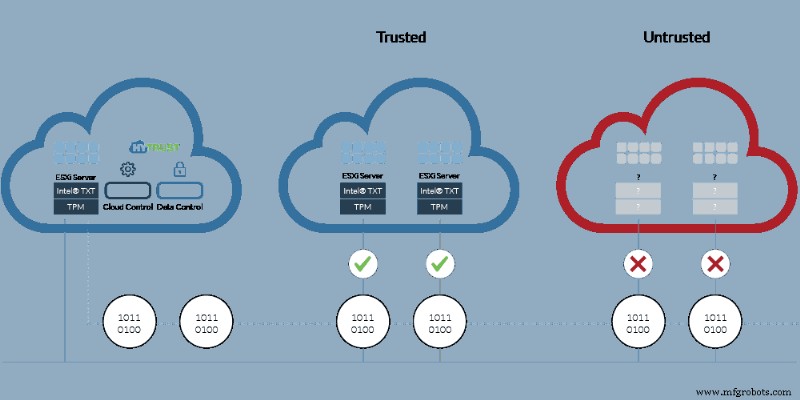

- Você possui sua nuvem privada. Está tecnicamente em suas instalações, sob seu controle operacional. A confiança nos controles de segurança é, portanto, alta, mas depende das habilidades e competência dos operadores e sua capacidade de manter a higiene de segurança adequada.

- O desafio, no entanto, é que você ainda precisa adquirir e manter o hardware, software, licenciamento, planejamento de contingência (backup e continuidade de negócios) e até mesmo os recursos humanos descritos acima. Incluindo a organização ouvida para desenvolver e gerenciar continuamente esses recursos (treinamento, RH, planos médicos/odontológicos etc.).

Nuvem Pública

- Uma nuvem pública é um ambiente em que um provedor de serviços disponibiliza uma infraestrutura de virtualização para recursos como máquinas virtuais, aplicativos e/ou armazenamento. Esses recursos estão abertos ao consumo do público em geral pela internet. A nuvem pública é normalmente um ambiente operado sob um modelo de pagamento por uso, em que o cliente paga apenas pelo que se inscreveu e/ou com o qual se comprometeu.

- Podemos categorizar ainda mais a nuvem pública como:

- Software como serviço (SaaS). Um ótimo exemplo de SaaS é o Office 365 da Microsoft. Embora você possa usar muitas das ferramentas pelo próprio navegador de internet, você também pode baixar o software voltado para o cliente, enquanto todo o trabalho real acontece dentro do ambiente de nuvem.

- Plataforma como serviço (PaaS). Uma solução em que o provedor de nuvem fornece ferramentas de hardware e software, normalmente em um modelo OpEx.

- Infraestrutura como serviço (IaaS). Quando nos referimos à nuvem pública, normalmente esse é o serviço ao qual a maioria das pessoas se refere. Um cenário típico é quando você visita um site e solicita um Windows Server virtual; com quantidade X de processadores, quantidades Y de RAM e quantidades Z de armazenamento. Na phoenixNAP, oferecemos este estilo de serviço. Uma vez provisionado, você instala o IIS e o WordPress, faz o upload do seu site e agora tem um servidor voltado para a Internet para o seu site. Os consumidores atraídos por esse modelo geralmente estão preocupados com os custos e tentam criar sua solução com o menor gasto. Coisas como um firewall voltado para a Internet podem ser ignoradas ou totalmente ignoradas. Práticas fortes de arquitetura de sistema, como a criação de cargas de trabalho separadas para plataformas da Web e plataformas de banco de dados/armazenamento (com um firewall interno), também podem sofrer. O que pode ser óbvio neste momento é que essa é uma das áreas de foco intenso quando criamos nossas soluções.

- Nossa proposta de valor é que esse tipo de plataforma em nuvem reduz a necessidade de a organização investir e manter sua infraestrutura local, recursos ou até mesmo contratos de serviço anuais. Embora isso reduza as necessidades de recursos, não as eliminará. Como a maioria dos custos de licenciamento são incluídos por meio do provedor e provavelmente estão disponíveis a preços significativamente reduzidos por meio das economias de escala do provedor, você também terá a garantia de obter os melhores preços possíveis.

A tabela a seguir contrasta o modelo de alocação de custos de deslocamento:

TI tradicional

Custos de ativos

- Hardware do servidor

- Hardware de armazenamento

- Hardware de rede

- Licenciamento de software

Custos de mão de obra para manter a infraestrutura

Custos do Data Center Físico

- Poder

- Resfriando

- Segurança

- Seguro

Custos de terceirização/consultoria

Custos de comunicações/rede

Nuvem pública

Custos de infraestrutura virtual

- Custos do Servidor

- vProcs

- vRAM

- vStorage

- Custos de licença de software

- Serviços Profissionais

- Custos de largura de banda

- Custos de serviços gerenciados

Nuvem híbrida

- Considere a Nuvem Híbrida como uma fusão entre a Nuvem Privada e a Nuvem Pública. A meta desejada é que as cargas de trabalho em ambos os ambientes se comuniquem, incluindo a capacidade de mover essas cargas de trabalho perfeitamente entre as duas plataformas.

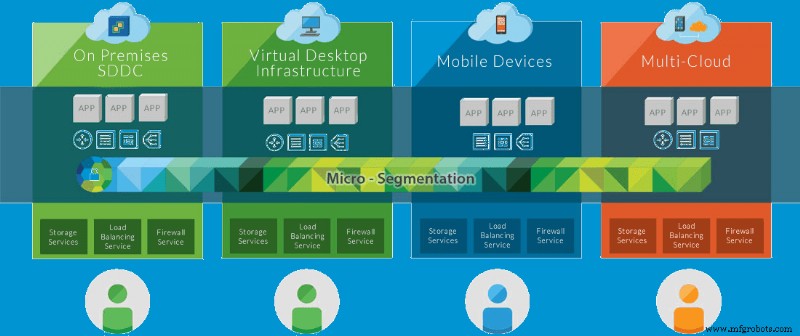

- Embora isso também seja possível em outros cenários, no caso da nuvem híbrida, é comum ver um ambiente de nuvem pública configurado como um ambiente local. Esse cenário pode ter segmentação de tráfego norte-sul adequada e, em casos raros, segmentação de tráfego leste-oeste adequada facilitada por dispositivos de firewall virtual ou, mais recentemente, pela tecnologia de microssegmentação baseada em VMware NSX.

Qual o papel das estruturas de controle?

Estruturas de controle são esboços das melhores práticas. Um conjunto forte e definido de processos e controles que ajudam o provedor a aderir à postura de segurança adequada. Postura que pode ser avaliada, auditada e reportada, especialmente quando sujeita a requisitos regulatórios verificados por um processo de auditoria. O que isso significa para um consumidor é que o provedor criou uma solução baseada em padrões que é consistente com o setor. Eles não cortaram custos, eles fizeram um esforço para criar um produto de qualidade que seja confiável e interoperável caso você precise portar ou portar componentes de sua infraestrutura. Uma abordagem baseada em padrões do provedor também pode ser aproveitada para suas próprias necessidades de conformidade regulatória, pois pode abordar componentes em sua lista de verificação que você pode atribuir ao provedor.

Parceria com os melhores

Os números de participação de mercado são uma medida quantitativa, embora sujeita a um nível de alfa, ainda é estatisticamente sólida. Intel e VMware são líderes claros e inovadores globais neste espaço. A superioridade do produto, uma medida qualitativa, é um ativo crucial na integração de componentes para criar soluções inovadoras em um espaço altamente exigente. Na phoenixNAP, estamos orgulhosos de nossas parcerias contínuas e orgulhosos de desenvolver produtos com esses parceiros. Acreditamos no valor das soluções co-branded que inovam e criam plataformas estáveis devido à longevidade e liderança no espaço.

Desenvolvendo nossa oferta de produtos Data Security Cloud (DSC), tivemos o prazer de trabalhar com a última geração de chipsets Intel e código de produto VMware de lançamento antecipado. Arquitetamos e implementamos com ferramentas e técnicas de última geração, não vinculados ao legado das soluções ou metodologias anteriores.

Incorporamos as tecnologias vRealize Suite e vCloud Director da VMware em uma solução de classe mundial. Na phoenixNAP, não queremos apenas capacitar nossos clientes a gerenciar suas próprias tarefas operacionais, mas usando o VMware padrão do setor como plataforma, podemos criar soluções de nuvem híbrida entre suas implementações no local e Data Security Cloud.

Começando do zero

Como queríamos projetar uma oferta de serviço de nuvem segura, optamos por não ser influenciados pelo legado. Começando com uma plataforma de rede totalmente nova baseada em rede definida por software, criamos e construímos uma solução flexível e escalável, incorporando as melhores práticas de microssegmentação e isolamento de dados. Projetamos esse nível de flexibilidade e controle em toda a pilha da plataforma de virtualização e na malha de comunicações de interconexão.

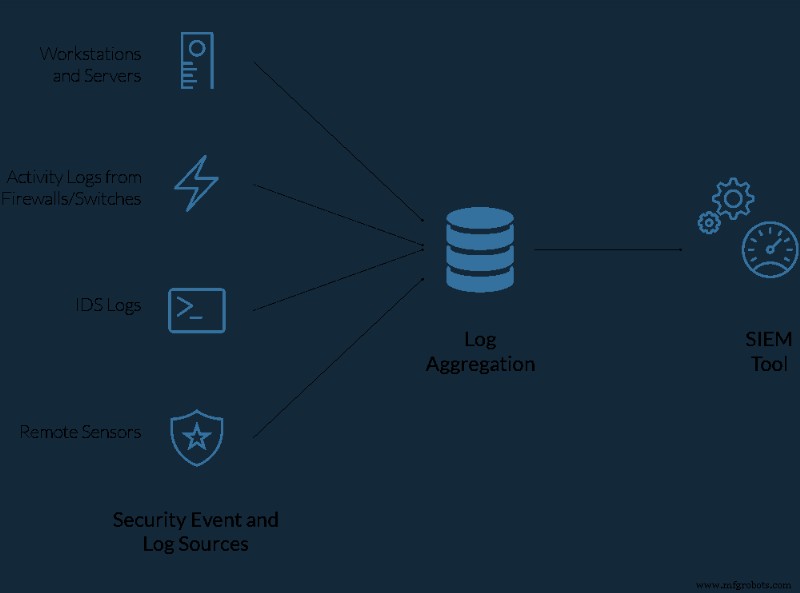

Metodologia de projeto

Baseamos-nos em nosso amplo histórico no cumprimento das metas de conformidade; incorporando uma abordagem de estrutura, usando as práticas recomendadas do setor, antecipando as necessidades e limitações herdadas com a obtenção de certificações do setor e de conformidade, como PCI, HIPAA Compliance e ISO 27002 (em breve). Projetamos uma arquitetura flexível e segura, complementada por uma plataforma de coleta e agregação de logs VMware LogInsight, que transmite incidentes relacionados à segurança para um LogRhythm SIEM, monitorado por nosso Security Operations Center (SOC) 24 horas por dia, 7 dias por semana.

Nós provamos isso

Que melhor maneira de provar que alcançamos nossos objetivos em um padrão de segurança do que ter as organizações mais respeitadas nos validando e nos certificando. Pedimos à TrustedSec que avalie nosso ambiente e atestem que atendeu às suas expectativas. No entanto, não paramos apenas em alcançar a conformidade. Além disso, como profissionais de segurança, auditamos nosso ambiente, indo além dos padrões regulatórios. Projetamos nossa estrutura para ter uma “abordagem sem compromisso” e nossa filosofia fundamental de “fazer a coisa certa” de uma perspectiva técnica e de segurança. Comprovado por nossa certificação PCI desta plataforma de nuvem segura.

O lançamento de nossa oferta de serviços de segurança

Após anos de extensos testes e feedback de nossos clientes, construímos nossos recursos de Gerenciamento de riscos de segurança e Resposta a incidentes em uma oferta de serviço, disponível para toda a nossa base de clientes. Aprimoramos nossas operações de segurança por meio da integração de ferramentas avançadas de orquestração de segurança e testes automatizados e por meio de parcerias estratégicas com organizações públicas e privadas de compartilhamento e colaboração de informações (ISACs). Aprimorados por nossa capacidade de coletar dados de vetores de ameaças globalmente, em tempo real de nossos próprios sistemas, organizações membros e da dark web, utilizamos técnicas exclusivas de enriquecimento para fazer perfis preditivos da estrutura social desta sociedade; com um objetivo criar, inteligência acionável ou sistemas de alerta antecipado, para apoiar nossa postura defensiva.

O que isso significa é que estamos criando ferramentas avançadas para detectar ameaças antes que elas afetem seus negócios. Estamos usando essas ferramentas para tomar medidas preventivas para proteger as redes de clientes sob nossa vigilância. Ações que podem ver a ameaça mais recente passar por você sem incluí-lo em seu rastro.

Abordagem em camadas para criar uma infraestrutura de nuvem segura

Base comprovada

A phoenixNAP tem uma longa e comprovada história em projetar, desenvolver e operar soluções de infraestrutura inovadoras. Com uma matriz no setor de transações financeiras, temos amplo conhecimento e experiência nas operações seguras dessas soluções críticas. Como operadora de instalações globais de data center, estabelecemos uma reputação e um processo operacional confiáveis, para atender às necessidades de nossa diversificada e vasta base de clientes.

Nossas certificações em SOC-1, SOC-2 e SOC-3 estabelecem uma linha de base para controle de acesso físico e lógico, segurança de dados e gerenciamento e procedimentos de continuidade de negócios. Nossa designação Tipo II verifica essas capacidades na prática. Nossa certificação PCI-DSS estabelece nosso compromisso e credibilidade em “fazer a coisa certa” para criar um ambiente que exemplifique suas preocupações com o mais alto nível de postura de segurança.

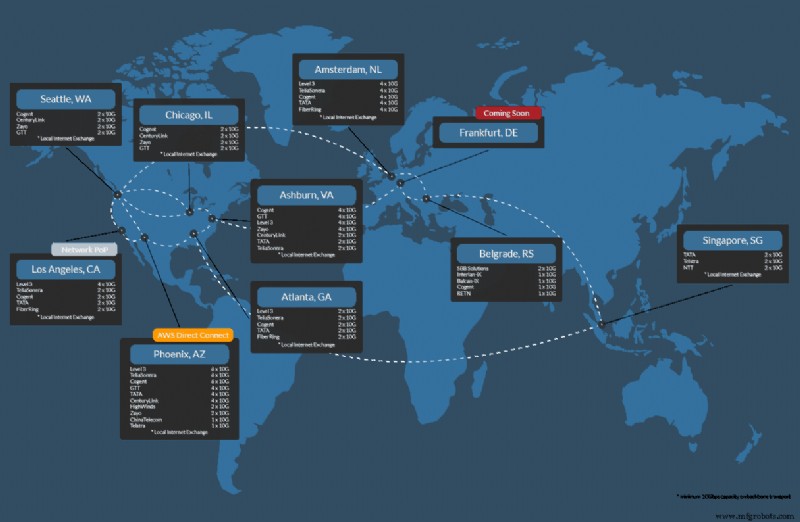

Malha de comunicação global redundante

Na phoenixNAP, acreditamos que cada cliente merece a mais alta forma de segurança e proteção. Em nosso nível mais consumidor, nossos clientes se beneficiam de um serviço de Internet baseado em uma conexão combinada de seis carreiras, com tecnologias como mitigação de DDoS embutidas na malha de comunicação. Cada um de nossos clientes recebe esse nível excepcional de proteção pronto para uso. Aproveitando nossa experiência em disponibilidade de datacenter, projetamos uma malha de comutação em malha que é resiliente e rápida, eliminando pontos únicos de falha que nos dão a confiança para oferecer uma garantia de 100% de disponibilidade de nível de serviço (SLA).

Plataforma de hardware altamente escalável

Lisa Spellman – Intel VP/GM de Xeon e Datacenter

Segurança na Fundação

- Módulo raiz de confiança (TPM)

- Conjuntos de instruções integrados para verificação (Intel TXT)

- Gerador de números aleatórios rápido e de alta qualidade (RDSEED)

- Garantia de firmware (BIOS Guard)

Ecossistema integrado

- Aprovisionamento e inicialização eficientes (Intel PTE)

- Gerenciamento escalonável com aplicação de políticas (Intel CIT)

- Integração direta com HyTrust e VMware etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

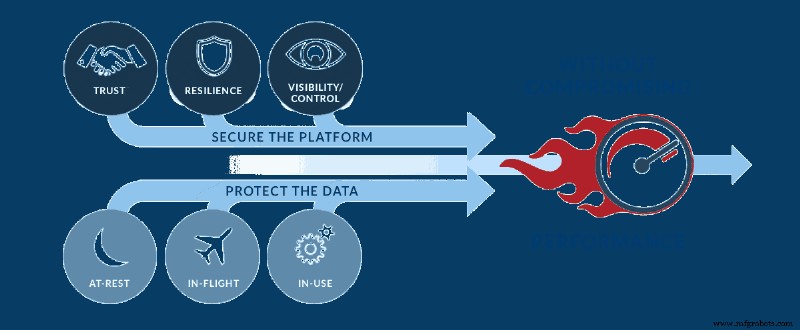

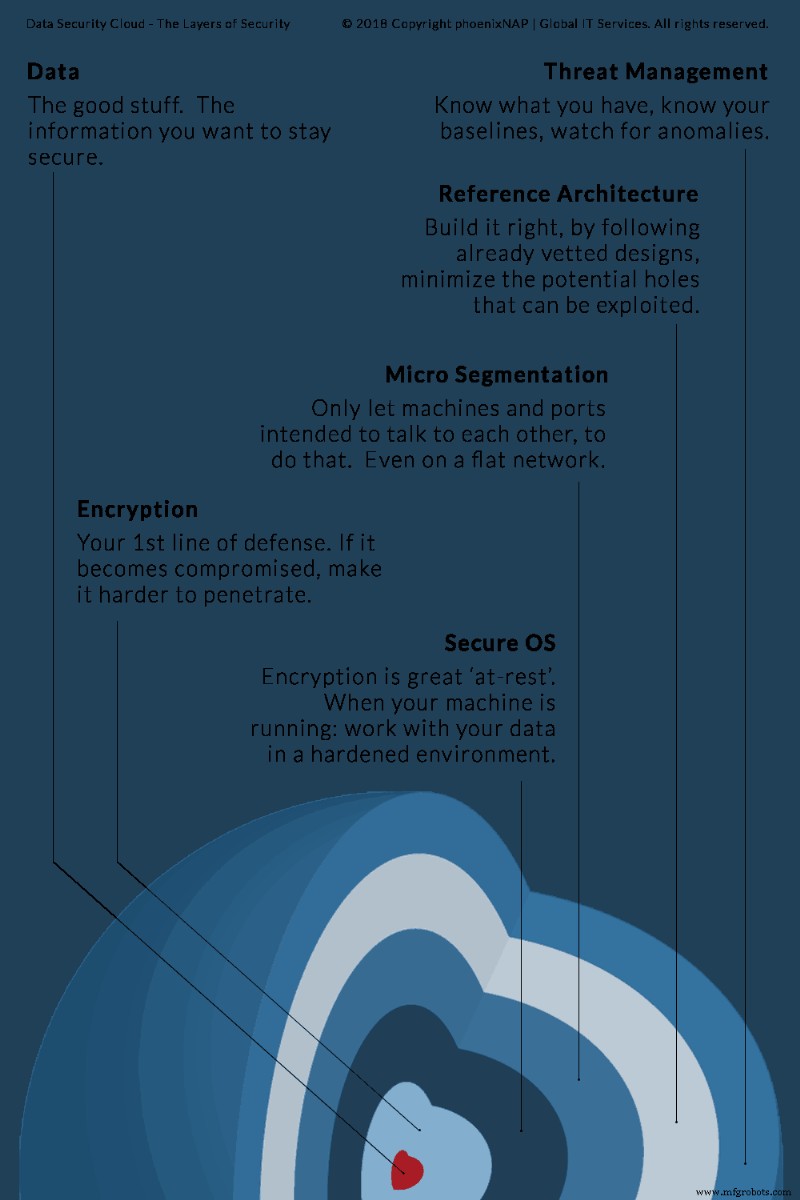

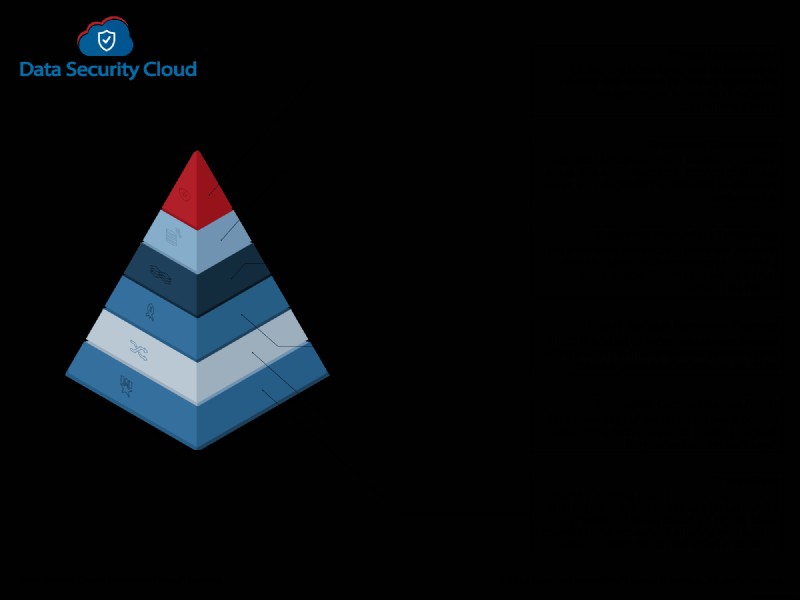

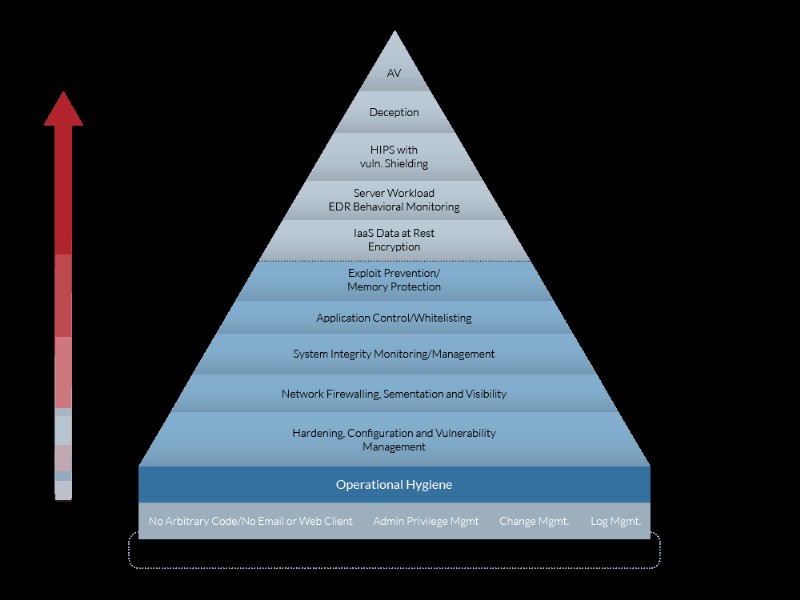

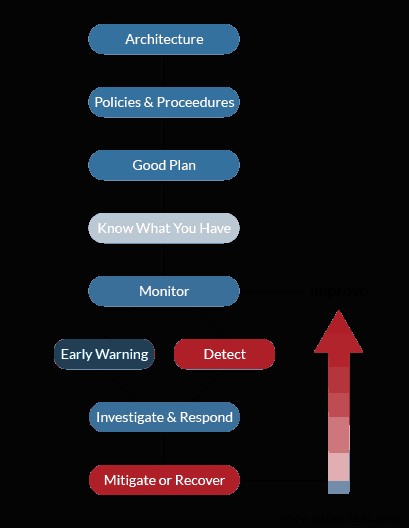

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Computação em Nuvem

- 5 dicas de computação em nuvem para colocar tempo (e dinheiro) do seu lado

- Big Data e computação em nuvem:uma combinação perfeita

- O que é segurança em nuvem e por que é necessária?

- Como a computação em nuvem está beneficiando sua organização?

- Risco de segurança na nuvem que toda empresa enfrenta

- Como se tornar um especialista em computação em nuvem

- Nuvem e como ela está mudando o mundo da TI

- Uso de Big Data e computação em nuvem nos negócios

- Como se tornar um engenheiro de segurança em nuvem

- Como a computação em nuvem pode beneficiar a equipe de TI?