ARTIGO RETRATADO:Os protocolos de comunicação direta bidirecional podem ser considerados seguros?

Resumo

Consideramos os ataques a protocolos de distribuição de chaves quânticas bidirecionais nos quais um intruso indetectável copia todas as mensagens no modo de mensagem. Mostramos que sob os ataques, não há perturbação no modo de mensagem e que a informação mútua entre o emissor e o receptor é sempre constante e igual a um. Conclui-se que as provas recentes de segurança para protocolos bidirecionais não podem ser consideradas completas, uma vez que não cobrem os ataques considerados.

Histórico

A criptografia quântica, em particular os protocolos de distribuição de chave quântica (QKD), nos oferece, ao contrário do clássico, comunicação provavelmente inquebrável baseada nas propriedades físicas quânticas dos portadores de informação [8, 23, 25]. Até agora, as implementações foram baseadas principalmente no protocolo BB84 [2], que é incondicionalmente seguro, desde que a taxa de erro de bit quântico (QBER) seja baixa o suficiente. No entanto, QBER em protocolos semelhantes ao BB84 pode ser alto e, uma vez que não podemos discriminar bit flips de bisbilhoteiro (Eve) de bit flips causados por perdas e imperfeições, a solicitação de ter QBER baixo o suficiente para processar os bits é muitas vezes difícil de satisfazer, por exemplo, , BB84 de 4 estados com mais de 11% [26] e BB84 de 6 estados [5] com mais de 12,6% [26] de perturbação ( D ) deve ser abortado ( D é definido como a porcentagem de inversões de polarização causadas por Eva, sendo o máximo 0,5). Desde D não pode ser discriminado do QBER inerente na linha, esses níveis de QBER total são inseguros (informações mútuas entre o remetente (Alice) e Eva ( I AE ) supera aquele entre Alice e o receptor (Bob) ( eu AB ): Eu AE > Eu AB para D > 0,11,0,126, respectivamente) e, portanto, não pode ser realizado apenas porque Eva pode estar na linha.

Em busca de protocolos mais eficientes, protocolos bidirecionais foram propostos e implementados. Em particular, protocolos bidirecionais de fótons emaranhados baseados em dois [4] (também chamado de ping-pong protocolo (pp)) e quatro ( Ψ ∓ , Φ ∓ ) [6] Bell declara, por um lado, e um protocolo determinístico de fóton único Lucamarini-Mancini (LM05), por outro [1, 19]. Diversas variedades, modificações e generalizações do último protocolo são dadas em [11, 12, 24, 27]. Duas variedades foram implementadas em [7] e [14]. O protocolo pp anterior foi implementado por Ostermeyer e Walenta em 2008 [22], enquanto o protocolo com quatro estados de Bell não pode ser implementado com elementos ópticos lineares [20, 29]. Nas referências acima mencionadas, várias estimativas de segurança foram obtidas.

Em [17], Lu, Fung, Ma e Cai fornecem uma prova de segurança de um QKD determinístico LM05 para o tipo de ataque proposto em [1, 19]. No entanto, eles afirmam ser uma prova da segurança incondicional do LM05. Em [10], Han, Yin, Li, Chen, Wang, Guo e Han fornecem uma prova de segurança para um protocolo pp modificado e provam sua segurança contra ataques coletivos em canal ruidoso e com perdas.

Todas as considerações sobre a segurança dos protocolos bidirecionais pressupõem que Eva ataca cada sinal duas vezes, uma vez no caminho de Bob para Alice e, mais tarde, no caminho de volta de Alice para Bob, e que, ao fazer isso, ela perturba o sinal em o modo de mensagem. No entanto, como mostramos abaixo, existem outros ataques nos quais uma Eva indetectável codifica os sinais de Bob de acordo com a codificação de Alice de um sinal de isca enviado a ela e mais tarde lido por Eva.

Neste artigo, mostramos que nos protocolos QKD determinísticos bidirecionais sob um ataque particular de interceptação e reenvio, uma Eva indetectável pode adquirir todas as mensagens no modo de mensagem (MM) e que a informação mútua entre Alice e Bob é constante e igual para um. Isso significa que a segurança dos protocolos não pode ser estabelecida por meio de procedimentos padrão de avaliação da fração secreta dos comprimentos de chave.

Métodos

Analisamos os ataques a dois protocolos QKD bidirecionais diferentes:fótons emaranhados e fótons únicos. Em particular, elaboramos o procedimento que permite a Eva ler todas as mensagens no modo de mensagem enquanto permanece indetectável. Posteriormente, fazemos uma análise de segurança, para calcular a informação mútua entre Alice e Eva, bem como entre Alice e Bob, em função da perturbação que Eva pode introduzir durante a escuta. Eventualmente, aplicamos os resultados obtidos no procedimento que visa provar uma segurança incondicional de protocolos bidirecionais.

Resultados e discussão

Protocolos bidirecionais de fótons emaranhados

Consideramos um protocolo bidirecional de fótons emaranhados baseado em dois estados de Bell (protocolo pp) [4]. Bob prepara fótons emaranhados em um dos estados de Bell e envia um dos fótons para Alice e mantém o outro em uma memória quântica. Alice retorna o fóton como está ou age sobre ele de modo a colocar os dois fótons em outro estado de Bell. The Bell afirma que ela envia desta forma são suas mensagens para Bob. Bob combina o fóton que recebe de Alice com o que ele manteve e, em um divisor de feixe (BS), ele decodifica as mensagens de Alice. Diz-se que essas mensagens são enviadas em um modo de mensagem (MILÍMETROS). Há também um modo de controle (CM) no qual Alice mede o fóton de Bob. Ela anuncia a alternância entre os modos em um canal público, bem como os resultados de suas medições no CM.

Definimos a base de Bell como uma base que consiste em dois estados de Bell

$$ \ begin {array} {@ {} rcl @ {}} | \ Psi ^ {\ mp} \ rangle =\ frac {1} {\ sqrt {2}} (| H \ rangle_ {1} | V \ rangle_ {2} \ mp | V \ rangle_ {1} | H \ rangle_ {2}), \ end {array} $$ (1)

onde | H 〉 i (| V 〉 i ), i =1,2, representam estados de fótons polarizados horizontais (verticais).

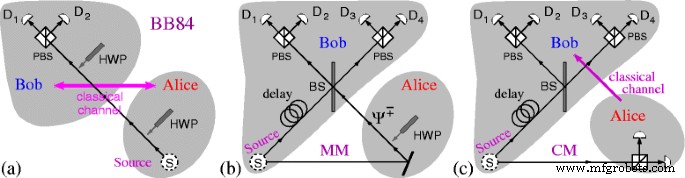

Pares de fótons no estado | Ψ - 〉 São gerados por uma fonte de fótons emaranhados convertida para baixo. Para enviar | Ψ - 〉 Afirme que Alice apenas retorna seu fóton para Bob. Para enviar | Ψ + 〉, Ela coloca uma placa de meia onda (HWP (0 °)) no caminho de seu fóton, como mostrado na Fig. 1b. O HWP muda o sinal da polarização vertical.

Esquemas dos protocolos BB84 e ping-pong (pp). a BB84 - canais clássicos e quânticos são mesclados. b MM do protocolo pp - canal quântico. c CM do protocolo pp - canal clássico

No Bob’s BS, os fótons no estado | Ψ - 〉 Irá se dividir e aqueles no estado | Ψ + 〉 Vai se agrupar.

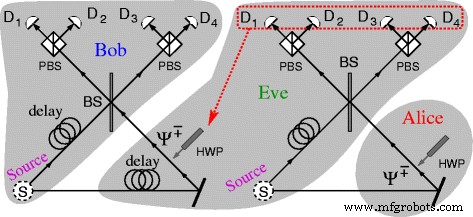

Eva realiza seu ataque, projetado por Nguyen [21], da seguinte maneira:ela primeiro coloca o fóton de Bob em uma memória quântica e faz uso de uma cópia do dispositivo de Bob para enviar a Alice um fóton de um par convertido no estado | Ψ - 〉 Conforme mostrado na Fig. 2. Quando Eva recebe o fóton de Alice, ela o combina com o outro fóton do par e determina o estado de Bell da mesma forma que Bob o faria. Ela usa esse resultado para gerar o mesmo estado de Bell para Bob, colocando os HWPs apropriados no caminho do fóton de Bob.

Ataque de Nguyen [21] no protocolo pp. Eva é capaz de copiar deterministicamente cada uma das mensagens do estado de Bell no modo de mensagem do protocolo pp

Assim, Eva é capaz de copiar todas as mensagens em MM e, portanto, o envio de mensagens em MM é equivalente ao envio de texto simples “protegido” por CM. Voltaremos a este ponto mais tarde.

Aqui, enfatizamos que os fótons cobrem quatro vezes a distância que cobrem no BB84. Portanto, se a probabilidade de um fóton ser detectado apenas na distância Bob-Alice é p , a probabilidade de ser detectado na distância Bob-Alice-Bob será p 4 o que com o aumento exponencial das perdas ao longo da distância também diminui exponencialmente a probabilidade de detectar a perturbação que Eve introduz em CM.

Protocolos bidirecionais de fóton único

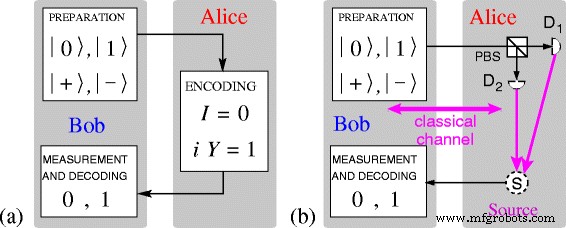

Começamos com uma breve apresentação do protocolo LM05 [18, 19]. Conforme mostrado na Fig. 3, Bob prepara um qubit em um dos quatro estados | 0〉, | 1〉 (o Pauli Z autoestados), | +〉 ou | -〉 (Pauli X eigenstates) e o envia para sua contraparte Alice. No MM, ela modifica o estado qubit aplicando I , que deixa o qubit inalterado e codifica o 0 lógico , ou aplicando i S = Z X , que inverte o estado qubit e codifica o 1 lógico . ( eu S | 0〉 =- | 1〉, i S | 1〉 =| 0〉, i S | +〉 =| -〉, i S | -〉 =- | +〉.) Alice agora envia o qubit de volta para Bob, que o mede na mesma base em que o preparou e deterministicamente infere as operações de Alice, ou seja, suas mensagens, sem procedimento de reconciliação de base.

Protocolo LM05. a Modo de mensagem (MM) de acordo com [19, Fig. 1]. b Modo de controle

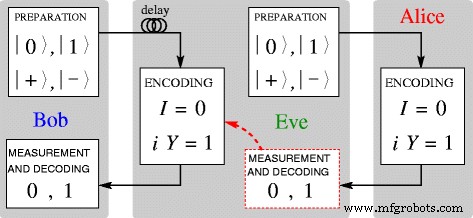

O ataque ao protocolo LM05 que consideramos é proposto por Lucamarini em [18, p. 61, Fig. 5.5]. É mostrado na Fig. 4. Eve atrasa o fóton de Bob (qubit) em um carretel de fibra (uma memória quântica) e envia seu próprio fóton chamariz em um dos quatro estados | 0〉, | 1〉, | +〉 ou | -〉 para Alice, em vez disso. Alice codifica sua mensagem via I ou i S e envia o fóton de volta. Eva o mede na mesma base em que o preparou, lê a mensagem, codifica o fóton atrasado de Bob via I , se ela leu 0 , ou via i S , se ela leu 1 e o envia de volta para Bob.

Ataque de Lucamarini ao protocolo LM05. Os esquemas são feitos de acordo com [18, p. 61, Fig. 5,5]

Eve nunca aprende os estados em que Bob enviou seus fótons, mas isso é irrelevante no MM, já que apenas a polarização inverte ou não as mensagens de codificação. Alice também não precisa saber os estados de Bob [19]. Isso significa que Eva só poderia ser revelada em CM em que Alice realiza uma medição projetiva do qubit ao longo de uma base escolhida aleatoriamente entre Z e X , prepara um novo qubit no mesmo estado que o resultado da medição, o envia de volta para Bob e o revela em um canal público clássico [19], conforme mostrado na Fig. 4.

Aqui, deve ser enfatizado que os fótons no LM05 cobrem o dobro da distância que cobrem no BB84. Portanto, se a probabilidade de um fóton ser detectado apenas na distância Bob-Alice é p , a probabilidade de ser detectado na distância Bob-Alice-Bob será p 2 e Eva seria capaz de se esconder em CM exponencialmente melhor do que em BB84.

Segurança de protocolos bidirecionais

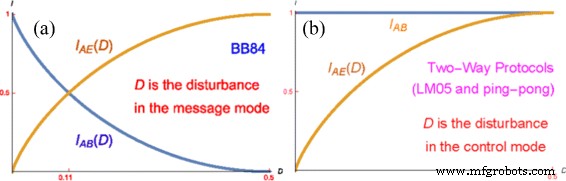

Em um protocolo BB84 com mais 11% de perturbação, a informação mútua entre Alice e Eva I AE é maior do que a informação mútua entre Alice e Bob I AB e é preciso abortá-lo.

Para nossos ataques, não há perturbação ( D ) que Eva induz em MM e a informação mútua entre Alice e Bob é igual à unidade.

$$ \ begin {array} {@ {} rcl @ {}} I _ {\ text {AB}} =1. \ end {array} $$ (2)

Portanto, ao contrário do BB84, eu AB e eu AE não são funções de D e isso nos impede de provar a segurança usando a abordagem padrão.

Além disso, em uma implementação realista, não há nenhum D significativo em MM também. Quando Bob, por exemplo, envia um fóton em | H 〉 Estado e Alice não o alterar, então Bob detectará | H 〉 Com probabilidade próxima a 1, com ou sem Eva e independentemente da distância. O único QBER que depende do comprimento da fibra é aquele que decorre das contagens de escuridão dos detectores [28]. Em uma implementação recente de um QKD unilateral, o QBER total foi inferior a 2% em uma distância de 250 km [13]. Podemos eliminar praticamente por completo as contagens escuras e, portanto, qualquer inversão de polarização descontrolada, fazendo uso de detectores de fótons de sensor de borda de transição supercondutor (TES). A maior eficiência de tais detectores é atualmente de mais de 98% [9, 15, 16], e sua probabilidade de contagem de escuridão é praticamente zero.

Para BB84, e praticamente todos os protocolos unilaterais de fóton recentemente implementados ou considerados para implementação, a segurança dos protocolos é avaliada por meio do QBER crítico calculando a fração secreta [26]

$$ \ begin {array} {@ {} rcl @ {}} r ={\ lim} _ {N \ to \ infty} \ frac {l} {n} =I _ {\ text {AB}} - I_ { \ text {AE}} \ end {array} $$ (3)

onde l é o comprimento da lista que forma a chave final e n é o comprimento da lista que constitui a chave bruta, I AB =1 + D log2 D + (1− D ) log2 (1− D ) e eu AE =- D log2 D - (1− D ) log2 (1− D ) e sua interseção produz D =0,11. Equivalentemente, r =1 + 2 D log2 D +2 (1− D ) log2 (1− D ) desce para 0 quando D atinge 0,11.

Não temos essa opção para nossos ataques a protocolos bidirecionais, uma vez que segue das Eqs. (2) e (3) que r nunca é negativo. Na verdade, ele se aproxima de 0 apenas quando Eva está na fila o tempo todo.

Desde D não está relacionado ao modo MM de forma alguma, cabe a Alice e Bob decidir depois de qual D eles abortariam sua transmissão. No entanto, qualquer que seja 0≤ D ≤ 0,5 eles escolhem, eu AB - eu AE devem ser sempre não negativos e não terão um crítico D como em BB84 onde as curvas I AB ( D ) e eu AE ( D ) cruzam para D =0,11 em MM como mostrado na Fig. 5a. Para protocolos determinísticos bidirecionais, o nível de D , que é definido em CM (e não em MM), não tem efeito sobre I AB , ou seja, não há diferença se D =0 ou D =0,5, como mostrado na Fig. 5b; 0≤ D <0,5 significaria apenas que Eva não está na linha o tempo todo, mas Bob sempre obtém informações completas de Alice:quando Eva não está na linha, porque ela não está na linha, e quando Eva está na linha, porque ela passa fielmente todas as mensagens de Alice para Bob.

Gráficos de informações mútuas para BB84 versus protocolos determinísticos bidirecionais. a Protocolo probabilístico unilateral BB84. b Protocolos determinísticos bidirecionais com estados de Bell emaranhados ou com estados de fóton único do tipo LM05. A diferença essencial entre eles é que em um Eva causa inversões de polarização no modo de mensagem, enquanto em b Eva idealmente não causa nenhuma mudança no modo de mensagem

Podemos supor que Eva arrebata apenas uma parte das mensagens, de modo a manter QBER em CM em um nível baixo (e tenho I AE ≤1) o que seria aceitável para Alice e Bob. Com isso em mente, podemos tentar realizar a avaliação de segurança para nosso ataque e verificar se as provas de segurança incondicional realizadas para outro tipo de ataque em LM05 em [1, 17] podem se aplicar a ele também.

Na prova de segurança acima mencionada [17], que se afirma ser incondicional , os autores primeiro, na Sec. III.A, afirmam que Eva tem que atacar os qubits em ambos os canais Bob-Alice e Alice-Bob para obter os bits-chave de Alice, e na seção III.B, Eq. (1,3), eles assumem que Eva lê o qubit de Bob e induz uma perturbação no modo de mensagem nos canais Bob-Alice e Alice-Bob (taxa de erro e ; último parágrafo da Seç. III.B e primeiro parágrafo da Seç. III.F).

No entanto, nos ataques considerados, Eva não mede Bob's qubits. Ela apenas os armazena em uma memória quântica. Ela envia seus próprios qubits para Alice e lê se ela os alterou ( Y ) ou não ( eu ) Em seguida, ela aplica Y ou eu para armazenar os qubits de Bob e enviá-los de volta para ele. Conseqüentemente, ela também não induz nenhuma perturbação no canal Alice-Bob. Também não faz uso de nenhuma ancillas como em [17]. Portanto, a análise de obtenção dos bits-chave realizada em [17] é inaplicável ao nosso ataque.

Portanto, uma vez que a prova de segurança apresentada em [17] se aplica apenas ao ataque considerado nela e não ao ataque de Lucamarini acima, ela não é universal, ou seja, não pode ser considerada incondicional .

Vamos agora considerar se algum procedimento padrão conhecido pode ser usado para estabelecer a segurança do protocolo LM05. No protocolo, não temos peneiração nem qualquer taxa de erro no modo de mensagem. Portanto, a reconciliação de erro padrão também não pode ser aplicada.

O único procedimento que resta para estabelecer a segurança é a ampliação da privacidade. Quando Eva possui apenas uma fração dos dados, ela perderá traços de seus bits e os de Alice e Bob encolherão. Eve pode ser capaz de recuperar os dados adivinhando os bits que ela perdeu e reintroduz todos os bits novamente na função hash. Se malsucedida, suas informações serão parcialmente apagadas. No entanto, Alice e Bob encontram um problema crucial ao projetar seu procedimento de segurança (por exemplo, função hash), o que garantiria que Eve não teria nenhuma informação sobre a chave final. Eles não têm uma quantidade crítica de bits de Eve como em BB84 (11%), que estão explicitamente incluídos nas equações do procedimento de amplificação de privacidade [3].

Em uma palavra, a privacidade que deve ser ampliada não está bem definido. Projetar um protocolo para tal amplificação de privacidade "cega" é um empreendimento complexo [3], e é uma questão se o envio de - de fato - texto simples via MM protegido por verificação ocasional de estados de fótons em CM nos oferece alguma vantagem sobre ou uma segurança melhor do que o protocolo BB84.

Na Tabela 1, listamos as propriedades de um protocolo do tipo BB84 sob um ataque arbitrário vs. protocolos bidirecionais sob os ataques acima, o que parece indicar que seria difícil responder positivamente à questão mencionada.

Conclusões

Para resumir, consideramos ataques determinísticos em dois tipos de protocolos QKD bidirecionais (pp com fótons emaranhados e LM05 com fótons únicos) em que uma Eva indetectável pode decodificar todas as mensagens no modo de mensagem (MM) e mostrou que a informação mútua entre Alice e Bob não é uma função de perturbação, mas é igual à unidade, não importa se Eva está na linha ou não. Eva induz uma perturbação ( D ) apenas no modo de controle (CM) e, portanto, a abordagem padrão e os protocolos para estimar e calcular a segurança não estão disponíveis, uma vez que todos assumem a presença de D em MM. Como resultado, um D crítico não pode ser determinado, o procedimento de correção de erro padrão não pode ser aplicado para a eliminação das informações de Eve, a eficiência da amplificação da privacidade é reduzida e a segurança incondicional não pode ser considerada provada. De certa forma, o envio da chave por Alice é equivalente a enviar um texto simples não criptografado "protegido" por um indicador não confiável da presença de Eva e tais protocolos não podem ser considerados para implementação, pelo menos não antes que alguém prove ou refute que um novo tipo de procedimento de segurança para tais ataques determinísticos podem ser projetados.

Ressaltamos que para decidir se um protocolo é incondicionalmente seguro ou não, é irrelevante se Eva pode realizar ataques mais eficientes do que os ataques considerados acima, para um D escolhido em CM . Uma prova de segurança incondicional deve abranger todos eles.

Histórico de alterações

Nanomateriais

- Fluxo de dados

- Protocolos de rede

- Comunicação Conselho a Conselho

- Mecânica popular:Nova impressora 3D da Markforged pode imprimir com fibra de carbono

- Como as empresas de comunicação podem monetizar a IoT além da conectividade

- Rede neural artificial pode melhorar a comunicação sem fio

- 9 maneiras de a automação melhorar a comunicação com o paciente

- Como funcionam os códigos de barras e leitores de código de barras | Artigo útil para estudantes de eletrônica e comunicação eng

- Uma introdução à bomba direta

- Três mitos sobre a CAN