MCUs usam tecnologia PUF para preencher a lacuna de segurança da chave privada

Mais fornecedores de IC estão começando a explorar uma abordagem de tecnologia de nível de dispositivo para proteger dados chamada função fisicamente não clonável ou PUF. Embora os processos de produção de silício sejam precisos, essa tecnologia explora o fato de que ainda existem pequenas variações em cada circuito produzido. O PUF usa essas pequenas diferenças para gerar um valor digital exclusivo que pode ser usado como uma chave secreta. As chaves secretas são essenciais para a segurança digital.

A segurança está se tornando cada vez mais uma das grandes preocupações dos desenvolvedores de dispositivos conectados, ou internet das coisas (IoT), especialmente com o enorme risco que enfrentam de ataques de hackers ou comprometimento de informações e violações de segurança.

Um dos desafios para adicionar segurança em um dispositivo IoT é como fazer isso sem adicionar silício real ou custo, dadas as restrições de recursos em termos de manter o consumo mínimo de energia e otimizar os recursos de processamento nos dispositivos.

Com uma implementação efetiva do PUF, é possível superar os limites do armazenamento convencional de chaves:o circuito do PUF não possui bateria ou outra fonte de energia permanente. As tentativas de sondar fisicamente a chave alterarão drasticamente as características desse circuito PUF e, assim, produzirão um número diferente. A chave PUF só pode ser gerada quando é necessária para uma operação criptográfica e pode ser apagada instantaneamente mais tarde.

A tecnologia PUF oferece vantagens em termos de lista de materiais (BOM) com a forte segurança de uma SRAM à prova de violação. Embora a tecnologia PUF por si só não seja suficiente para garantir a segurança das chaves, ela certamente minimiza a vulnerabilidade dos dispositivos incorporados.

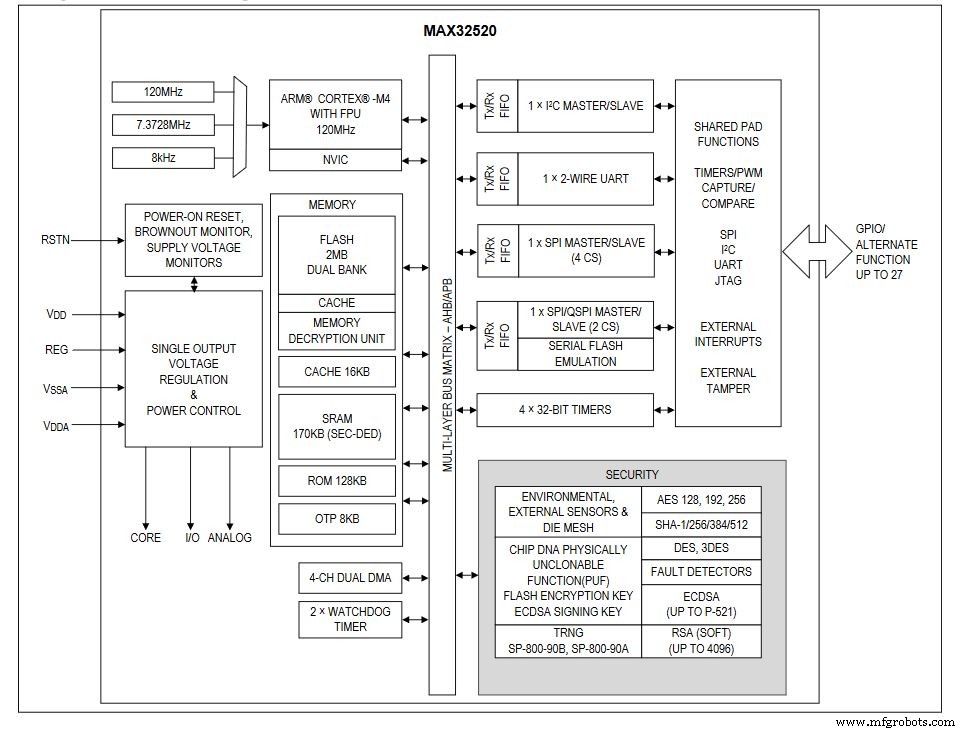

Recentemente, vimos anúncios de produtos da Maxim Integrated e da Silicon Labs para dispositivos seguros usando a tecnologia PUF. A Silicon Labs adicionou uma nova segurança baseada em hardware para seus sistemas sem fio no chip (SoCs) para dispositivos IoT em sua plataforma Wireless Gecko Series 2 combinando recursos de software de segurança com tecnologia de hardware PUF. A Maxim Integrated apresentou seu microcontrolador MAX32520 ChipDNA Secure ARM Cortex-M4, que incorpora PUF para vários níveis de proteção; sua chave gerada por ChipDNA pode ser usada diretamente para várias funções, como segredo simétrico para criptografar / descriptografar dados armazenados na memória não volátil do IC seguro.

Um porta-voz da Maxim disse ao EE Times:“O MAX32520 pode ser usado para qualquer aplicativo - embora tenhamos apontado os aplicativos IoT especificamente no anúncio no mundo incorporado, o IC não se limita a aplicativos IoT.” O dispositivo atende a várias aplicações, incluindo industrial, saúde, computação e IoT.

Diagrama de blocos simplificado do microcontrolador ChipDNA da Maxim (Imagem:Maxim Integrated)

Diagrama de blocos simplificado do microcontrolador ChipDNA da Maxim (Imagem:Maxim Integrated)

O MAX32520 pode implementar inicialização segura para qualquer processador com base em seu recurso de emulação de flash serial e fornece duas camadas físicas adicionais:proteção de matriz e detecção de violação física. O chip oferece opção de criptografia flash interna. É usado para proteção IP e proteção de dados flash. As funções fortes da criptografia aumentam a confiança do dispositivo - ele oferece suporte a SHA512, ECDSA P521 e RSA 4096. O MAX32520 utiliza a saída do ChipDNA como conteúdo chave para proteger criptograficamente todos os dados armazenados do dispositivo, incluindo o firmware do usuário. A criptografia de firmware do usuário fornece proteção de IP de software final.

O ChipDNA também pode gerar uma chave privada para a operação de assinatura ECDSA. O MAX32520 fornece um TRNG compatível com FIPS / NIST, circuito de detecção de violação ambiental e para facilitar a segurança em nível de sistema. Qualquer tentativa de sondar ou observar o ChipDNA modifica as características do circuito subjacente, evitando a descoberta do valor único usado pelas funções criptográficas do chip. Da mesma forma, tentativas de engenharia reversa mais exaustivas são canceladas devido ao condicionamento de fábrica necessário para tornar o circuito ChipDNA operacional.

Mike Dow, Silicon Labs

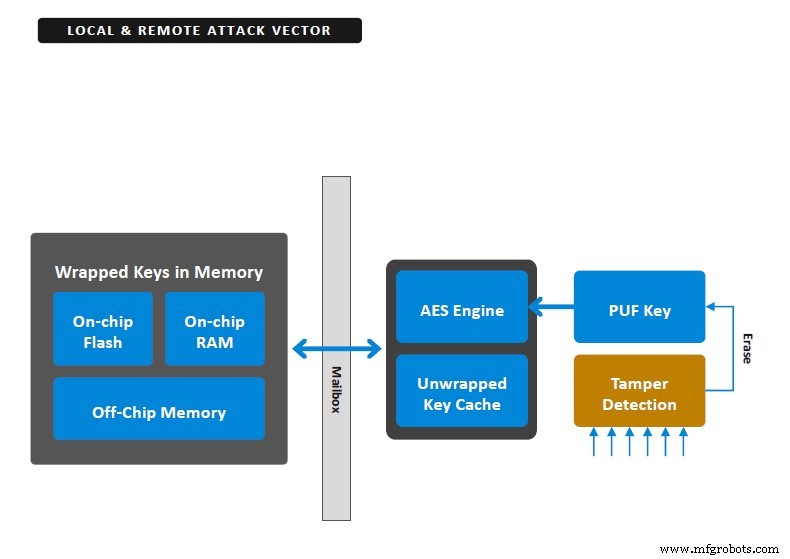

Enquanto isso, Mike Dow, gerente de produto sênior para IoT Security da Silicon Labs explicou ao EE Times como eles estão utilizando a tecnologia PUF em seus SoCs sem fio para dispositivos IoT. “Para a função fisicamente não clonável (PUF) incorporada no cofre seguro da Silicon Labs e tecnologias de elemento seguro, usamos um SRAM PUF, o que significa que ele aproveita a aleatoriedade inerente de um bloco de bits SRAM à medida que são ativados para derivar um único simétrico chave que é única para o dispositivo. Implementamos a tecnologia SRAM PUF que possui o mais longo histórico comprovado de confiabilidade do mercado. Uma vez que os dispositivos que nossos clientes implantam no campo geralmente estão operacionais por mais de 10 anos, exigimos a tecnologia PUF com um longo histórico de confiabilidade. ”

Ele disse que na implementação da Silicon Labs, isso limita o uso do PUF para criar uma chave de criptografia de chave (KEK), que é usada para envolver (criptografar) outras chaves no sistema e armazená-las na memória interna ou externa. “Como essa KEK é usada apenas para acessar chaves encapsuladas, o tempo de uso é limitado, o que, por sua vez, limita sua exposição a muitos tipos de ataques. Além disso, o processo de reconstrução da KEK ocorre apenas em eventos de Power on Reset (POR), limitando ainda mais o acesso ao processo de geração da chave. ”

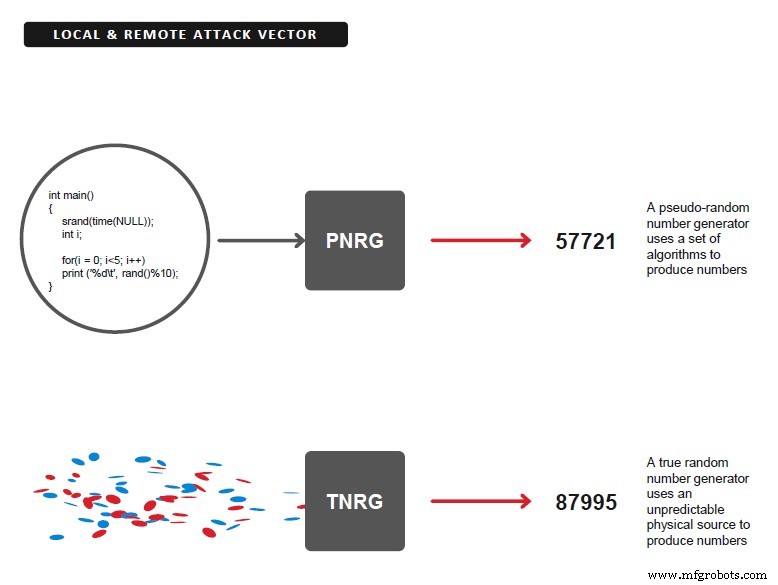

No projeto do Silicon Labs, todas as outras gerações de chaves, além da chave de criptografia, são realizadas por um gerador aleatório verdadeiro compatível com NIST (TRNG). (Imagem:Silicon Labs)

No projeto do Silicon Labs, todas as outras gerações de chaves, além da chave de criptografia, são realizadas por um gerador aleatório verdadeiro compatível com NIST (TRNG). (Imagem:Silicon Labs)

“Nesse projeto, todas as outras gerações de chaves além da KEK são realizadas por um gerador aleatório verdadeiro compatível com NIST (TRNG) e, em seguida, a chave é agrupada com criptografia AES. As tecnologias TRNG e AES são comuns, bem compreendidas, testadas e verificáveis na indústria de segurança. Também usamos chaves de 256 bits para aumentar a força da criptografia AES. Em seguida, aplicamos a proteção de canal lateral de análise diferencial de potência (DPA) no algoritmo AES para fortalecê-lo ainda mais contra esses ataques. Todo o material da chave para o dispositivo é empacotado desta forma, incluindo os pares de chaves de identidade pública / privada ECC gerados e armazenados em uma memória programável de tempo (OTP).

A capacidade de armazenar material de chave com segurança em memória interna ou externa quase ilimitada é uma grande vantagem ao implementar esquemas de segurança em nuvem complexos que requerem muitos pares múltiplos de chaves assimétricas. A alternativa é armazenar as chaves em texto simples, mas essa abordagem requer memórias fisicamente seguras, que são complexas e caras de proteger. A Dow comentou:“Ao projetar o chip, você deve escolher um tamanho ideal de memória segura. No entanto, seja qual for o tamanho que você escolher, é quase garantido que será insuficiente durante a vida útil do produto. ”

Um PUF cria uma chave secreta, aleatória e única; a chave PUF criptografa todas as chaves no armazenamento de chaves seguras, geradas na inicialização e não armazenadas em flash. (Imagem:Silicon Labs)

Um PUF cria uma chave secreta, aleatória e única; a chave PUF criptografa todas as chaves no armazenamento de chaves seguras, geradas na inicialização e não armazenadas em flash. (Imagem:Silicon Labs)

Ele disse que a outra vantagem de seu esquema de gerenciamento de chaves de cofre seguro é que, usando a criptografia AES, você também pode exigir um vetor inicial para alimentar o algoritmo. “Esse vetor inicial é como ter uma senha adicional de 128 bits necessária para realizar qualquer operação de segurança usando essa chave. Essa senha pode então ser usada por um ser humano ou outro aplicativo em execução em nosso chip para fornecer uma autenticação de dois fatores para usar a chave. ”

“Como uma camada adicional de proteção, incluímos um esquema sofisticado de proteção contra violação em nossa tecnologia de cofre seguro que pode destruir os dados de reconstrução do PUF se uma violação for detectada. Uma vez que os dados de reconstrução são destruídos, o material da chave armazenado nunca mais pode ser acessado. Isso efetivamente “une” o dispositivo, já que nenhum algoritmo de criptografia pode agora ser executado, impedindo até mesmo uma inicialização segura. ”

A Silicon Labs escolheu o que disse ser a tecnologia PUF mais confiável do mercado e limitou sua função a fornecer apenas uma única KEK para embrulhar ou desembrulhar o material da chave. Essa chave pode ser protegida ainda mais exigindo outra senha de autenticação de dois fatores. A Dow acrescentou:“Além disso, oferecemos várias fontes de proteção contra adulteração e podemos destruir a chave PUF, tornando-a inútil para descriptografar todas as outras chaves protegidas por ela. Mesmo que os hackers invistam tempo e recursos consideráveis para fazer a reengenharia do dispositivo e recuperar a KEK, eles comprometeram apenas um único dispositivo. ”

Integrado

- Cibernético e a nuvem:Superando os principais desafios de segurança em meio ao aumento de várias nuvens

- Noções básicas de SRAM PUF e como implantá-lo para segurança de IoT

- A segurança continua sendo a principal preocupação da IoT

- Microchip:solução de segurança LoRa ponta a ponta fornece provisionamento de chave seguro

- Renesas:a plataforma Synergy adiciona grupo de MCU S5D3 de baixo consumo de energia com segurança avançada

- Cypress:nova linha de MCUs seguros PSoC 64 fornece segurança certificada PSA

- Casos de uso de IoT interessantes:Novos mecanismos de segurança para carros em rede

- O que é uma chave de segurança de rede? Como encontrar?

- 8 técnicas de criptografia mais comuns para salvar dados privados

- 5 Avanços importantes em segurança cibernética para soluções digitais seguras em 2021