Noções básicas de SRAM PUF e como implantá-lo para segurança de IoT

Este artigo cobre os fundamentos do que é um SRAM PUF (função física não clonável) e como ele funciona, bem como a funcionalidade que ele oferece na segurança da Internet das coisas (IoT) como a âncora de confiança para qualquer dispositivo.

Em qualquer situação, a segurança começa com confiança. Quando você tem um sistema de alarme em sua casa, você divulga seu código PIN apenas para pessoas em quem você confia. Quer seja um familiar ou um vizinho amigo, sem confiança não divulga o seu segredo. E é assim que deve ser!

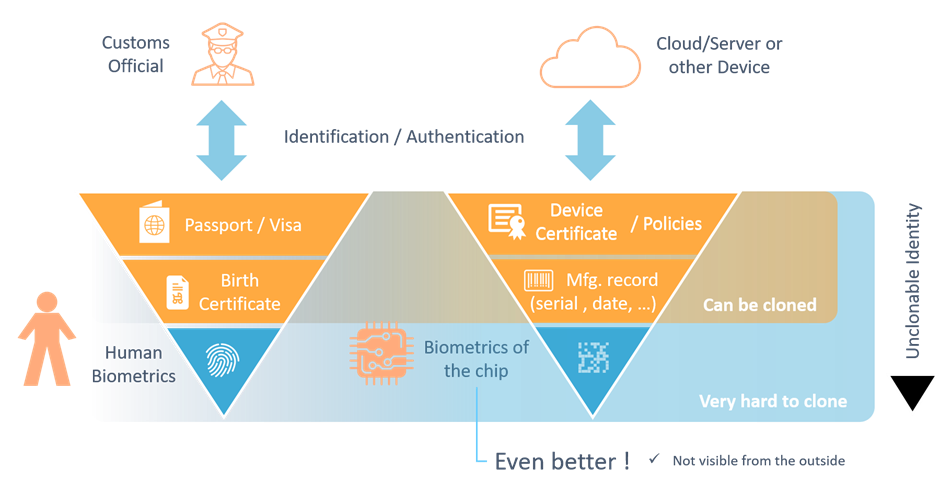

Essa questão de confiança também se traduz em identificação pessoal. Aqui, a base da confiança vem de documentos formais, como passaporte ou certidão de nascimento. No entanto, esses documentos precisam ser “vinculados com segurança” a uma pessoa específica. Isso normalmente funciona com a biometria humana. Todos os documentos de identidade têm algo que vincula o documento à pessoa certa, seja apenas uma foto da pessoa ou uma identificação biométrica por meio de impressões digitais, como nos passaportes modernos. Então, a biometria é a âncora de segurança na qual um sistema com permissões (você consegue cruzar a fronteira?) É construído.

Essa âncora de segurança é necessária para evitar que um documento simples seja copiado e usado por terceiros não autorizados. Se o documento estiver ancorado em algo que não pode ser copiado ou clonado, como impressões digitais, a segurança se torna forte o suficiente para transformar um documento relativamente simples em uma ferramenta de autenticação poderosa.

Um desafio semelhante se aplica à Internet das coisas (IoT). A conexão segura de bilhões de dispositivos de baixo custo só é possível se cada dispositivo tiver a capacidade de proteger dados confidenciais e comunicações seguras. Essa proteção é fornecida por certificados e chaves criptográficas, semelhantes ao passaporte do exemplo anterior. No entanto, essas chaves e certificados também exigem uma âncora de segurança física para garantir que não possam ser copiados para um dispositivo não autorizado, que se faça passar por um genuíno. Uma tecnologia que fornece essa âncora de segurança são as funções físicas não clonáveis (PUFs). Um PUF é uma estrutura física a partir da qual uma chave raiz criptográfica exclusiva do dispositivo e não clonável é gerada. Esta chave raiz é usada para proteger as chaves de aplicativo e certificados de um dispositivo.

Embora existam muitos tipos diferentes de PUFs, nos concentraremos no SRAM PUF por causa de sua confiabilidade, escalabilidade e facilidade de uso. O SRAM PUF é fácil e flexível de implementar de uma maneira que pode ser escalonada em muitos nós de tecnologia diferentes implantados na IoT. É também o único tipo de PUF conhecido hoje que pode ser implementado simplesmente carregando o software em um chip (como alternativa à integração de um bloco IP de hardware dedicado, o que também é possível). O SRAM PUF é uma âncora de segurança baseada em hardware que está crescendo em popularidade devido ao número cada vez maior de dispositivos conectados.

O que é um SRAM PUF?

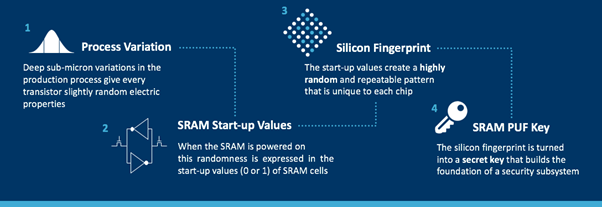

Um PUF utiliza variações submicrônicas profundas que ocorrem naturalmente durante a produção de semicondutores e que dão a cada transistor propriedades elétricas ligeiramente aleatórias. Essas propriedades exclusivas formam a base da identidade única de um chip.

Um SRAM PUF é baseado no comportamento da memória SRAM padrão que está disponível em qualquer chip digital. Cada célula SRAM tem seu próprio estado preferencial toda vez que a SRAM é energizada, resultando de diferenças aleatórias nas tensões de limiar do transistor. Portanto, ao alimentar as memórias SRAM, cada memória produzirá um padrão único e aleatório de 0s e 1s. Esses padrões são como impressões digitais de chip, porque cada um é único para uma SRAM específica e, portanto, para um chip específico.

No entanto, essa chamada resposta SRAM PUF é uma impressão digital “ruidosa” e transformá-la em uma chave criptográfica segura e de alta qualidade requer processamento adicional. Usando o chamado IP “Fuzzy Extractor”, é possível reconstruir exatamente a mesma chave criptográfica sempre e em todas as circunstâncias ambientais.

Essa forma de derivar uma chave das propriedades SRAM tem grandes vantagens de segurança em comparação com o armazenamento de chave tradicional em memória não volátil (NVM). Como a chave não é armazenada permanentemente, ela não está presente quando o dispositivo não está ativo (nenhuma chave em repouso) e, portanto, não pode ser encontrada por um invasor que abre o dispositivo e compromete seu conteúdo de memória.

Como os PUFs SRAM podem ser usados como uma raiz de confiança?

Dispositivos, especialmente dispositivos que fazem parte da IoT, requerem chaves para proteger seus dados, IP e operações. Se a origem dessas chaves puder ser confiável e as chaves forem armazenadas com segurança em hardware que protege contra ataques, elas formam a chamada “raiz de confiança” do dispositivo.

As chaves podem ser provisionadas nos dispositivos pelos próprios fabricantes (também chamados de OEMs) ou em um estágio ainda anterior por um fornecedor de chip. Quando os fornecedores de chips fornecem chips pré-provisionados, isso aumenta o valor do produto que estão vendendo aos OEMs. Se os OEMs decidirem fazer o provisionamento por conta própria, eles normalmente podem comprar chips que custam menos.

Independentemente de qual das duas partes assume a responsabilidade de provisionar as chaves criptográficas, nunca é uma tarefa trivial de realizar. A injeção de chaves secretas em chips requer uma fábrica confiável, adiciona custo e complexidade ao processo de fabricação e limita a flexibilidade. Essa complexidade pode ser evitada fazendo com que as chaves sejam criadas dentro do chip, usando um gerador de números aleatórios interno (RNG) ou um PUF.

Obter uma chave raiz criptográfica em um dispositivo não é o único desafio. O armazenamento seguro de dados confidenciais em dispositivos também está longe de ser trivial. As chaves secretas não podem ser armazenadas simplesmente no NVM, pois o NVM é vulnerável a ataques de hardware. Ataques de hardware que permitem que adversários leiam conteúdo NVM estão se tornando cada vez mais comuns, tornando inviável o armazenamento de chaves desprotegidas. Portanto, há uma necessidade de armazenamento de chaves seguro alternativo. Uma abordagem seria adicionar um elemento seguro ao dispositivo. No entanto, adicionar hardware também acarreta maior complexidade e custo. Um PUF de silício, como o SRAM PUF, pode armazenar com segurança chaves criptográficas sem a necessidade de adicionar qualquer hardware adicional.

A tabela abaixo resume o nível de segurança, sobrecarga da cadeia de abastecimento e custo das opções de tecnologia para provisionamento e armazenamento de chaves criptográficas:

Criação de um cofre de chaves com um SRAM PUF

Quando temos essa chave raiz do SRAM PUF, qual é a próxima etapa para criar a raiz de confiança? A próxima etapa é utilizar a chave SRAM PUF para criar um cofre de chave embutido para proteger todos os dados secretos em um dispositivo. As chaves protegidas por este cofre são necessárias para os serviços e aplicativos de nível superior do dispositivo. Assim, o cofre de chaves permite aplicativos de segurança como autenticação, criptografia de mensagens, criptografia de software / firmware e muito mais.

Com o SRAM PUF, podemos criar um cofre de chaves com as seguintes propriedades:

- Nenhuma chave é armazenada de forma simples - em particular a chave superior ou "raiz"

- Diferentes aplicativos podem armazenar e usar suas próprias chaves exclusivas

- A saída do cofre de chaves pode ser enviada diretamente para um mecanismo de criptografia de hardware

Um cofre de chaves baseado em SRAM PUF implementa as seguintes funções:

- Inscrever-se:a operação de inscrição é normalmente executada uma vez no ciclo de vida do dispositivo. Ele estabelece a chave raiz do PUF que pode ser reproduzida durante a vida útil do dispositivo. A chave raiz PUF nunca sai do dispositivo e nunca é armazenada. É usado para derivar uma segunda camada de chaves que podem ser geradas ou usadas para embrulhar / desembrulhar dados confidenciais. Além disso, são criados dados auxiliares para correção de erros. Esses dados não são confidenciais - não fornecem nenhuma informação sobre a chave raiz do PUF - e, portanto, podem ser armazenados no NVM acessível ao dispositivo. Os dados auxiliares são usados apenas para reconstruir de forma confiável a mesma chave raiz do SRAM PUF em leituras subsequentes do PUF inerentemente ruidoso.

- Iniciar:A operação de início recria a chave raiz PUF interna, usando os dados auxiliares que foram gerados durante o registro, em combinação com uma medição PUF SRAM “ruidosa” recente. Os dados auxiliares gerados em um dispositivo são exclusivos desse dispositivo. O uso de dados auxiliares copiados de um dispositivo diferente ao executar uma operação inicial leva a uma operação com falha com indicação de erro apropriada.

- Wrap:A operação de wrap converte uma chave fornecida externamente em um código de chave (KC), que é uma versão criptografada e autenticada da chave original. Devido a esta proteção, o KC pode ser armazenado desprotegido na planície. O KC permitirá que a chave original seja acessada apenas no dispositivo em que foi "embalada".

- Desembrulhar:a operação de desembrulhar é o reverso da operação de embrulhar, então converte um KC de volta na chave original que foi embrulhada, depois de verificar sua autenticidade.

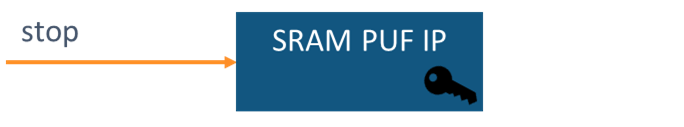

- Parar:a operação de parada pode ser executada sempre que não houver necessidade iminente de realizar outras operações de cofre de chaves. Ele limpa todos os dados confidenciais, incluindo a chave raiz, dos registros internos e pode ser usado antes de entrar no modo de hibernação para reduzir a superfície de ataque.

Derivar várias chaves de um PUF

Uma implementação de um sistema de segurança normalmente requer mais do que uma única chave criptográfica. Isto é porque:

- o comprometimento de uma chave específica para um aplicativo não deve afetar a segurança dos segredos usados por outros aplicativos no mesmo sistema, o que requer que aplicativos diferentes em um sistema usem chaves diferentes.

- diferentes algoritmos criptográficos no sistema esperam chaves com diferentes comprimentos ou diferentes estruturas que são incompatíveis entre si.

- diferentes aplicativos exigem segredos com diferentes tempos de vida, por exemplo, um aplicativo do sistema precisa de várias chaves de curta duração, enquanto um segundo aplicativo requer uma única chave de longa duração.

- as chaves são frequentemente associadas a identidades e usadas para fins de autenticação, o que só é significativo se diferentes usuários do sistema tiverem acesso a diferentes chaves.

Por essas e outras razões, é uma prática recomendada bem estabelecida em design de segurança usar uma única chave apenas para um único propósito e / ou um único aplicativo. No entanto, em muitas situações práticas, uma implementação de um sistema de segurança só tem acesso a um único segredo de raiz, como neste caso, a partir do SRAM PUF. Para atender ao requisito de chave única de uso único, um componente de gerenciamento de chave com a capacidade de gerar várias chaves de aplicativo a partir desse único segredo raiz deve ser usado.

Uma propriedade crucial de várias chaves de aplicativo geradas é que elas são criptograficamente separadas, ou seja, devem ser geradas de tal forma que a divulgação de uma chave derivada particular não afete a força de segurança de qualquer outra chave derivada. Isso significa que métodos de geração simplistas (por exemplo, aplicando operações aritméticas simples ou usando partes sobrepostas de um segredo) estão fora de questão. Em vez disso, uma função de derivação de chave criptograficamente segura (KDF) deve ser usada, que usa primitivas criptográficas (por exemplo, AES ou SHA-256) para garantir a separação criptográfica entre suas saídas. Portanto, a utilização de um KDF bem implementado garantirá que um número virtualmente ilimitado de chaves possa ser derivado de uma única instância SRAM PUF.

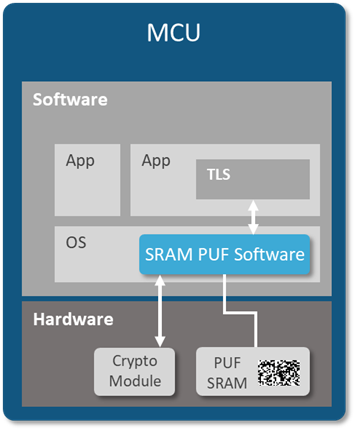

Implementando um SRAM PUF via software

Um dos maiores benefícios de um PUF SRAM que ainda não foi abordado é que ele se baseia em uma estrutura física que está disponível em praticamente qualquer chip:a memória SRAM. Como esse tipo de PUF usa SRAM padrão “pronto para uso”, é a única opção de fonte de entropia de hardware para proteger produtos IoT que não precisam ser carregados na fabricação de silício. Ele pode ser instalado posteriormente na cadeia de suprimentos e até mesmo remotamente adaptado em dispositivos implantados. Isso permite uma instalação remota "brownfield" nunca antes possível de uma raiz de hardware de confiança e abre o caminho para dimensionar a IoT para bilhões de dispositivos.

As funções descritas anteriormente para criar um cofre de chaves e derivar várias chaves podem ser implementadas como IP de hardware ou software. O único hardware necessário para desenvolver um PUF é a estrutura física única real do próprio PUF. Portanto, em qualquer dispositivo em que o acesso a SRAM (não inicializado) esteja disponível para os algoritmos de PUF, um PUF de SRAM funcional pode ser implementado. Esta propriedade torna o SRAM PUF único no espectro de diferentes PUFs do mercado. Para o conhecimento do autor, o SRAM PUF é o único tipo atualmente existente de PUF que pode ser implementado em hardware simplesmente carregando o software em um dispositivo.

Conclusão

Sem confiança não há segurança. Qualquer solução de segurança começa com algo que irá provar a identidade do sujeito - se esse sujeito é uma pessoa que receberá documentos de identidade ou um chip a ser implantado na IoT - sem sombra de dúvida. Neste artigo, apresentamos a tecnologia SRAM PUF como uma raiz de confiança confiável, escalonável e fácil de usar para qualquer dispositivo IoT. Quer seja implementado como um bloco de IP de hardware dedicado ou como software carregado em um dispositivo, ele cria uma chave raiz criptográfica confiável a partir de variações minúsculas e exclusivas do dispositivo no silício dos chips. Usando um SRAM PUF, é garantido que a chave raiz de um dispositivo não é conhecida por ninguém na cadeia de abastecimento e não pode ser alterada ou clonada se o dispositivo cair em mãos não confiáveis. Ao estender a funcionalidade de segurança sobre este segredo de raiz, um cofre confiável para dados confidenciais e chaves secretas pode ser construído e todas as chaves adicionais exigidas pelo dispositivo podem ser derivadas e protegidas. É por isso que os PUFs SRAM são uma ótima maneira de proteger seu sistema do solo (ou do silício).

Tecnologia da Internet das Coisas

- Dicas de segurança IIoT e tendências para 2020

- Como a IoT está tratando das ameaças à segurança em petróleo e gás

- A busca por um padrão universal de segurança IoT

- Como você se prepara para IA usando IoT

- A segurança e a privacidade estão impedindo a IoT?

- Avaliando o risco de TI - como e por quê

- Como as empresas podem aproveitar a IoT para coleta e análise de dados em larga escala

- Automação e IoT:Uma combinação perfeita para logística e segurança de saúde

- Três etapas para segurança global de IoT

- Tornando Memphis ‘inteligente’:Visibilidade, controle e segurança para dispositivos IoT