A realidade de hackear… .ou uma nova realidade de hackear?

Vivemos em um mundo ciber-vulnerável - um mundo governado por dados. Os dados englobam quase todos os aspectos de nossa vida pessoal e pública. Ele é amplamente compartilhado, distribuído, armazenado e acessado e está constantemente em risco. Mega-hacks recentes, como os do Target, Yahoo e Ashley Madison, entre outros, demonstram que o vazamento de informações pessoais e o uso indevido de nossos dados são inevitáveis em um mundo que está se tornando cada vez mais conectado e centrado nos dados.

Por mais preocupantes que sejam esses hacks, devemos estar cientes de que, no final das contas, o risco é apenas o uso indevido de dados. Sem dúvida, ataques como esses podem ter efeitos devastadores na vida das pessoas, mas seu resultado é limitado ao mundo virtual e não pode atingir o mundo físico, pelo menos não diretamente.

Veja também: O VA dos EUA protege sua tosse de hacking

Tudo isso está mudando agora, à medida que nosso mundo está gradualmente se tornando um ciberfísico. A Wikipedia define um sistema ciberfísico como aquele em que os componentes físicos e de software estão profundamente interligados. Ou seja, os sistemas físicos controlam, e são controlados, por componentes eletrônicos.

Um bom exemplo de sistema ciberfísico é um carro moderno, com aproximadamente 60% de seus custos associados à engenharia eletrônica. Freqüentemente, há mais de 100 unidades eletrônicas em um veículo moderno que afetam componentes mecânicos e físicos essenciais, como freios, sistema de direção e mecanismo de travamento da porta.

Outro exemplo é uma fábrica que não é apenas monitorada por software, mas, em grande medida, também é controlada por ele, geralmente por meio de interfaces sem fio remotas.

Esses são apenas dois exemplos, mas muitos outros existem em incontáveis setores verticais, como sistemas de transporte inteligentes, dispositivos médicos e automação residencial - também conhecida como casa inteligente.

Diferente da IoT

Um sistema ciberfísico está intimamente ligado, mas não é sinônimo de Internet das Coisas (IoT). Os dispositivos IoT são normalmente os controladores do domínio físico cibernético. Eles usam uma ou várias tecnologias de conexão (por exemplo, celular ou Bluetooth) e são regidos por provedores de serviços ou aplicativos de usuário em um dispositivo móvel. Por exemplo, o aplicativo para iPhone fornecido pelo fabricante do veículo permite que você desbloqueie o carro ou dê partida no motor remotamente. O aplicativo de alto-falante inteligente Amazon Echo, que controla a iluminação da sua casa, é outro bom exemplo.

O que é comum a esses exemplos é que eles nos permitem, como usuários finais, manipular funções físicas sem fio.

Nosso controle sobre esses sistemas termina no controlador IoT (o sistema de telemática do veículo ou o alto-falante inteligente, respectivamente). Os controladores IoT se comunicam com objetos físicos usando dois elementos-chave - sensores e atuadores. Os sensores medem as propriedades do mundo físico (por exemplo, a temperatura de uma centrífuga) e as informam ao controlador. Os atuadores manipulam o mundo físico (por exemplo, mantêm o carro em sua faixa) ao comando do controlador.

A cola que conecta tudo isso é o software na forma de código e dados, e é o software, não o amor, que faz nosso mundo do século 21 girar. É aí que está o problema - o código do software inevitavelmente tem bugs e cheiros de design, que podem potencialmente levar a sérios problemas de segurança - o que chamaríamos de explorável.

O número real de bugs exploráveis por 1.000 linhas de código depende de vários fatores, incluindo a pesquisa que você deseja ler. Mas mesmo pela pesquisa mais otimista, o veículo médio, com cerca de 100 milhões de linhas de código, provavelmente terá alguns milhares de bugs exploráveis - isso é o que chamamos de paraíso do hacker.

Antes de entrarmos em pânico, se livrar de nossos carros e voltar para as carruagens puxadas por cavalos, é importante notar que os carros são seguros e que esse número não representa necessariamente alguns milhares de maneiras pelas quais seu carro poderia ser manipulado para matá-lo como você é dirigindo. Para realmente avaliar o quão vulnerável um sistema é para atacá-lo, é necessário analisá-lo minuciosamente. Muitos fatores devem ser levados em consideração, como a motivação do invasor e o acesso ao alvo. Ainda assim, a preocupação geral é válida, e não menos válida é "como chegamos aqui?"

Minha resposta pode pegar você de surpresa. Acho que foi quase inevitável chegarmos a esse ponto. A história tem mostrado, repetidamente, que os mercados são movidos por recursos, com a segurança ficando para trás. Quando os primeiros computadores foram conectados à Internet, apenas um punhado de especialistas pensava nas questões de sua arquitetura insegura inerente. Claro, eles foram amplamente ignorados porque não contribuíram para os resultados financeiros.

O resultado foi que gradualmente nos familiarizamos com um mundo de cibercriaturas místicas, como vírus, worms e malware. Demorou para a indústria reagir, porque sempre é mais difícil adicionar segurança a um ambiente de produção. Aos poucos, programas antivírus e firewalls foram inventados e conseguimos seguir em frente. Os PCs têm seus problemas de segurança, mas a economia não entrou em colapso e o céu não caiu.

A próxima onda de conectividade

Um caminho semelhante pode ser traçado à medida que avançamos para a próxima onda de conectividade - dispositivos móveis inteligentes e a evolução dos sistemas de TI. Os caras da segurança estão sempre soprando seus apitos no portão, gritando que devemos construir a segurança nos estágios iniciais de design, mas os drivers de mercado estão pressionando por recursos, mais deles e mais rápido.

O mesmo está acontecendo no mundo da IoT? Dados recentes sugerem que este é realmente o caso. Portanto, você pode se sentir confortado pela premissa de que deixamos a dinâmica da tecnologia seguir seu curso, adicionando segurança como uma reflexão tardia, da mesma forma que fazíamos no passado. No entanto, há uma observação muito importante, que gostaria de ver neste artigo - a tolerância para erros cai drasticamente cada vez que nos tornamos mais dependentes do software.

Conseguimos superar a perda de dados em nossos computadores pessoais e telefones hackeados. Nós lutamos com violações de dados colossais em bancos de dados de cartões de crédito e nossas informações mais pessoais. Seremos capazes de lidar com um mega-hack real que compromete, ou pior ainda, prejudica irrevogavelmente nosso mundo físico?

Uma ideia melhor seria investir em segurança desde o projeto. Esses especialistas podem estar certos desta vez.

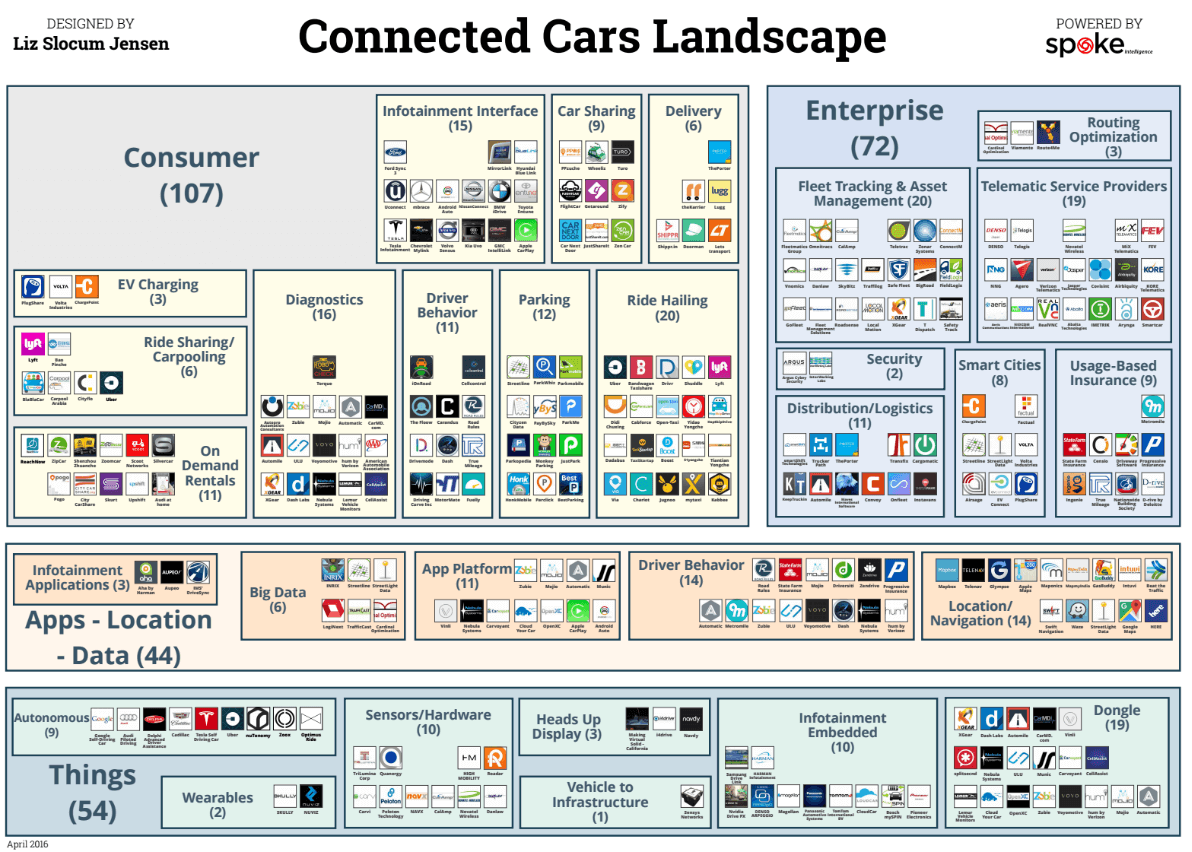

Este artigo faz parte de nossa série de carros conectados. Você pode baixar uma versão em alta resolução da paisagem com 250 empresas aqui.

Tecnologia da Internet das Coisas

- Enfrentando o Novo Mundo de Gerenciamento da Internet das Coisas

- O Mundo dos Corantes Têxteis

- Testes de realidade sofridos pela indústria de tinturas em todo o mundo

- Nascido conectado:uma nova era em inovação móvel

- Manutenção no mundo digital

- Descobrindo o ponto cego da IoT em um mundo pós-pandêmico

- G.hn está abrindo a porta para novas oportunidades industriais

- Redefinindo as expectativas no mundo industrial da IoT

- Software AG Prevê o Futuro da IoT

- A 'Internet das Coisas' - da palavra da moda à realidade?