Provisionando sensores inteligentes para a IoT

A internet das coisas (IoT) não é estranha para a maioria de nós neste momento. Os dispositivos IoT podem ser vistos como pertencentes aos mercados de consumo, médicos ou industriais. Seja o dispositivo uma campainha de vídeo, uma bomba de insulina ou um sensor industrial, o usuário enfrentará dois desafios significativos:1) conectar o dispositivo física/logicamente à rede e 2) garantir que o dispositivo tenha as credenciais adequadas para permitir que ele interopere com outros dispositivos na mesma rede ou com o(s) servidor(es) que devem coletar os dados do dispositivo. Esses desafios podem ser amplamente agrupados em um processo conhecido como provisionamento.

Aprovisionamento Básico

O maior desafio no processo de provisionamento é a capacidade de garantir que um dispositivo e a conexão com a rede/servidor sejam seguros. Isso depende muito de técnicas de criptografia assimétrica e simétrica e da existência de certificados digitais.

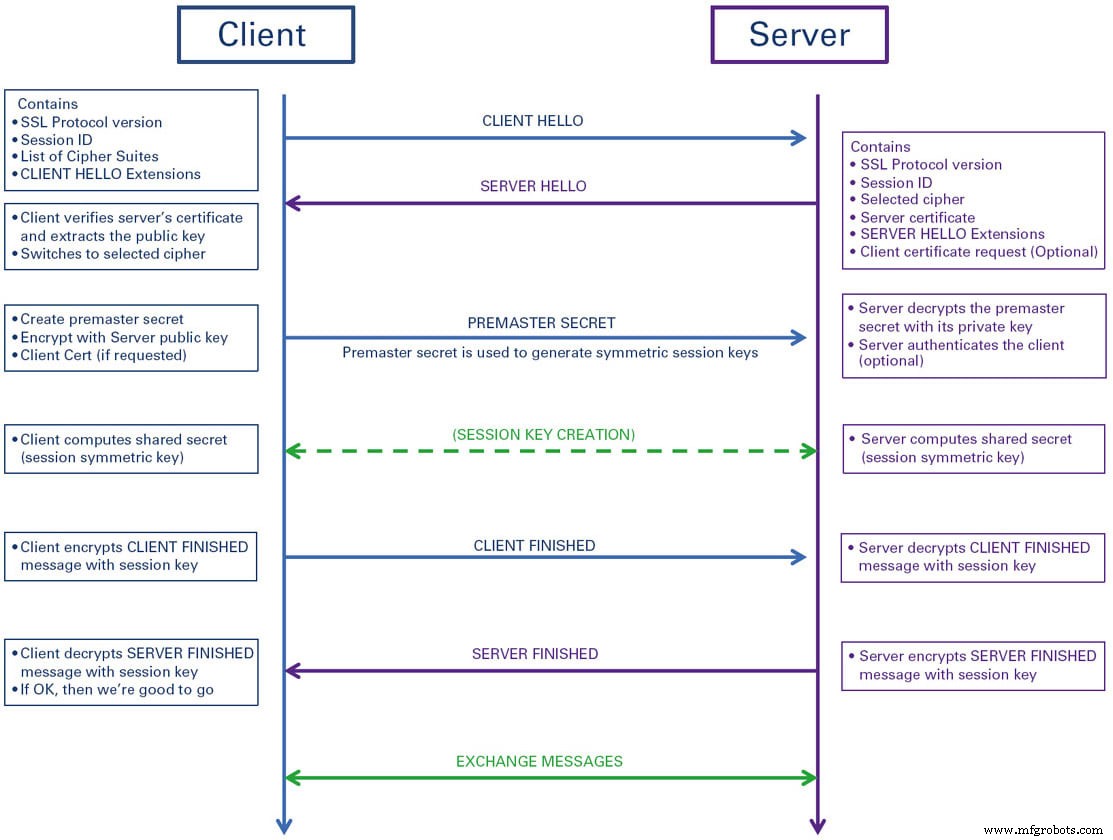

No caso de criptografia assimétrica, existe um par de chaves público/privado matematicamente relacionado. Se algo for criptografado com a chave pública, somente a chave privada poderá descriptografá-lo. Isso é diferente da criptografia simétrica, em que a mesma chave é usada para criptografar e descriptografar a mensagem. A criptografia simétrica requer menos recursos (por exemplo, menos bits na chave, o que resulta em criptografia mais rápida) para obter melhor segurança do que com criptografia assimétrica. No entanto, a criptografia simétrica exige que as chaves sejam trocadas de alguma forma que não possa ser vista por um intruso. O que normalmente é feito é usar a chave pública do destino para criptografar uma chave pré-mestre, enviá-la para o destino e, em seguida, o destino usa sua chave privada para descriptografar a chave pré-mestre e gerar a chave de sessão compartilhada. É assim que a troca de chaves Diffie-Hellman permite o uso de criptografia simétrica mais rápida e forte usando um handshake que aproveita a criptografia assimétrica.

O primeiro requisito para provisionamento é que o dispositivo IoT tenha um mecanismo de identidade exclusivo. Isso pode ser uma parte do processo de fabricação do dispositivo em que um chip de identidade faz parte da lista de materiais, ou o que muitos fabricantes de microprocessadores estão fazendo hoje em dia - gravando uma identidade exclusiva com chaves públicas e privadas no processador durante a fabricação. Isso é chamado de provisionamento durante a cadeia de suprimentos.

Podemos ver que as etapas básicas usadas para provisionar dispositivos IoT dentro da empresa ou com provedores de serviços, como Amazon Web Services, Google Cloud ou Microsoft Azure, seguem um processo semelhante:

- Inscrição do dispositivo

-

Crie um registro no servidor que inclua metadados para o dispositivo IoT. Isso pode incluir um número de série ou outro identificador de dispositivo exclusivo, localização do dispositivo e outros dados que ajudam a empresa que usa o dispositivo IoT a entender sua função.

-

- Geração de chaves

-

Se o dispositivo IoT tiver um chip de identidade exclusivo, como um Trusted Platform Module (TPM) ou tiver um conjunto de chaves públicas e privadas instaladas no momento da fabricação, essa geração de chave já estará concluída. No entanto, se ainda não existir um conjunto de chaves, o instalador pode gerar um conjunto usando ferramentas como o OpenSSL. Ou se um dos provedores de nuvem estiver sendo usado, o provedor de serviços normalmente terá um mecanismo de geração de chaves. As chaves pública e privada precisarão ser armazenadas no dispositivo, com a chave privada colocada em algum tipo de armazenamento protegido para evitar que seja lida do dispositivo em campo. Por motivos de segurança, sugere-se que as chaves tenham pelo menos 2048 bits ou mais se forem usados algoritmos baseados em RSA ou 256 bits ou mais para algoritmos baseados em curva elíptica.

-

- Gerar um Certificado

-

No momento da ativação, o dispositivo gera uma solicitação de assinatura de certificado (CSR) e envia essa CSR para uma autoridade de certificação (CA) para assinatura. A CA geralmente é um terceiro confiável, como Digicert, GlobalSign ou até mesmo o provedor de serviços em nuvem. O dispositivo envia sua chave pública e alguns metadados no CSR e a CA gera um certificado SSL (Secure Socket Layer) (normalmente um certificado X.509). Ele assina esse certificado com a chave privada da CA antes de enviá-lo de volta ao dispositivo. Depois que o dispositivo tiver um certificado, ele poderá participar de um handshake de segurança da camada de transporte (TLS) que pode estabelecer um link criptografado para o servidor. Como o certificado é assinado pela chave privada de um terceiro confiável, podemos afirmar que o dispositivo que controla a chave privada associada à chave pública no certificado é conhecido e confiável.

-

Também é possível gerar um certificado “autoassinado”. Se, por exemplo, o dispositivo fosse fabricado internamente e usado apenas pelo fabricante, não haveria necessidade de uma CA externa para certificá-lo. Usando ferramentas como o OpenSSL, o fabricante pode gerar o par de chaves pública/privada e o certificado e copiá-los para o armazenamento seguro no dispositivo à medida que o dispositivo sai da linha de fabricação.

-

- Aprovisionar o dispositivo

-

Com as chaves e o certificado, o dispositivo agora pode afirmar sua identidade para o provedor de serviços iniciando um link seguro via TLS ou a versão de datagrama do TLS conhecida como DTLS. O handshake TLS/DTLS estabelece uma chave de criptografia simétrica que pode ser usada para transferência segura de dados subsequente entre o dispositivo e o provedor de serviços para que o dispositivo possa ser registrado e os dados armazenados no registro gerado com o provedor de serviços na etapa 1.

-

O handshake é usado para implementar uma troca de chave segura para estabelecer um link de criptografia simétrico. Uma vez que o link é estabelecido, os dados podem ser transferidos do dispositivo para o servidor sem medo de comprometimento por ataques cibernéticos. Por exemplo, ataques man-in-the-middle (MITM), em que um intermediário intercepta a comunicação em trânsito, serão evitados, pois o intruso não possui a chave simétrica usada na criptografia em massa. Versões mais recentes do handshake TLS (TLS 1.3) reduzem drasticamente essa troca de mensagens para oferecer suporte a transferências de menor latência de dispositivos para os sistemas de coleta de dados.

Aprovisionamento em massa

Até este ponto, a discussão de provisionamento estava focada em ter um humano no loop para singleton ou um pequeno número de dispositivos. A segurança também se concentrou amplamente no uso de criptografia e no ser humano capaz de atestar a autenticidade do dispositivo ao retirá-lo de sua embalagem original. No entanto, ao trabalhar em escalas industriais, essa exigência de um ser humano fisicamente envolvido é impraticável.

Por exemplo, muitos dos edifícios inteligentes mais recentes contêm milhares de sensores, incluindo sensores de luz ambiente, sensores de qualidade do ar, microfones para determinar a ocupação da sala e sensores de temperatura e umidade, apenas para citar alguns. Se um humano tivesse que provisionar cada um desses dispositivos manualmente, isso rapidamente se transformaria em um trabalho em tempo integral. No entanto, as identidades desses dispositivos e suas credenciais de segurança precisarão ser garantidas. Então, como os dispositivos podem ser provisionados em massa sem intervenção humana?

Primeiro, devemos entender que os dispositivos industriais de IoT ainda possuem os dois requisitos básicos que foram discutidos no início. O operador precisará associar os dispositivos a uma rede e verificar a identidade dos dispositivos e sua segurança antes de conceder-lhes acesso ao servidor ou provedor de serviços que está coletando e analisando as saídas do sensor. A conexão física com a rede irá variar de acordo com os meios de comunicação e ser capaz de afirmar uma identidade exigirá o uso de certificados digitais. Para dar suporte ao provisionamento em massa, é melhor incorporar o par de chaves pública/privada e o certificado do dispositivo na cadeia de suprimentos, para que o dispositivo saia da caixa pronto para gerar a solicitação de assinatura de certificado e lidar com o handshake de provisionamento.

Naturalmente, muitos dispositivos IoT usarão algum tipo de protocolo sem fio, especialmente se lidarem com aplicativos greenfield. Há uma infinidade de opções, incluindo celular, Wi-Fi, Zigbee, LoRaWAN, SigFox e muito mais. No entanto, se estivermos atualizando um aplicativo legado, ainda é possível que Ethernet, RS-485, ProfiBus ou muitas outras tecnologias com fio mais antigas estejam em uso. No caso das interfaces cabeadas, o acesso à rede pode ser tão simples quanto conectar o cabo no dispositivo. No entanto, os protocolos sem fio são um pouco mais complicados.

Se a conectividade for por meio de uma conexão de celular, o provisionamento provavelmente será tratado pelo provedor de celular na forma de um cartão SIM (Subscriber Identification Module) ou um dos módulos eSIM incorporados mais recentes. Quando a operadora pega o identificador da International Mobile Equipment Identity (IMEI) do dispositivo e o associa a um SIM/eSIM específico em seus bancos de dados internos, a operadora tem um meio único de identificar o dispositivo. Essa identidade exclusiva é usada para validar o dispositivo como um membro legítimo da rede da operadora e fornecer provisionamento ao dispositivo pelo ar. Portanto, tendo uma lista dos números IMEI e seus SIM/eSIM associados, todos os dispositivos podem ser ativados/provisionados sem intervenção humana. Esse mesmo tipo de abordagem pode ser aplicado a outras tecnologias sem fio do tipo celular, como LoRaWAN.

Tecnologias como a malha Bluetooth, cada vez mais encontrada em edifícios inteligentes, também possuem uma estratégia de provisionamento embutida baseada nos mesmos conceitos de par de chaves pública/privada e certificado digital embutido no dispositivo. Por meio de um protocolo de provisionamento bem definido e handshakes de segurança associados, um novo dispositivo pode ser adicionado à rede com segurança em questão de milissegundos sem interação humana. Esse mesmo tipo de cenário de provisionamento pode ser encontrado em várias opções de conexão IoT.

Considerações finais sobre provisionamento de IoT

Conectar e provisionar seus dispositivos em sua rede requer uma reflexão considerável sobre a segurança e o processo de provisionamento. Felizmente, com credenciais de segurança da cadeia de suprimentos e novos protocolos e técnicas de provisionamento, o processo pode ser realizado com um mínimo de interação humana e significativamente menos tempo do que era necessário no passado. A geração automatizada de certificados e protocolos de segurança bem definidos podem garantir que nossos dispositivos tenham uma identidade válida e sempre usarão geração de chave segura e comunicações criptografadas entre eles e os servidores/provedores de serviços.

Os principais provedores de serviços em nuvem pensaram bastante por trás de seus mecanismos de provisionamento, com etapas e protocolos de provisionamento bem definidos. Infelizmente, cada provedor de serviços usa um conjunto diferente de APIs e abordagens. No entanto, o fluxo geral de provisionamento é o mesmo entre os fornecedores e pode ser facilmente automatizado para casos de implantações em massa. Há também uma infinidade de empresas que se concentram em dispositivos de provisionamento de IoT e abordagens de automação, se houver infraestruturas legadas ou internas necessárias para a empresa. Portanto, embora todos precisem considerar as questões de provisionamento em um ponto ou outro, sejam eles consumidores ou empresas, pelo menos você poderá capitalizar as abordagens existentes e não terá que abrir novos caminhos.

Este artigo foi escrito por Mike Anderson, arquiteto de sistemas embarcados e consultor do setor. Para mais informações, entre em contato com o Sr. Anderson em Este endereço de e-mail está protegido contra spambots. Você precisa habilitar o JavaScript para visualizá-lo. ou visite http://info.hotims.com/82319-160 .

Sensor

- Facilitando o provisionamento de IoT em escala

- Dados inteligentes:a próxima fronteira na IoT

- IoT:A cura para os custos crescentes de saúde?

- O que a IoT significa para a fábrica inteligente?

- A IoT é um divisor de águas para a manutenção da frota

- Encontrando o retorno para a fabricação inteligente

- O caminho para uma fábrica inteligente interconectada para OEMs de dispositivos médicos

- Material para a próxima geração de sensores inteligentes

- O que o 5G fará pela IoT/IIoT?

- Aplicativos inovadores de sensores de IoT abrem o caminho para o futuro