Identificação de requisitos para aumentar a privacidade em designs incorporados

À medida que os dispositivos conectados à Internet se tornam mais comuns, eles aumentam o risco à privacidade. Felizmente, agora existem muitos chips e serviços disponíveis no mercado para ajudar os projetos a resistir a intrusões e impedir o acesso não autorizado a dados privados. A chave está em identificar as ameaças específicas que precisam de mitigação.

Em termos gerais, a privacidade envolve manter as informações designadas inacessíveis sem a autorização do proprietário das informações. Privacidade envolve segurança; as informações não podem ser mantidas em sigilo sem também mantê-las seguras. Mas eles não são a mesma coisa. A segurança das informações também envolve a prevenção de alterações ou destruição maliciosas. Nesse sentido, as informações podem ser mantidas em segurança sem serem mantidas em sigilo.

Existem muitos motivos para manter as informações privadas, sendo um dos principais os muitos regulamentos e requisitos governamentais em todo o mundo para manter a privacidade das informações que podem ser associadas a um indivíduo, conhecidas como informações de identificação pessoal (PII). Muito do que constitui PII é óbvio - coisas como o nome de uma pessoa, endereço, números de conta, localização, estado de saúde, imagens e atividades são PII que a maioria reconheceria como merecedoras de privacidade.

Mas outros tipos de informações que podem precisar ser mantidos em segurança não são tão obviamente particulares, porque as informações em si não são pessoalmente identificáveis. Emparelhado com uma segunda peça de informação, no entanto, essa primeira peça pode se tornar identificável, exigindo privacidade. Por exemplo, a configuração de temperatura de um termostato conectado pode não parecer que precisa de proteção de privacidade. Em algum lugar, um termostato está ajustado para 55 graus. E daí? No entanto, pareie essa configuração com informações sobre a localização atual do termostato e, de repente, ela se torna pessoal. Alguém sabendo que uma determinada casa tem seu termostato ajustado para 55 graus pode permitir que deduza que os proprietários estão de férias e que a casa é relativamente segura para arrombar.

Em dispositivos eletrônicos, as informações ou dados que precisam ser mantidos em segurança são substanciais. Tanto os dados em repouso, ou seja, na memória ou armazenamento, quanto os dados em movimento, que passam pela rede ou ao longo de fios e circuitos, precisarão de proteção. Se essa proteção envolver criptografia, o que geralmente acontece, as chaves de criptografia também devem ser protegidas. E, além dos dados pessoais e chaves presentes ou em movimento, os designers podem precisar garantir que o software e o firmware do sistema estejam protegidos contra adulteração, para que um "malfeitor" altere o comportamento do sistema para divulgar informações que deveriam ser mantidas em sigilo.

Há também um número substancial e crescente de maneiras pelas quais a segurança dos dados eletrônicos pode ser comprometida. Atacantes remotos podem espionar as comunicações da rede. Um “intermediário” pode interceptar mensagens em trânsito e fingir ser o destinatário pretendido, passando mensagens entre as partes legítimas para ocultar a interrupção. Um atacante remoto também pode enviar mensagens que acionam as fraquezas do sistema, inserir malware durante o provisionamento ou atualizações over-the-air ou explorar outras vulnerabilidades de código.

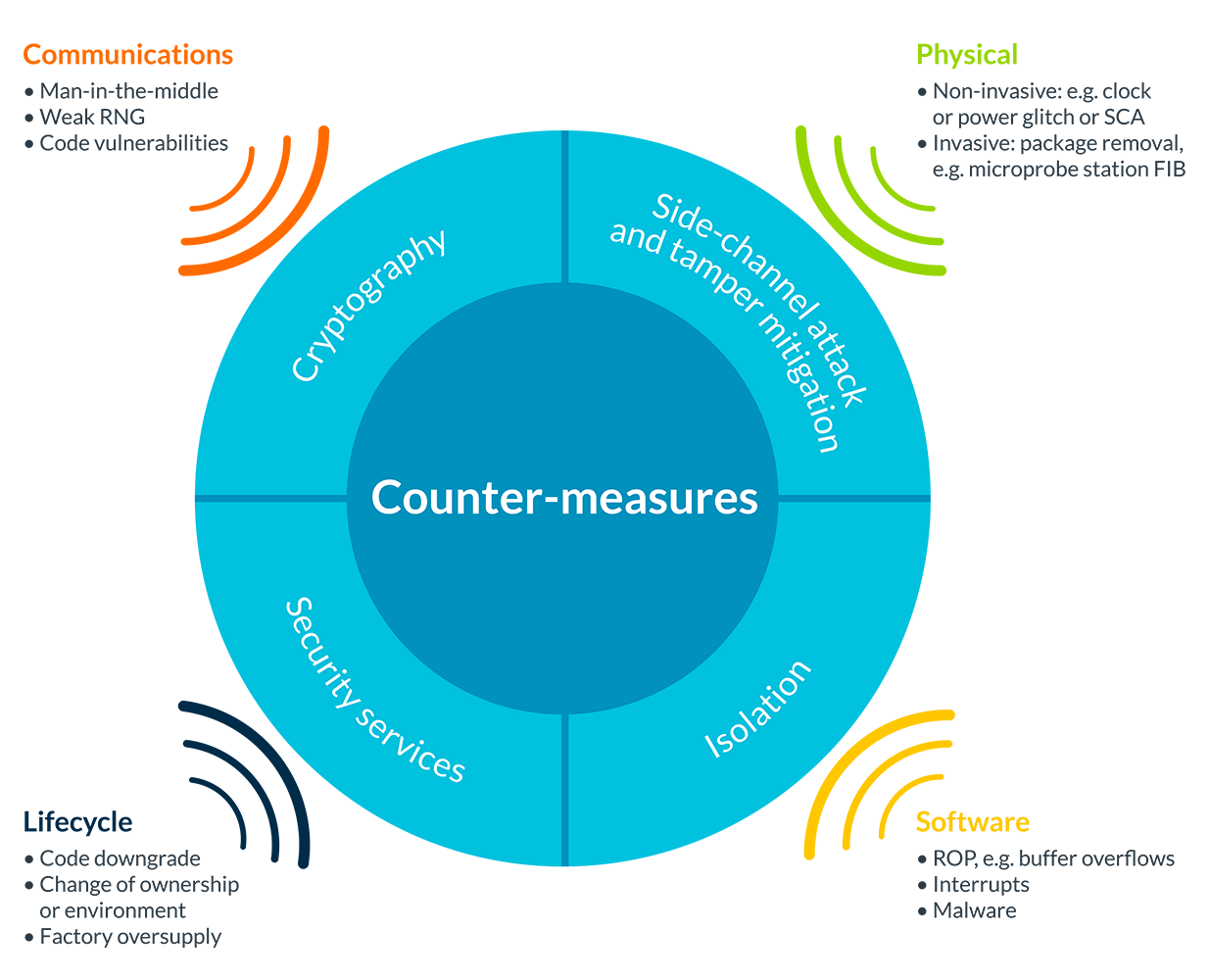

Figura 1: Existem muitas formas de ataque que podem comprometer a segurança dos dados, exigindo muitas contramedidas diferentes. (Fonte da imagem:ARM)

Se o invasor tiver acesso físico, ou apenas proximidade, a um sistema, avenidas de ataque adicionais serão abertas, tanto intrusivas quanto não intrusivas. A sondagem dos barramentos de sinal pode revelar informações privadas à medida que elas fluem pelo sistema. O monitoramento de linhas de energia ou radiação EMI pode fornecer informações que permitem a recuperação de chaves de criptografia. Alterar o conteúdo ou até mesmo substituir os dispositivos de armazenamento de código também é possível com acesso físico, assim como retirar a embalagem para expor a matriz para sondagem e análise.

Os ataques de acesso físico à segurança dos dados também podem ocorrer em momentos diferentes da implantação do dispositivo. Os malfeitores podem copiar chaves de criptografia ou até mesmo clonar sistemas inteiros durante a fabricação e montagem, por exemplo. O clone de um dispositivo pode então operar em um sistema como se pertencesse a ele, contornando quase todas as formas de segurança com atividade "interna". E quando um dispositivo é retirado de serviço e descartado, alguém pode adquiri-lo e extrair informações quando quiser.

Nenhum método único fornece segurança contra a miríade de tipos de ataque possíveis e implementar todos os métodos de segurança possíveis pode ser proibitivamente caro. Além disso, as oportunidades de ataque e os riscos variam de acordo com o aplicativo. Portanto, os desenvolvedores devem escolher cuidadosamente quais métodos irão implementar. O lugar para começar é antes de iniciar o design detalhado, criando um modelo de ameaça. O modelo deve considerar não apenas o próprio dispositivo, mas os sistemas conectados a ele. Ele também deve examinar o ambiente de configuração operacional normal do dispositivo, bem como durante todo o seu ciclo de vida.

No desenvolvimento do modelo de ameaça, existem várias etapas que os desenvolvedores devem seguir:

-

Identifique os ativos (dados) que eles precisam proteger. Para privacidade, isso incluirá quaisquer PII presentes ou em movimento por meio do dispositivo. Ele também deve incluir chaves de criptografia, se usadas, e pode precisar incluir firmware do sistema, códigos de identidade, metadados de mensagens e muito mais.

-

Identifique os tipos de ataque aos quais esses ativos podem estar sujeitos, estime sua probabilidade e avalie o impacto de um ataque bem-sucedido. Certifique-se de incluir todo o ciclo de vida do dispositivo, incluindo fabricação, implantação e descarte. Isso ajudará a identificar quais ameaças são graves o suficiente para exigir mitigação.

-

Determine as contra-medidas que serão necessárias e seu custo de implementação em termos de tempo de design, desempenho e listas de materiais.

O modelo de ameaça assim desenvolvido ajudará a orientar os atributos de design de hardware e software necessários para proteger a privacidade dos dados. Felizmente, a indústria de semicondutores tem desenvolvido vários dispositivos e serviços que tratam da maioria das ameaças e oferece suporte ao desenvolvedor na identificação da aplicação das contramedidas corretas.

Tecnologia da Internet das Coisas

- Classificando os requisitos de IA em evolução

- Co-simulação para designs baseados em Zynq

- Seu sistema está pronto para a IoT?

- Fazendo os dados de IoT trabalharem para sua empresa

- Principais desafios no gerenciamento de privacidade de dados para empresas de 2021-23

- Tableau, os dados por trás das informações

- Vestíveis no local de trabalho levantam novos dilemas de privacidade para funcionários e empresas

- Principais tendências de IoT a serem observadas em 2019

- DataOps:o futuro da automação de saúde

- Automação industrial abre caminho para automação de informações