Segurança para IoT:O que a IoT Industrial pode aprender com o recente ataque DDoS?

O ataque Mirai DDoS (negação de serviço distribuída) na sexta-feira passada revelou uma fraqueza fundamental das implantações de IoT atuais e mostrou a necessidade absoluta de novos modelos de segurança. O ataque DDoS foi contra o dispositivo IoT do consumidor, mas existem muitos paralelos entre o IoT do consumidor e o industrial. Este ataque envolveu 10s de milhões de endereços IP [i], um número enorme e sem precedentes de dispositivos. Infelizmente, parece que foi bastante fácil de realizar, especialmente porque o código-fonte do botnet Mirai é facilmente acessível. A principal ferramenta para invadir uma variedade de dispositivos IoT de consumidor (câmeras habilitadas para internet, DVRs, etc.) era um conjunto de senhas padrão definidas pelo fabricante. [ii] Quantos encontraram senhas padrão em dispositivos industriais operacionais? Ou talvez seja melhor perguntar, quantos já se depararam com uma senha que foi alterada? O último provavelmente seria mais fácil de contar.

O ataque Mirai DDoS (negação de serviço distribuída) na sexta-feira passada revelou uma fraqueza fundamental das implantações de IoT atuais e mostrou a necessidade absoluta de novos modelos de segurança. O ataque DDoS foi contra o dispositivo IoT do consumidor, mas existem muitos paralelos entre o IoT do consumidor e o industrial. Este ataque envolveu 10s de milhões de endereços IP [i], um número enorme e sem precedentes de dispositivos. Infelizmente, parece que foi bastante fácil de realizar, especialmente porque o código-fonte do botnet Mirai é facilmente acessível. A principal ferramenta para invadir uma variedade de dispositivos IoT de consumidor (câmeras habilitadas para internet, DVRs, etc.) era um conjunto de senhas padrão definidas pelo fabricante. [ii] Quantos encontraram senhas padrão em dispositivos industriais operacionais? Ou talvez seja melhor perguntar, quantos já se depararam com uma senha que foi alterada? O último provavelmente seria mais fácil de contar. É fácil pensar que esse ataque específico pode não ter a mesma forma em uma rede industrial. Existem várias diferenças no design de rede, tipos de dispositivos usados, gerenciamento de rede e controle de acesso. No entanto, a estratégia usada neste ataque é muito relevante para aplicações industriais. Explorar um ou vários dispositivos comprometidos, que não são o alvo principal, para derrubar outro dispositivo ou toda a rede - precisamos planejar uma defesa contra esse tipo de ataque.

Existem algumas características principais desse ataque, especialmente em relação aos dispositivos de onde foram lançados:

-

Os dispositivos são implantados em locais remotos e difíceis de gerenciar. As atualizações de software são esporádicas, se é que acontecem.

-

Os dispositivos funcionam sem manutenção direta ou envolvimento do operador. ‘Administradores’, se estiverem envolvidos, apenas configure e esqueça.

-

Os dispositivos têm acesso a uma rede mais ampla e compartilham dados na rede.

-

O dispositivo pode ser facilmente comprometido.

-

Os dados na rede dependem de um nível de segurança de rede ou transporte e não são inerentemente seguros.

-

Os dispositivos comprometidos não eram o alvo final, mas ferramentas para atingir um objetivo diferente. Isso significa que há pouco incentivo para os fabricantes de dispositivos gastarem dinheiro para projetar sistemas seguros.

Isso soa como uma rede industrial com a qual você já trabalhou? É para mim.

Embora gostemos de pensar que dispositivos e redes industriais têm melhor segurança do que isso, infelizmente não é o caso. Precisamos apenas olhar para o ataque de 2015 aos sistemas SCADA de distribuição de eletricidade na Ucrânia como prova. As redes industriais contam principalmente com o anonimato e o isolamento das redes públicas para sua segurança. Mas, à medida que mais dispositivos são implantados em aplicativos industriais e mais redes privadas são conectadas à web, isso não é mais adequado. O acesso a essas redes nem sempre é um ataque direto, mas pode ser de uma violação física (por exemplo, o ataque Stuxnet), que pode abrir uma brecha nos firewalls de segurança para comprometer ainda mais os dispositivos. Sem mencionar redes comprometidas involuntariamente devido a software mal projetado. O sistema IoT deve ser projetado com a suposição de que haverá atores mal-intencionados na rede que não podemos impedir. A tecnologia e os padrões usados devem ser projetados para mitigar o impacto potencialmente adverso de tais atores. Então qual é a solução?

Embora gostemos de pensar que dispositivos e redes industriais têm melhor segurança do que isso, infelizmente não é o caso. Precisamos apenas olhar para o ataque de 2015 aos sistemas SCADA de distribuição de eletricidade na Ucrânia como prova. As redes industriais contam principalmente com o anonimato e o isolamento das redes públicas para sua segurança. Mas, à medida que mais dispositivos são implantados em aplicativos industriais e mais redes privadas são conectadas à web, isso não é mais adequado. O acesso a essas redes nem sempre é um ataque direto, mas pode ser de uma violação física (por exemplo, o ataque Stuxnet), que pode abrir uma brecha nos firewalls de segurança para comprometer ainda mais os dispositivos. Sem mencionar redes comprometidas involuntariamente devido a software mal projetado. O sistema IoT deve ser projetado com a suposição de que haverá atores mal-intencionados na rede que não podemos impedir. A tecnologia e os padrões usados devem ser projetados para mitigar o impacto potencialmente adverso de tais atores. Então qual é a solução? O primeiro requisito é proteger os próprios dispositivos; a indústria precisa melhorar e desenvolver sistemas para assinar e proteger tudo, desde os chips de hardware até o sistema operacional, bibliotecas e aplicativos que têm permissão para serem executados. Isso é fundamental. A segurança de baixo para cima deve ser a norma para essas redes. Cadeia de confiança, inicialização segura e sistemas operacionais seguros usando software confiável e assinado devem ser um requisito para operar em redes industriais.

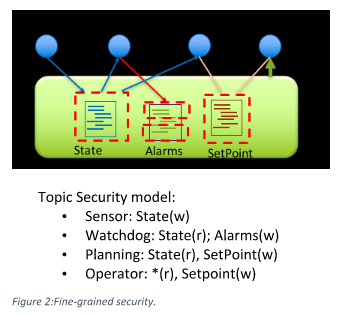

No entanto, não podemos presumir que todos os dispositivos em uma rede são seguros e devemos planejar a operação quando os dispositivos ou aplicativos forem comprometidos. Os dados são essenciais para a operação de uma rede industrial e a segurança deve ser uma qualidade fundamental de qualquer dado.

Existe um padrão que torna a segurança parte da infraestrutura e é simples de implementar, mas altamente robusto? Sim, o padrão OMG Secure DDS e o RTI Connext® DDS Secure são exatamente essa solução. RTI Connext DDS é baseado no padrão OMG Secure DDS e inclui recursos como:

- Autenticação de descoberta

- Controle de acesso centrado em dados

- criptografia

- Marcação e registro

- Não repúdio

- Multicast seguro

Não só isso, mas é agnóstico de transporte e é construído com uma arquitetura de plug-in. Isso significa que a segurança de dados e comunicação é independente do transporte de rede usado e as bibliotecas de segurança padrão podem ser substituídas (usando APIs padrão) para atender aos requisitos de segurança do aplicativo.

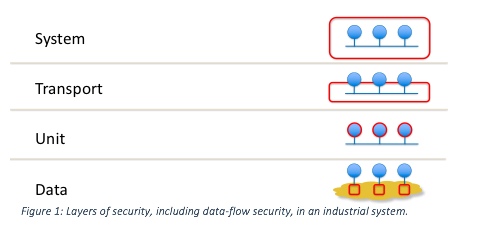

Existem diferenças importantes entre a abordagem Secure DDS e outras soluções de segurança de rede. Com DDS:

- A segurança faz parte da infraestrutura e está incluída nas métricas de qualidade de serviço.

- Permite o controle de acesso refinado dos dados, o que chamamos de segurança do fluxo de dados, no nível do tópico de dados.

- Ele permite uma combinação de funções de segurança que podem incluir criptografia, autenticação e controle de acesso para que a segurança possa ser ajustada de acordo com as necessidades do tópico de dados.

- Tudo isso é feito pela configuração, para que o programador do aplicativo não precise entender ou gerenciar a implementação da segurança, ela pode ser tratada pelo arquiteto do sistema.

Proteja o DDS, uma abordagem fundamentalmente diferente para a segurança que integra a segurança na infraestrutura desde o início. Isso traz muitos benefícios positivos para a facilidade de uso, desempenho e robustez da arquitetura de segurança. Mas não acredite apenas em nós, pergunte aos nossos clientes que estão usando o DDS Secure em alguns dos aplicativos de rede mais críticos.

As ferramentas existem, só precisamos usá-las e traçar um caminho para migrar para este novo paradigma seguro. Você pode aprender mais sobre o RTI Connext DDS Secure aqui e entre em contato comigo se quiser saber mais sobre as soluções da RTI para proteger o IIoT.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Tecnologia da Internet das Coisas

- Descompactando a IoT, uma série:O desafio da segurança e o que você pode fazer a respeito

- O caminho para a segurança industrial da IoT

- A busca por um padrão universal de segurança IoT

- Lidando com as vulnerabilidades de segurança da IoT industrial

- Protegendo a IoT contra ataques cibernéticos

- Perspectivas para o desenvolvimento de IoT Industrial

- Conectando a IoT - A oportunidade de banda estreita

- O que o 5G pode oferecer para o carro conectado?

- Estamos preparando as bases para a IoT na empresa

- Segurança da IoT:o que podemos aprender com as ameaças recentes