Melhores práticas de segurança para Fog Computing

Há vários anos, a Cisco tem defendido a Fog Computing como um elemento essencial de uma arquitetura IoT escalonável, confiável e econômica. Ao desenvolver soluções IoT industriais baseadas em Cisco IOx, os dados originados de “coisas” podem ser filtrados localmente, analisados e manipulados em roteadores e switches IIoT implantados na borda das infraestruturas OT. O processamento de dados no limite exige o desenvolvimento de melhores práticas de segurança e privacidade em um ambiente Fog Computing. Não se trata apenas de proteger os dados transportados pelos dispositivos Cisco IOx, mas também de proteger os dados e aplicativos da Fog Computing que podem ser executados em centenas a milhares de dispositivos IIoT.

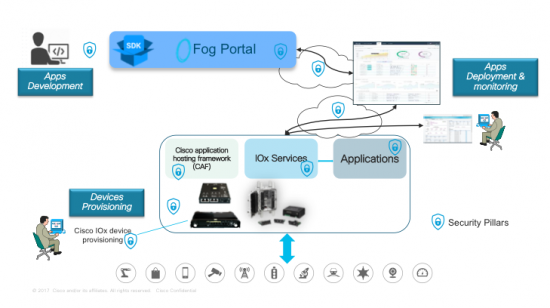

A segurança nunca foi um único recurso, mecanismo ou protocolo. É um esquema multicamadas que requer, como na construção de uma casa, fundações fortes. A combinação das melhores práticas de segurança para os serviços de rede Cisco IOS e computação IOx em cada fase da implementação da Fog Computing (conforme mostrado na Figura 1) estabelece as bases.

Estabelecer essa base com base nos quatro pilares de segurança a seguir pode ajudar os gerentes de TI e de operações a garantir a integridade dos dados.

Pilares de segurança Cisco IOx

Controle de acesso

Controle de acesso A implantação e o gerenciamento de aplicativos em um ambiente Fog Computing podem ditar a autenticação do usuário baseada em roll, permitindo que o gerenciador de rede e o gerenciador de aplicativos executem suas tarefas separadamente.

- A autenticação do gerenciador de aplicativos executando tarefas de gerenciamento de aplicativos IOx através do Fog Director ou IOx Local Manager (ou seja, instalar / atualizar aplicativos, iniciar / parar, validar e monitorar) pode ser validada por meio de um servidor Enterprise Radius, restringindo, portanto, o acesso de login para evitar não autorizado usuários.

- O gerenciador de rede IOS privilegiado pode executar operações de desempenho de rede, como provisionamento de dispositivo (ou seja, configuração e solução de problemas de interface de rede IOx, iniciar / parar o sistema operacional convidado e acessar o login) com o correto remotamente ou no local, apenas com base em seu “ papel ”em vez de login ou localização.

Integridade

Integridade Embora a integridade de hardware e software dos dispositivos Cisco Industrial IOT tenha sido discutida em [fortalecimento], um ambiente Fog Computing requer recursos adicionais para garantir a robustez da segurança da plataforma IOx, como:

- O software Guest-OS assinado digitalmente com Cisco IOS ou imagens de módulo de computação e aproveitando os recursos do Trust Anchor Module (TAM) do chipset Cisco ACT2 ajudam a garantir a integridade do sistema operacional.

- O isolamento de aplicativos implantados como Docker, aproveitando o Docker Tool Chain ao construir um aplicativo de contêiner IOx, plataforma como serviço (PaaS), contêiner Linux ou máquina virtual (apenas módulo CGR 1000 Compute), protege recursos e aplicativos.

- Validação de assinatura de aplicativo, verifica a identidade da fonte ao implantar aplicativos. Ele pode aproveitar uma âncora de confiança com base na chave privada RSA (formato PEM) para assinar o pacote e o certificado de cliente x509 (formato PEM) incluído em um pacote de aplicativo assinado. A obrigatoriedade de instalação de aplicativos assinados é gerenciada por meio de todas as ferramentas IOx (IOxclient, IOx Local Manager e Fog Director) para evitar código não controlado.

- Acesso delegado seguro por meio da API OAuth, autentica o acesso à API em nome de um usuário, sem um nome de usuário ou senha de acesso do aplicativo.

- O mecanismo de módulo de autenticação conectável (PAM) permite que os desenvolvedores se beneficiem de vários esquemas de autenticação de baixo nível por meio de interface de programação de aplicativo (API) de alto nível.

Confidencialidade e privacidade de dados

Confidencialidade e privacidade de dados Os nós de névoa podem executar aplicativos que requerem que os dados sejam armazenados localmente em flash embutido ou unidade SSD mSATA no novo IR829M. O lançamento recente do IOx adicionou recursos de serviços de armazenamento seguro [SSS] que armazenam com segurança certificados, chaves e dados do usuário em um dispositivo. Os usuários e aplicativos podem acessar os serviços SSS em execução no host por meio de APIs baseadas em REST, por meio das quais um aplicativo pode criar criptografia de dados. Além disso, o desenvolvimento de aplicativos pode se beneficiar de serviços Linux bem conhecidos (Cgroups, SMACK, SELinux, recursos de espaço de nomes ...) para proteção adicional.

Não apenas a proteção de dados é uma necessidade, mas os comandos de controle IOx - ou seja, iniciar / parar, instalar / desinstalar aplicativos - exigem confidencialidade, que é obtida por meio de SSL / TLS. Isso garante a proteção do tráfego entre os dispositivos Fog e serviços de gerenciamento, incluindo a transferência de arquivos de rede de todos os arquivos enviados para os dispositivos IOx. Além disso, é recomendado proteger e / ou isolar o tráfego de dados por meio das melhores práticas, aproveitando as configurações de serviços de rede Cisco IOS (por exemplo, VPN IPsec, VRF, VLAN ...)

Detecção e mitigação de ameaças

A análise de tráfego de rede distribuída por meio de aplicativos IOx é outra faceta da computação Fog. Por exemplo, parceiros como o [Sentryo] aproveitam recursos como espelhamento de porta, no IE 4000 Series ou IP Traffic Export no IR800 Series para oferecer agentes de software de análise de tráfego, analisando fluxos de tráfego recebidos e transmitidos por meio de dispositivos Cisco IOx.

Os gerentes de operações precisam detectar anomalias em potencial no comportamento dos aplicativos, bem como registrar medições para análise posterior e planejamento de capacidade. As ferramentas Cisco IOx Local Manager e Fog Director ou APIs permitem a criação de perfis de aplicativos IOx para rastrear recursos de computação consumidos. É complementado pela automação do provisionamento e gerenciamento de dispositivos Cisco IOx, conforme oferecido pelos desenvolvimentos mais recentes feitos em DNA-C, IoT FND ou Kinetic’s GMM, permitindo o dimensionamento enquanto mantém as políticas de segurança entre os dispositivos IOx.

Informe-nos sobre outros desafios de segurança que sua organização está enfrentando e venha nos visitar no Cisco Live Orlando World of Solutions e IOx Devnet Zone de 10 de junho th - 14 th , 2018 para discutir todas as questões de segurança!

Tecnologia da Internet das Coisas

- Práticas recomendadas para monitoramento sintético

- Segurança do Azure:práticas recomendadas que você precisa saber

- Nevoeiro vs. Nuvem para IoT

- Práticas recomendadas para depurar aplicativos IoT baseados em Zephyr

- Melhores práticas na fabricação de máquinas para colaboração usando uma plataforma IIoT

- Práticas recomendadas para supervisores de manutenção

- 12 Melhores Aplicações da Computação Quântica | Edição 2021

- Melhores aplicações para sistemas de ar comprimido

- Práticas recomendadas de marketing de fabricação para 2019

- Melhores metais para aplicações de alta pressão