Melhorando a privacidade de dados usando a mineração de processos

Pense rápido:quantas vezes você compartilha informações sobre você a cada semana, ou mesmo a cada dia? Quando você considera quantas vezes você envia seu endereço de e-mail em vários sites ou insere outras informações pessoais em qualquer outro lugar, rapidamente fica claro que é ainda mais do que você pensa.

Hoje, sua segurança digital online é tão importante quanto manter suas portas trancadas à noite, o que significa que todas as empresas devem fazer todo o possível para melhorar seus esforços de segurança cibernética.

Novas regulamentações, um novo foco em segurança cibernética

Muitos governos e indústrias estão criando novas leis e regulamentações para proteger os dados de cidadãos e consumidores. Por exemplo, a União Europeia introduziu recentemente o Regulamento Geral de Proteção de Dados (GDPR) para criar melhores controles de privacidade de dados para os cidadãos da UE. Diante de multas potencialmente enormes, empresas de todos os tamanhos – e em todo o mundo – tiveram que criar novas estratégias para seguir os requisitos de privacidade de dados do GDPR.

Esse foco na segurança cibernética nos levou a um cenário atual em que praticamente qualquer nova implementação de software agora requer uma avaliação completa do ponto de vista da segurança. Claramente, é uma prioridade evitar violações de dados e a perda de dados confidenciais de clientes, funcionários e empresas. Embora existam tantas soluções especializadas de segurança cibernética e aplicativos de nicho, é importante garantir que os sistemas corporativos e as soluções de gerenciamento de processos de negócios (BPM), como mineração de processos, sejam seguros.

Este artigo de blog apresentará o conceito de mineração de processos e examinará mais de perto quais aspectos de segurança devem ser considerados ao iniciar iniciativas de mineração de processos.

O que é mineração de processos?

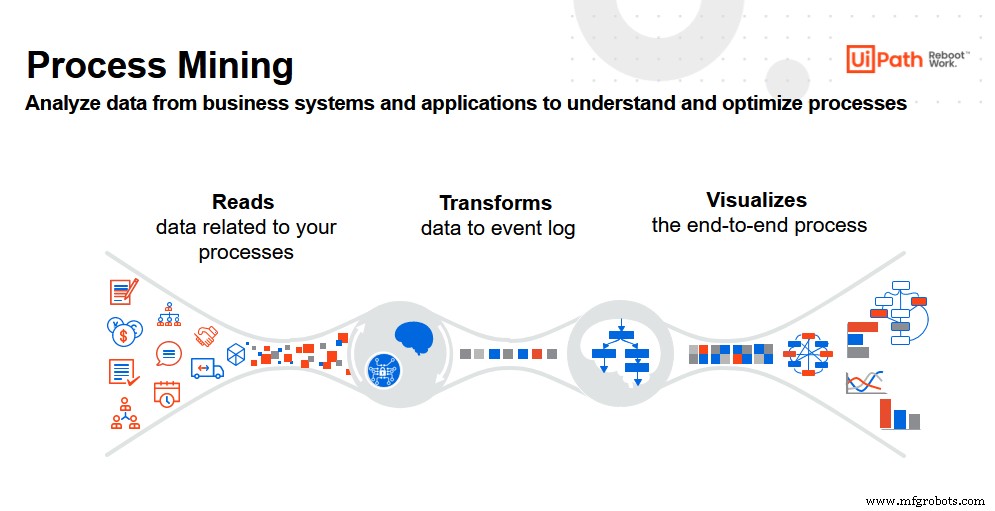

Process mining é uma tecnologia inovadora que permite aos usuários construir um processo visual confiável com base nas atividades digitais de uma empresa. Por exemplo, à medida que funcionários e robôs de software interagem com sistemas de TI corporativos, suas atividades são capturadas por esses sistemas. A mineração de processos transforma esses dados em um log de eventos e cria novas visualizações do processo de ponta a ponta.

Ao examinar qualquer processo por meio de uma ferramenta de mineração de processos, os usuários podem obter uma perspectiva totalmente nova e novos insights valiosos. O resultado? Os usuários têm os insights necessários para melhorar os processos existentes e permitir uma melhor tomada de decisão. Mais especificamente, as empresas agora podem usar a mineração de processos para aumentar a eficiência interna e reduzir a complexidade. Ambos são os primeiros passos críticos no posicionamento da organização para melhorar sua abordagem à segurança cibernética.

Vale ressaltar também que, como a mineração de processos pode ser fornecida por terceiros, que geralmente obtêm acesso às informações de uma empresa durante o processo, é importante escolher fornecedores de mineração de processos com produtos e processos seguros.

As equipes também devem ter o cuidado de proteger informações confidenciais a cada passo do caminho, mesmo em áreas que podem não parecer óbvias. Por exemplo, as ferramentas de mineração de processos podem mostrar todos os detalhes sobre o trabalho de um funcionário, portanto, se um funcionário não estiver executando em alto nível, esses dados devem ser criptografados. Dessa forma, o gerente do funcionário é o único que vê essas informações e pode trabalhar com o funcionário para melhorar esses resultados.

Privacidade por design

Antes de tentar usar a mineração de processos para aprimorar a segurança cibernética (ou qualquer outro processo), os usuários devem começar pensando na necessidade de transparência e como otimizar melhor os fluxos de trabalho e outros resultados. Mais especificamente, eles devem considerar:

-

Os dados que eles vão precisar

-

Como extrair esses dados

-

Como garantir que esses dados estejam protegidos e atendam aos requisitos de conformidade em todas as etapas do processo

Como as ferramentas de mineração de processos funcionam com informações corporativas, pode ser um desafio manter a privacidade de todas as partes interessadas sob controle. O desafio é especialmente verdadeiro quando você considera que os dados corporativos têm informações de identificação pessoal (PII) de funcionários e consumidores, incluindo nomes, endereços, departamentos, IDs de usuário e muito mais.

O princípio de privacidade por design se concentra em encontrar o equilíbrio entre fornecer dados transparentes e proteger a privacidade das partes interessadas. Essa abordagem de engenharia incentiva os provedores de tecnologia a enfatizar a privacidade antes de qualquer outra coisa. Assim, qualquer abordagem de privacidade por design deve tratar a privacidade de maneira proativa e preventiva antes de quaisquer outras considerações relacionadas a qualquer outro fluxo de trabalho, processo ou capacidade.

Decisões de privacidade a serem consideradas com mineração de processos

Para garantir que qualquer novo processo não entre em conflito com as políticas de dados pessoais e cumpra os requisitos, há alguns pontos a serem considerados:

-

Acesso a dados brutos :como primeiro passo, considere cuidadosamente o processo geral de extração de dados, seja do sistema de TI da empresa ou do data warehouse. A equipe de implementação de mineração de processos precisa ter acesso a esses dados corporativos, para que possa se concentrar em extrair o que é mais importante para análise. Como resultado, é importante que a empresa escolha os dados aos quais concederá acesso para análise posterior, uma etapa que também ajuda a acelerar e simplificar a implementação geral.

-

Escolha a estratégia certa: filtrar, pseudônimo ou anonimizar dados. Depois disso, a equipe de mineração de processos precisa trabalhar na tradução dos dados brutos. Eles podem converter essas informações em termos abrangentes e desenvolver um formato adequado para mineração de processos. Por fim, os dados são transformados em painéis que a equipe usará para decidir em quais recursos se concentrar.

Neste ponto, há três opções para gerenciar informações pessoais:filtrar, anonimizar , ou pseudônimo .

-

Filtro :às vezes a empresa precisa rastrear informações que não são necessárias para análise de processos específicos. Nesse caso, a equipe simplesmente recomendaria removê-lo. Se os dados forem confidenciais e não influenciarem o resultado da análise de negócios, os usuários poderão excluí-los, principalmente porque o foco deve estar em dados válidos e relevantes.

-

Pseudonimização :esta é a maneira mais comum de lidar com dados confidenciais. Simplificando, é uma maneira de criptografar as informações para que os usuários não possam correlacioná-las com nomes, endereços ou outros dados de PII específicos de dados reais.

Nesse caso, a equipe pode optar por substituir quaisquer dados PII por informações de pseudônimos sempre que possível. Por exemplo, se a empresa não quiser que os analistas vejam os nomes dos funcionários que realizam tarefas relacionadas ao processo. Nesse caso, a equipe pode substituir esses nomes por números. Apenas usuários selecionados poderiam acessar a tabela de “traduções” para identificar os nomes reais.

-

Anonimização :isso é quase idêntico ao procedimento de pseudonimização em que a equipe optou por substituir os dados PII por um pseudônimo exclusivo. Mas desta vez, não há tabela de tradução. Assim, os dados originais são seguros, uma vez que a re-anonimização é impossível. Mas desta vez, não há tabela de tradução. Dessa forma, usuários não autorizados não podem identificar informações confidenciais de indivíduos usando os dados disponíveis.

Uma consideração:dados anônimos podem complicar a análise do processo, especialmente se a empresa proteger demais os dados a ponto de os insights finais não serem mais úteis.

Acesso aos dados finalizados

Quando os dados estiverem prontos e considerados “finais”, é importante considerar como os dados serão acessados no novo contexto. A equipe de mineração de processos deve definir os usuários de negócios que terão acesso a painéis, gráficos de processos, relatórios e outras informações.

As ferramentas corretas de mineração de processos, como UiPath Process Mining, fornecem valiosas ferramentas de autoatendimento que dão acesso às equipes de TI e, ao mesmo tempo, dão propriedade e controle aos usuários de negócios. Ambos os grupos podem trabalhar independentemente para um objetivo comum:obter novos insights sobre os processos existentes.

Interessado em aprender mais sobre mineração de processos? Assista nosso vídeo sobre UiPath Process Mining ou baixe nosso white paper, Accelerating RPA with End-to-End Process Understanding and Monitoring hoje.

Sistema de controle de automação

- Privacidade em computação em nuvem; Saiba tudo

- 10 Benefícios do uso do armazenamento em nuvem

- Usando tecnologias sem água no processo de tingimento

- Insights de processo:o que fazer após a análise de processo

- Melhorando a eficiência energética com IHMs

- Três maneiras pelas quais a IA está melhorando as operações de fabricação

- Webinar Celonis:Melhorando a execução do processo

- Dados para alimentar o processo de melhoria contínua

- Coletar dados de campo para otimização do processo

- Melhorando as operações de mineração com tecnologia inteligente