O que é um Centro de Operações de Segurança (SOC)? Práticas recomendadas, benefícios e estrutura

Neste artigo, você aprenderá:

- Entenda o que é um Centro de Operações de Segurança e saiba como a detecção e a resposta evitam violações de dados.

- Seis pilares das operações de segurança modernas que você não pode ignorar.

- As oito melhores práticas de SOC com visão de futuro para ficar de olho no futuro da segurança cibernética. Incluindo uma visão geral e comparação dos atuais Modelos de estrutura.

- D descubra por que sua organização precisa implementar um programa de segurança com base em inteligência avançada contra ameaças.

- Interno ou terceirizado para um provedor de segurança gerenciado? Ajudamos você a decidir.

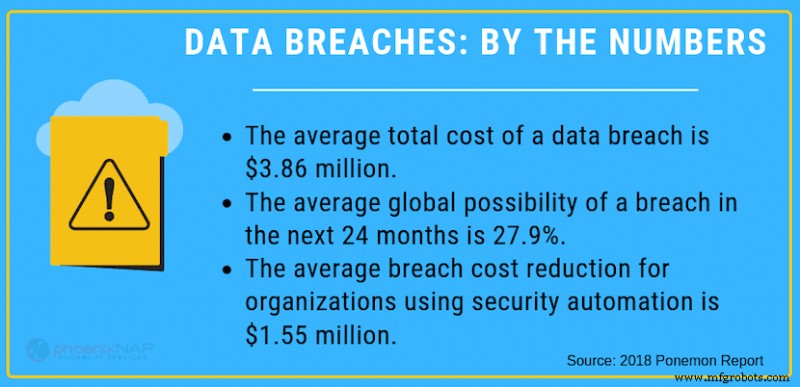

O custo total médio de uma violação de dados em 2018 foi de US$ 3,86 milhões. À medida que as empresas se tornam cada vez mais dependentes da tecnologia, a segurança cibernética está se tornando uma preocupação mais crítica.

A segurança na nuvem pode ser um desafio, principalmente para pequenas e médias empresas que não possuem uma equipe de segurança dedicada. A boa notícia é que existe uma opção viável disponível para empresas que procuram uma maneira melhor de gerenciar riscos de segurança – centros de operações de segurança (SOCs).

Neste artigo, veremos mais de perto o que são os SOCs, os benefícios que eles oferecem. Também veremos como empresas de todos os tamanhos podem aproveitar os SOCs para proteção de dados.

O que é um Centro de Operações de Segurança?

Um centro de operações de segurança é uma equipe de profissionais de segurança cibernética dedicados a prevenir violações de dados e outras ameaças de segurança cibernética. O objetivo de um SOC é monitorar, detectar, investigar e responder a todos os tipos de ameaças cibernéticas 24 horas por dia.

Os membros da equipe fazem uso de uma ampla gama de soluções e processos tecnológicos. Isso inclui sistemas de gerenciamento de eventos e informações de segurança (SIEM), firewalls, detecção de violação, detecção de intrusão e investigações. Os SOCs têm muitas ferramentas para executar continuamente verificações de vulnerabilidade de uma rede em busca de ameaças e pontos fracos e abordar essas ameaças e deficiências antes que se transformem em um problema grave.

Pode ser útil pensar em um SOC como um departamento de TI focado exclusivamente na segurança, em oposição à manutenção da rede e outras tarefas de TI.

6 Pilares das Operações SOC modernas

As empresas podem optar por construir um centro de operações de segurança internamente ou terceirizar para um MSSP ou provedores de serviços de segurança gerenciados que ofereçam serviços SOC. Para pequenas e médias empresas que não possuem recursos para desenvolver sua própria equipe de detecção e resposta, a terceirização para um provedor de serviços SOC geralmente é a opção mais econômica.

Por meio dos seis pilares das operações de segurança, você pode desenvolver uma abordagem abrangente de segurança cibernética.

- Estabelecer o reconhecimento de ativosO primeiro objetivo é a descoberta de ativos. As ferramentas, tecnologias, hardware e software que compõem esses ativos podem diferir de empresa para empresa, e é vital que a equipe desenvolva um conhecimento completo dos ativos disponíveis para identificar e prevenir problemas de segurança.

- Monitoramento preventivo de segurançaQuando se trata de segurança cibernética, a prevenção sempre será mais eficaz do que a reação. Em vez de responder às ameaças à medida que elas acontecem, um SOC trabalhará para monitorar uma rede 24 horas por dia. Ao fazer isso, eles podem detectar atividades maliciosas e evitá-las antes que possam causar danos graves.

- Manter registros de atividades e comunicações No caso de um incidente de segurança, os analistas soc precisam ser capazes de rastrear a atividade e as comunicações em uma rede para descobrir o que deu errado. Para fazer isso, a equipe é encarregada do gerenciamento detalhado de registros de todas as atividades e comunicações que ocorrem em uma rede.

- Classificação de alertas de segurança Quando ocorrem incidentes de segurança, a equipe de resposta a incidentes trabalha para fazer a triagem da gravidade. Isso permite que um SOC priorize seu foco na prevenção e resposta a alertas de segurança que são especialmente sérios ou perigosos para os negócios.

- Modificando as defesas A cibersegurança eficaz é um processo de melhoria contínua. Para acompanhar o cenário em constante mudança de ameaças cibernéticas, um centro de operações de segurança trabalha para adaptar e modificar continuamente as defesas de uma rede de forma contínua e conforme necessário.

- Mantendo a conformidadeEm 2019, há mais regulamentações de conformidade e medidas de proteção obrigatórias em relação à segurança cibernética do que nunca. Além do gerenciamento de ameaças, um centro de operações de segurança também deve proteger a empresa contra problemas legais. Isso é feito garantindo que eles estejam sempre em conformidade com os regulamentos de segurança mais recentes.

Práticas recomendadas do Centro de operações de segurança

À medida que você cria um SOC para sua organização, é essencial ficar de olho no que o futuro da segurança cibernética reserva. Isso permite que você desenvolva práticas que garantirão o futuro.

As práticas recomendadas de SOC incluem:

Ampliando o foco da segurança da informação

A computação em nuvem deu origem a uma ampla gama de novos processos baseados em nuvem. Também expandiu drasticamente a infraestrutura virtual da maioria das organizações. Ao mesmo tempo, outros avanços tecnológicos, como a internet das coisas, tornaram-se mais prevalentes. Isso significa que as organizações estão mais conectadas à nuvem do que nunca. No entanto, isso também significa que eles estão mais expostos a ameaças do que nunca. À medida que você constrói um SOC, é crucial ampliar o escopo da segurança cibernética para proteger continuamente novos processos e tecnologias à medida que entram em uso.

Expandir a entrada de dados

Quando se trata de segurança cibernética, a coleta de dados geralmente pode ser incrivelmente valiosa. A coleta de dados sobre incidentes de segurança permite que um centro de operações de segurança coloque esses incidentes no contexto adequado. Também lhes permite identificar melhor a origem do problema. No futuro, um foco maior na coleta de mais dados e na organização deles de maneira significativa será fundamental para os SOCs.

Análise de dados aprimorada

A coleta de mais dados só é valiosa se você puder analisá-los minuciosamente e tirar conclusões a partir deles. Portanto, uma prática recomendada de SOC essencial a ser implementada é uma análise mais profunda e abrangente dos dados disponíveis. Concentrar-se em uma melhor análise de segurança de dados capacitará sua equipe de SOC a tomar decisões mais informadas sobre a segurança de sua rede.

Aproveite a automação de segurança

A segurança cibernética está se tornando cada vez mais automatizada. Adotar as práticas recomendadas do DevSecOps para concluir tarefas de segurança mais tediosas e demoradas libera sua equipe para concentrar todo o tempo e energia em outras tarefas mais críticas. À medida que a automação de segurança cibernética continua avançando, as organizações precisam se concentrar na criação de SOCs projetados para aproveitar os benefícios que a automação oferece.

Funções e responsabilidades do Centro de Operações de Segurança

Um centro de operações de segurança é composto por vários membros individuais da equipe. Cada membro da equipe tem deveres únicos. Os membros específicos da equipe que compõem a equipe de resposta a incidentes podem variar. Posições comuns – juntamente com suas funções e responsabilidades – que você encontrará em uma equipe de segurança incluem:

- Gerente de SOC O gerente é o chefe da equipe. Eles são responsáveis por gerenciar a equipe, definir orçamentos e agendas e se reportar aos gerentes executivos da organização.

- Analista de segurança Um analista de segurança é responsável por organizar e interpretar os dados de segurança do relatório ou auditoria SOC. Além disso, fornecer gerenciamento de riscos em tempo real, avaliação de vulnerabilidades e inteligência de segurança fornece informações sobre o estado de preparação da organização.

- Investigador forense No caso de um incidente, o investigador forense é responsável por analisar o incidente para coletar dados, evidências e análises de comportamento.

- Socorrista de incidentes Os respondentes de incidentes são os primeiros a serem notificados quando os alertas de segurança acontecem. Eles são então responsáveis por realizar uma avaliação inicial e avaliação de ameaças do alerta.

- Auditor de conformidade O auditor de compliance é responsável por garantir que todos os processos realizados pela equipe sejam feitos de forma que atendam às normas regulatórias.

Modelos Organizacionais SOC

Nem todos os SOCs estão estruturados sob o mesmo modelo organizacional. Processos e procedimentos do centro de operações de segurança variam com base em muitos fatores, incluindo suas necessidades de segurança exclusivas.

Os modelos organizacionais de centros de operações de segurança incluem:

- SOC interno

Um SOC interno é uma equipe interna composta por profissionais de segurança e TI que trabalham dentro da organização. Os membros internos da equipe podem estar espalhados por outros departamentos. Eles também podem incluir seu próprio departamento dedicado à segurança. - SOC virtual interno

Um SOC virtual interno é composto por profissionais de segurança em meio período que trabalham remotamente. Os membros da equipe são os principais responsáveis por reagir a ameaças de segurança quando recebem um alerta. - SOC cogerenciado

Um SOC cogerenciado é uma equipe de profissionais de segurança que trabalham ao lado de um provedor de serviços de segurança cibernética terceirizado. Esse modelo organizacional combina essencialmente uma equipe interna semi-dedicada com um provedor de serviços SOC terceirizado para uma abordagem cogerenciada de segurança cibernética. - Comando SOC

Os SOCs de comando são responsáveis por supervisionar e coordenar outros SOCs dentro da organização. Eles geralmente são encontrados apenas em organizações grandes o suficiente para ter vários SOCs internos. - SoC de fusão

Um SOC de fusão é projetado para supervisionar os esforços da equipe de TI maior da organização. Seu objetivo é orientar e auxiliar a equipe de TI em questões de segurança. - SOC virtual terceirizado

Um SOC virtual terceirizado é composto por membros da equipe que trabalham remotamente. No entanto, em vez de trabalhar diretamente para a organização, um SOC virtual terceirizado é um serviço de terceiros. SOCs virtuais terceirizados fornecem serviços de segurança para organizações que não possuem uma equipe interna de centro de operações de segurança.

Aproveite os benefícios oferecidos por um SOC

Diante de ameaças de segurança em constante mudança, a segurança oferecida por um centro de operações de segurança é uma das avenidas mais benéficas que as organizações têm à disposição. Ter uma equipe de profissionais de segurança da informação dedicados monitorando sua rede, detecção de ameaças à segurança e trabalhando para reforçar suas defesas pode ajudar bastante a manter seus dados confidenciais seguros.

Se você quiser saber mais sobre os benefícios oferecidos por uma equipe do centro de operações de segurança e as opções disponíveis para sua organização, convidamos você a entrar em contato conosco hoje.

Para sua próxima leitura, sugerimos verificar o que é SecOps.

Computação em Nuvem

- Práticas recomendadas para monitoramento sintético

- Melhores práticas comerciais nativas da nuvem

- Segurança do Azure:práticas recomendadas que você precisa saber

- Melhores práticas de segurança para Fog Computing

- COVID-19 reescreveu as práticas recomendadas para a cadeia de suprimentos

- O que é uma ordem de serviço? Fundamentos e práticas recomendadas

- O que é segurança de IoT?

- 50 práticas recomendadas em gerenciamento de ativos de TI

- O que é identificação de ativos? Métodos de identificação de ativos, práticas recomendadas e muito mais

- O que é um Sistema de Gestão de Estoque? Definição de Sistemas de Gestão de Estoque, Benefícios, Melhores Práticas e Mais