Ambientes de execução confiáveis:garantindo a proteção dos dados em uso

À medida que as organizações adotam cada vez mais multinuvem, nuvem híbrida e computação de borda, seus aplicativos rastreiam, armazenam e analisam dados confidenciais do usuário em uma ampla variedade de ambientes. Para garantir a conformidade e a privacidade dos indivíduos que usam aplicativos, os dados precisam ser protegidos durante todo o seu ciclo de vida.

Criptografamos sistemas de arquivos e unidades de armazenamento e usamos protocolos SSH para manter os dados em repouso e os dados em trânsito seguros, mesmo se roubados, tornando-os inúteis sem chaves criptográficas. No entanto, os dados em uso geralmente não são criptografados e são vulneráveis a ataques e explorações.

Para manter aplicativos e dados protegidos em tempo de execução, os desenvolvedores estão cada vez mais recorrendo a Ambientes de Execução Confiáveis , muitas vezes referidos como “enclaves seguros”.

O que são ambientes de execução confiáveis?

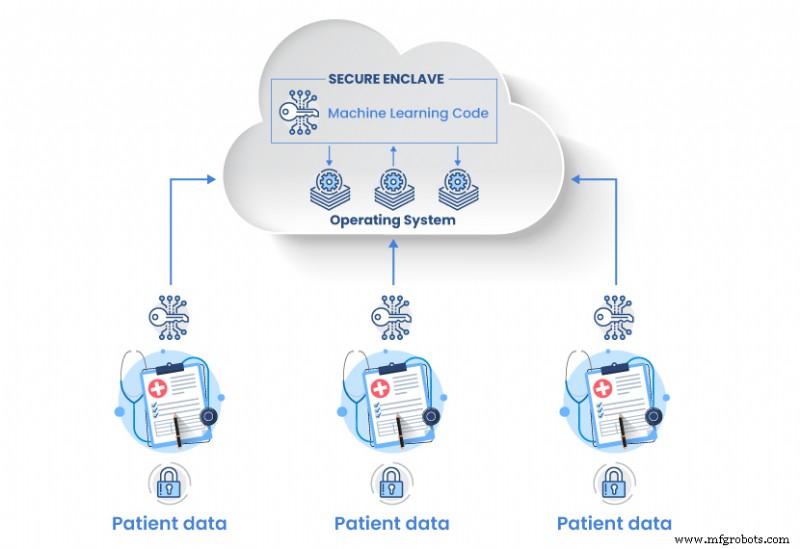

Ambientes de Execução Confiáveis (TEEs) são enclaves privados isolados e criptografados por CPU dentro da memória usado para proteger os dados em uso no nível de hardware.

Enquanto os dados confidenciais estiverem dentro de um enclave, entidades não autorizadas não pode removê-lo, modificá-lo ou adicionar mais dados a ele. O conteúdo de um enclave permanece invisível e inacessível a terceiros, protegido contra ameaças externas e internas.

Como resultado, um TEE garante o seguinte:

- Integridade dos dados

- Integridade do código

- Confidencialidade dos dados

Dependendo do fornecedor e da tecnologia subjacente, os TEEs podem habilitar recursos adicionais, como:

- Confidencialidade do código – Proteção de algoritmos considerados propriedade intelectual.

- Lançamento autenticado – Autorização ou aplicação de autenticação apenas para iniciar processos verificados.

- Programabilidade – Acesso ao código de programação TEE do fabricante ou outra fonte segura.

- Atestado – Medição de origem e estado atual de um enclave para inviolabilidade.

- Recuperação – Reverta para um estado seguro anterior caso um TEE seja comprometido.

Essas funções dão aos desenvolvedores controle total sobre a segurança do aplicativo, protegendo dados e códigos confidenciais mesmo quando o sistema operacional, o BIOS e o próprio aplicativo estão comprometidos.

Como funciona um enclave seguro?

Para entender como os TEEs funcionam, vejamos as Intel® Software Guard Extensions (SGX).

Com o Intel® SGX, os dados do aplicativo são divididos em suas partes confiáveis e não confiáveis. As partes confiáveis do código são usadas para executar o aplicativo dentro de um enclave protegido. A CPU nega todos os outros acessos ao enclave, independentemente dos privilégios das entidades que o solicitam. Uma vez processados, os dados confiáveis são mantidos dentro do TEE e as informações fornecidas ao aplicativo fora do enclave são criptografadas novamente.

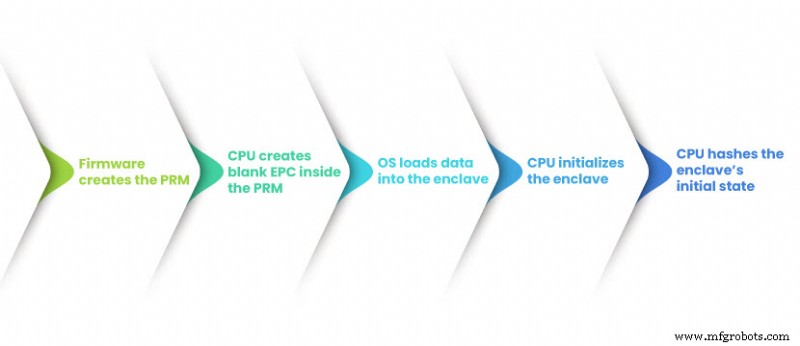

Os enclaves são criados e provisionados por meio de comandos de hardware que permitem a criação e adição de páginas de memória, bem como a inicialização, remoção ou medição de enclave.

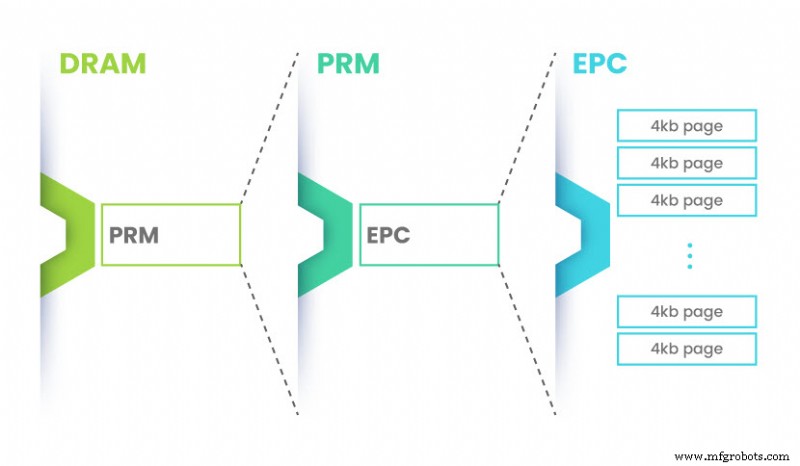

O firmware da plataforma usa suas definições de configuração para definir a área para o TEE. Uma vez que as extensões são habilitadas, a CPU reserva uma seção de DRAM como Memória Reservada do Processador (PRM). O tamanho do PRM pode ser especificado por meio das ferramentas de firmware.

Em seguida, a CPU aloca e configura o PRM definindo um par de registradores específicos do modelo (MSRs). Em seguida, os Enclave Page Caches (EPC) são criados dentro do PRM, contendo metadados com endereços de base, tamanho do enclave e informações de segurança de dados.

Finalmente, a CPU cria um hash criptográfico do estado inicial do enclave e registra os outros estados que se seguem. Esse hash é usado posteriormente para atestado por meio de chaves criptográficas e raiz de confiança de hardware.

Uma vez inicializado, o enclave pode hospedar aplicativos de usuário.

Qual a segurança dos ambientes de execução confiáveis?

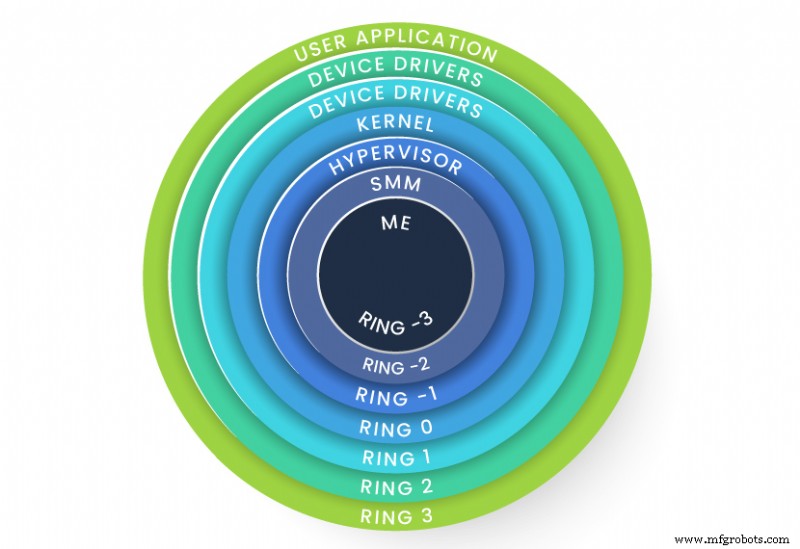

Para explicar melhor a segurança de um TEE, primeiro precisamos abordar os anéis de privilégio da CPU .

As chaves de criptografia eram tradicionalmente armazenadas nos aplicativos, no nível do anel 3. Esse modelo coloca em risco os segredos protegidos dentro do aplicativo, uma vez comprometido.

Com arquiteturas modernas, os anéis de privilégio vão além do kernel e do hypervisor, estendendo-se ao System Management Mode (SMM) e ao Management Engine (ME). Isso permite que a CPU proteja a memória que um TEE usa, reduzindo a superfície de ataque às camadas mais baixas de hardware e negando acesso a todos, exceto aos mais altos níveis de privilégio.

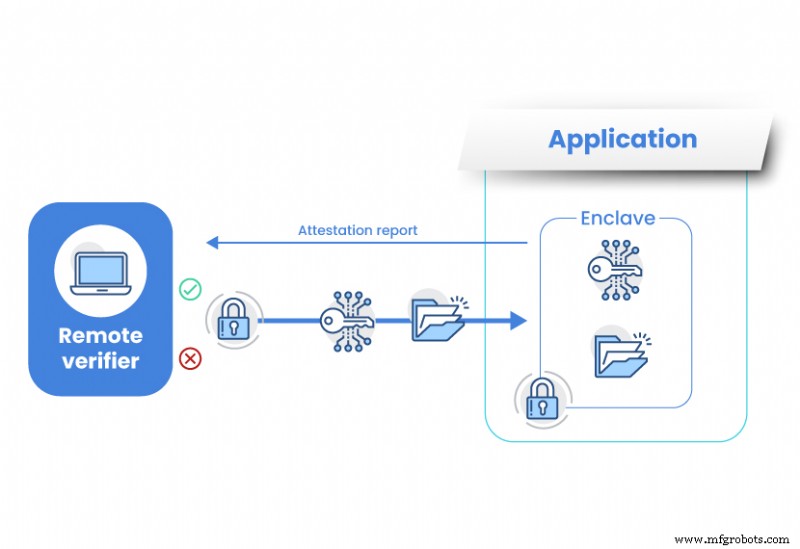

Outra chave para a funcionalidade e segurança de um TEE é o atestado . Por meio do atestado, toda a plataforma e o enclave são medidos e validados antes que qualquer dado seja compartilhado.

Por exemplo, um enclave pode solicitar um relatório local dele mesmo ou de outro enclave na mesma plataforma e usar o relatório para verificação e verificação de dados. Da mesma forma, um verificador remoto pode solicitar o relatório de atestado antes de solicitar quaisquer dados confidenciais do enclave. Depois que a confiança é estabelecida, eles podem compartilhar chaves de sessão e dados por meio de um canal seguro invisível para partes externas.

Como os segredos não criptografados nunca saem do TEE, os enclaves seguros protegem os dados de:

- Outros aplicativos no host

- O sistema operacional host ou hipervisor

- Administradores de sistema

- Provedores de serviços

Mesmo o proprietário da infraestrutura e outras entidades com acesso físico ao hardware não podem acessar os dados.

Enclaves seguros em computação confidencial

Para permitir o processamento seguro e padronizado de cargas de trabalho privadas em diferentes ambientes de nuvem, a Linux Foundation formou uma comunidade chamada Confidential Computing Consortium (CCC) em 2019. Desde sua fundação, os membros do CCC trabalham para acelerar a adoção da computação em nuvem e permitir a colaboração aberta.

Graças aos altos níveis de proteção de dados que eles oferecem, os enclaves seguros baseados em hardware estão no centro desta iniciativa.

Por meio da computação confidencial suportada por TEEs, as organizações podem manter tudo protegido, desde uma única chave criptográfica até cargas de trabalho inteiras, enquanto seus aplicativos estão sendo usados.

Por que você deve adotar a computação confidencial?

Hoje, os segredos vão muito além das senhas, abrangendo informações altamente confidenciais e insubstituíveis, como registros médicos ou dados biométricos.

A computação confidencial oferece às empresas uma vantagem competitiva ao proteger esses dados e evitar perdas financeiras ou danos à reputação. No entanto, existem outros casos de uso para essa tecnologia em evolução.

Computação multipartidária

A computação confidencial permite que as organizações processem dados de várias fontes sem expor seu código subjacente, propriedade intelectual ou informações privadas de clientes às partes com as quais fazem parceria. Concorrentes ou não, organizações governamentais, instituições de saúde ou institutos de pesquisa podem aproveitar esse recurso para colaborar e compartilhar insights para fins de aprendizado federado.

Finanças e seguros

Aproveitando a computação confidencial, as instituições financeiras evitam atividades fraudulentas, como lavagem de dinheiro. Um banco pode compartilhar uma conta suspeita com outro banco dentro ou fora de sua rede para auditá-la e minimizar as chances de falsos positivos.

As companhias de seguros podem usar uma abordagem semelhante para evitar fraudes. Eles podem compartilhar uma alegação suspeita entre si para reconhecimento de padrões. Com os dados confidenciais armazenados em um enclave e registros de dados compartilhados entre diferentes fontes, os resultados podem ser obtidos sem que nenhuma informação confidencial seja revelada no processo.

Conclusão

Ferramentas corporativas para aumentar a segurança estão sendo constantemente desenvolvidas à medida que a computação confidencial evolui. Isso estimula a adoção, o crescimento e a segurança da computação em nuvem, liberando todo o seu potencial.

Ao oferecer proteção sem precedentes de dados e códigos confidenciais durante a execução, os Ambientes de Execução Confiáveis permitem que as organizações reforcem sua postura de segurança e aproveitem a tecnologia pronta para o futuro hoje.

Computação em Nuvem

- Uso de Big Data e computação em nuvem nos negócios

- Uma introdução à computação de ponta e exemplos de casos de uso

- Kontron:switch 40 Gigabit Ethernet para uso em ambientes hostis

- Garantindo a segurança cibernética e a privacidade na Adoção de IoT

- Garantindo a Proteção do Motorista da Frota na Era do COVID-19

- O papel da proteção para garantir a durabilidade da máquina

- Universidades usam análise em tempo real para manter os alunos seguros

- Casos de uso de CI na organização corporativa

- 5 razões pelas quais todas as empresas de manufatura precisam usar big data

- Os fabricantes do Reino Unido podem usar a automação inteligente para aumentar a produtividade