Tecnologia industrial

Pesquisadores projetaram nanoestruturas magnéticas com uma capa de invisibilidade. A alta velocidade de pequenas estruturas de bits magnéticos pode ser alcançada ajustando-se cuidadosamente a resistência da capa invisível. Para armazenamento de dados de estado sólido de alto desempenho e aplica

Novo modelo de aprendizado profundo analisa os tecidos mamários em mamografias e estima com precisão as classificações de densidade. Essas classificações são um fator de risco independente para câncer de mama. O modelo leva menos de um segundo para processar uma mamografia e pode ser facilmente

Pela primeira vez, os pesquisadores desenvolvem uma técnica para capturar imagens 3D de rachaduras microscópicas em ligas à base de níquel causadas pela exposição ao hidrogênio ou à água. Ajudará o engenheiro a desenvolver microestruturas com vida útil estendida do material, economizando custos em

Os pesquisadores querem abrir buracos nas nuvens para transmitir informações em altas taxas. Para fazer isso, eles usarão filamentos de laser ultracurtos de alta intensidade. A tecnologia não deixa nenhum impacto negativo na atmosfera. As informações de longo alcance de hoje são transmitidas

O novo modelo examina como as sementes infecciosas se propagam pela estrutura irregular do cérebro. Os pesquisadores usaram imagens de ressonância magnética de um cérebro adulto para criar simulações de alta resolução em 2D e 3D. Essas simulações recriam o padrão de dano observado em vários dist

O número de ameaças à segurança está aumentando dia a dia, tornando a rede com / sem fio de alta velocidade insegura e pouco confiável. De acordo com o estudo realizado na Universidade de Maryland, os hackers atacam dispositivos conectados à Internet a cada 39 segundos em média, afetando um terço

No mundo corporativo de hoje, a segurança se tornou o problema mais comum. Todos os dias, ouvimos sobre como invasores hackearam sistemas de computador e roubaram todas as informações cruciais. Em 2019, houve 1.473 violações de dados relatadas nos Estados Unidos, com mais de 164 milhões de registr

A computação em nuvem é a entrega de vários serviços pela Internet. Esses serviços incluem servidores, rede, bancos de dados, armazenamento, software, análise e inteligência. Em outras palavras, a computação em nuvem transforma as infraestruturas de TI em um utilitário. Você pode se conectar à inf

A tecnologia envolve mais do que apenas dispositivos e engenhocas. Tem uma definição muito ampla e profunda. O termo “tecnologia” vem da palavra grega “ teckne ”(Que se relaciona com a arte ou artesanato) e“ logia ”(que se relaciona com o estudo). A combinação dessas duas palavras, teknologia ,

No campo da Tecnologia da Informação, o projeto de sistemas envolve o processo de determinar a arquitetura, as interfaces, os módulos e os dados de um sistema para atender a certos requisitos. É um processo crucial para melhorar a eficiência de desenvolvimento de produtos / serviços e permitir uma ó

Um data center é uma instalação física que empresas privadas e governos usam para armazenar e compartilhar aplicativos e dados. A maioria das empresas depende da confiabilidade e segurança do data center para executar suas operações de TI da maneira ideal. No entanto, nem todos os data centers são

NEMS (abreviação de Sistema NanoEletroMecânico) são dispositivos que integram a funcionalidade elétrica e mecânica em nanoescala, ou seja, em ou abaixo de 100 nanômetros. Eles são o nível avançado de miniaturização após MEMS (MicroElectroMechanical System) que geralmente lida com componentes entre

A ciência de dados é um campo multidisciplinar que usa técnicas científicas e algoritmos computacionais para coletar percepções e conhecimentos valiosos a partir de dados estruturados e não estruturados. Envolve matemática, estatística, modelagem estatística, ciência da computação, tecnologias de

Um vírus de computador é um programa de malware escrito intencionalmente para obter acesso a um computador sem a permissão de seu proprietário. Esses tipos de programas são escritos principalmente para roubar ou destruir dados do computador. A maioria dos sistemas detecta vírus devido a bugs do pr

As empresas de software como serviço (SaaS) estão crescendo a uma taxa fenomenal atualmente, graças aos avanços nas tecnologias de computação em nuvem. Eles hospedam aplicativos da maneira mais eficiente e os disponibilizam aos clientes pela Internet. SaaS B2B refere-se a empresas que fornecem sof

Malware (também conhecido como programa malicioso) é qualquer programa escrito com a intenção de causar danos a dispositivos e dados. Ele é criado com um objetivo em mente. Embora o objetivo seja limitado apenas à imaginação de seu criador, a maioria dos programas maliciosos são escritos para roubar

As finanças quânticas são um ramo da econofísica, um campo de pesquisa interdisciplinar heterodoxo que envolve a aplicação de teorias e técnicas para resolver problemas complexos da economia. Implementar a tecnologia quântica para problemas financeiros - especialmente aqueles que lidam com dinâmic

Neste artigo, veremos diferentes modos de carregamento de VE especificados pela International Electrotechnical Commission (IEC). Padrões internacionais estão sendo desenvolvidos para atender às necessidades do mercado de EV. A aceitação global de EV depende de padrões internacionais bem estabeleci

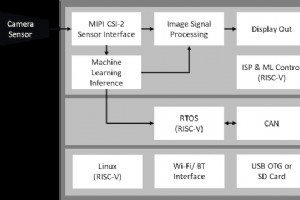

Este artigo discute ambientes de execução confiáveis - já usados em uma variedade de dispositivos conectados - mostrando como o uso de TEE e um SoC FPGA pode funcionar em veículos em cabine AI. A Parte I deste artigo, Trusted Execution Environments (TEEs) em Connected Cars, discutiu que, embor

[ / h2> À medida que o número de veículos elétricos (VEs) aumenta, há uma necessidade crescente de criar sistemas de infraestrutura de carregamento com maior eficiência energética que possam carregar veículos mais rápido do que nunca. Novos EVs têm alcances mais altos e capacidades de bateria maior

Tecnologia industrial

Ethereal agita jogos de VR imersivos com design generativo

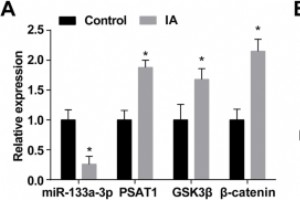

MicroRNA-133a-3p restaurado ou PSAT1 esgotado restringe o aneurisma intracraniano induzido por danos às células endoteliais por meio da supressão da via GSK3β / β-catenina

A solução biométrica de voz visa a autenticação

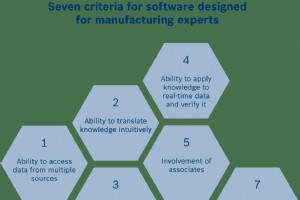

Fazendo uma fábrica inteligente - 7 critérios para software de manufatura